Un gruppo di ricercatori di sicurezza hanno scoperto una falla critica all'interno di sistemi automatici di autolavaggio che sono collegati a Internet. La vulnerabilità potrebbe essere sfruttata da remoto il dirottamento autolavaggio e posa direttamente un rischio per la salute e il benessere degli occupanti del veicolo attraverso vari mezzi di intrappolamento, danni al veicolo o anche fisicamente gli individui di attacco.

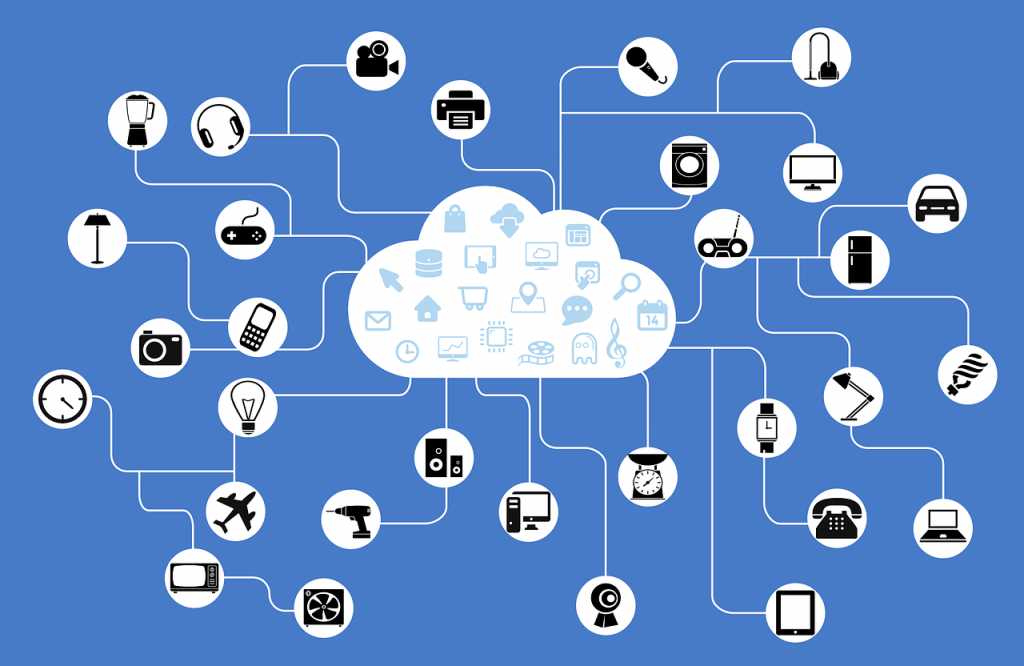

In un mondo tecnologico in continua evoluzione, autolavaggi moderni sono diventati quello che siamo abituati a pensare a come “intelligente” - completamente automatizzato e controllato a distanza. Per quanto le cose Internet-di-e interconnettività può essere una cosa meravigliosa, sistemi di controllo intelligenti collegati a Internet sono tuttavia ancora suscettibile di un'intrusione remota e quindi essere sfruttati.

Alcune vulnerabilità in Autolavaggi drive-through connesso a Internet

Il CEO di Whitescope sicurezza, Billy Rios e QED Sicuro Solutions fondatore Jonathan Butts sono stati in grado di trovare le vulnerabilità in autolavaggi drive-through collegati a Internet. Gli autolavaggi PDQ LaserWash sono molto popolari e accessibili in tutto gli Stati Uniti soprattutto perché non richiedono personale per operare. Carwash stesso è completamente automatizzato e differenza della maggior parte autolavaggi convenzionali, non richiede spazzole né alcun contatto fisico con il veicolo. Un braccio meccanico funziona senza sforzo intorno al veicolo acqua e cera spruzzatura. Il built-in interfaccia touchscreen del autolavaggio consente al cliente di interagire con esso e scegliere la loro opzione preferita pulizia senza alcuna interazione con il personale. D'altronde, le porte di alloro presso l'ingresso e l'uscita possono essere programmati per aprire e chiudere all'inizio e alla fine di ogni giornata.

Bypass autenticazione All'interno Built-in Web Server

Che cosa potrebbe essere una sorpresa è che il sistema operativo del PDQ LaserWash - su cui sono stati inizialmente eseguiti i test, utilizza un sistema operativo Windows CE incorporato che non è più supportato da Microsoft. sistema operativo obsoleto e non supportate sono spesso favorito da hacker che trattano il tema di dirottamento e sfruttamento. Il principale difetto che i ricercatori hanno scoperto è un by-pass di autenticazione all'interno del server web incorporato. Questo a sua volta permette l'accesso al pannello di controllo. sistemi PDQ richiedono un nome utente e password per accedere on-line tuttavia, i ricercatori sostengono la password di default può essere facilmente intuibile (1234 come lo è in molti casi). Di gran lunga, Non tutte autolavaggio operano su base completamente automatica, usando il motore di ricerca Shodan i ricercatori sono stati in grado di trovare su 150 autolavaggi on-line, vulnerabilmente esposti a dirottamenti.

Il problema di sicurezza risiede nel nucleo del problema, quella del carwash essendo direttamente collegato a Internet. L'interfaccia web-based garantisce po 'di sicurezza a prescindere dalla possibilità per l'imprenditore di operare a distanza l'autolavaggio. Se il dirottamento è successo, un hacker potrebbe sfruttare la vulnerabilità suddetto in vari modi tra:

- La possibilità di inviare un comando istantanea scrivendo uno script attacco completamente automatizzato che bypassa autenticazione per chiudere una o entrambe le campate del autolavaggio, così intrappolare il veicolo all'interno.

- una ripetutamente aprire e chiudere le baie come il conducente tenta di lasciare, infliggere colpi multipli del veicolo e causando danni nel processo.

- Possibilità di ferire o danneggiare i rispettivi occupanti del veicolo sia all'interno o all'esterno del veicolo.

- manipolare facilmente il braccio meccanico a vomitare continuamente acqua o per colpire il veicolo, rendendo quindi più difficile per gli occupanti del veicolo per uscire.

Nel frattempo, ICS-CERT ha emesso un avviso di consulenza per quanto riguarda sistemi di lavaggio auto automatizzati, quali LaserWash, LaserJet e ProTouch - tutti prodotti da PDQ, affermando che tutti e tre i sistemi sono suscettibili di intrusioni remote, che richiede un “basso livello di abilità di sfruttare”. sistemi ulteriormente colpite, sia all'interno e fuori con gli Stati Uniti includiamo:

- Tutte le versioni di ProTouch Icon, ProTouch Autoglass e ProTouch Tandem.

- Tutte le versioni di LaserWash AutoXpress e AutoXpress più.

- Tutte le versioni di LaserWash 360 e LaserWash 360 Di più.

- Tutte le versioni di LaserWash M5.

- Tutte le versioni di LaserWash G5 e G5 LaserWash Serie S.

- Tutte le versioni di LaserJet.

Non è chiaro da quale sarà il lasso di tempo per la correzione anticipata, né il periodo di durata sarà in fase di sviluppo. Fino ad allora, proprietari di autolavaggio dovrebbero rimanere paziente, con ICS-CERT aver compilato un elenco di raccomandazioni di PDQ per i proprietari di autolavaggio ideato per aiutarli a mitigare e limitare le possibilità di sistemi di autolavaggio già colpiti essere dirottati e sfruttati.