Nella società interconnessa di oggi, lo spettro delle minacce alla sicurezza informatica incombe più grande che mai, con il ransomware che emerge come una delle sfide più formidabili. LockBit 3.0, noto anche come LockBit Nero, è in prima linea in questo assalto digitale, sfruttando i punti deboli con una sofisticatezza che allarma anche gli esperti più esperti.

Questo articolo approfondisce il funzionamento di LockBit 3.0, facendo luce sui suoi metodi di infiltrazione, la complessità dei suoi attacchi, e le misure praticabili che puoi intraprendere per difenderti da questa minaccia pervasiva. Dotato di approfondimenti e strategie attuabili, acquisirai le conoscenze necessarie per rafforzare le tue difese digitali e salvaguardare i tuoi dati preziosi dalla minaccia sempre presente del ransomware.

Morsa di bloccaggio 3.0 Dettagli sui virus

| Nome | Virus LockBit. |

| Tipo | Ransomware, Cryptovirus |

| Ransom Esigere Nota | ooxlOmJxX.README.txt |

| Tempo di rimozione | 5 Minuti |

| Detection Tool |

Controlla se il tuo Mac è stato interessato da LockBit 3.0

Scarica

Strumento di rimozione malware

|

Comprendere LockBit 3.0 Ransomware: Cosa hai bisogno di sapere

Negli ultimi anni, il mondo digitale è stato afflitto da una serie di minacce alla sicurezza informatica, tra i quali il ransomware si distingue come particolarmente feroce. LockBit 3.0, noto anche come LockBit Nero, rappresenta l'ultima evoluzione di una serie di malware che da allora terrorizza le organizzazioni di tutto il mondo 2019. Questa variante avanzata del ransomware non solo crittografa i file ma utilizza anche metodi unici per eludere il rilevamento e garantirne la persistenza sui sistemi infetti.

Perché LockBit 3.0 Considerato un malware minaccioso?

LockBit 3.0 ha guadagnato l'infamia nella comunità della sicurezza informatica per diversi motivi. Primo, la sua adozione del Ransomware as a Service (RAAS) modello gli consente di estendere la sua portata in lungo e in largo. Sfruttando questo modello, i creatori di LockBit 3.0 può arruolare affiliati per distribuire il malware, aumentando così il numero dei contagi.

Inoltre, LockBit 3.0 presenta funzionalità avanzate come la disabilitazione di REMOVED e l'eliminazione Servizio Copia Shadow del volume, rendere gli sforzi di recupero più impegnativi per le vittime. Il suo metodo di funzionamento, che include il targeting e la crittografia delle infrastrutture critiche e dei dati organizzativi, sottolinea l’alto livello di minaccia che rappresenta.

Un altro aspetto che amplifica il livello di minaccia LockBit 3.0 è il suo continuo sviluppo. Dal suo inizio, LockBit si è evoluto per incorporare tecniche di infezione ed evasione più sofisticate.

Questa adattabilità garantisce che il ransomware rimanga un passo avanti rispetto alle difese della sicurezza informatica, complicando gli sforzi dei ricercatori e dei professionisti della sicurezza per fornire misure protettive contro di esso.

Decodificare il LockBit 3.0 Processo di attacco

Il LockBit 3.0 il ransomware effettua il suo attacco attraverso un processo ben strutturato:

- Accesso iniziale: LockBit 3.0 in genere ottiene l'accesso a un sistema attraverso porte RDP esposte o sfruttando le vulnerabilità del server senza patch. Questo punto d’appoggio iniziale è cruciale per le fasi successive dell’attacco.

- Esecuzione: Una volta dentro, il ransomware decodifica il suo codice sorgente utilizzando un token di accesso univoco prima di essere eseguito sul computer della vittima. Questo passaggio è progettato per eludere i meccanismi di rilevamento di base che potrebbero identificare e bloccare attività dannose.

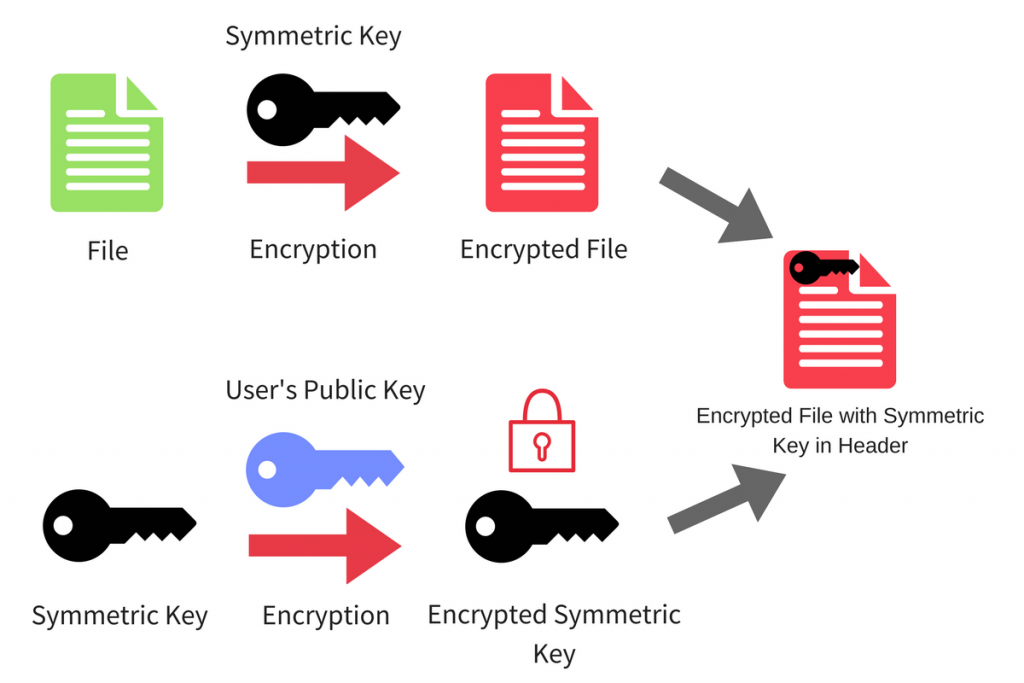

- File Encryption: LockBit 3.0 quindi identifica e crittografa i file nel sistema, aggiungendoli con una stringa casuale come estensione. Ciò contrassegna i file come inaccessibili senza la chiave di decrittazione corrispondente.

- Ransom Note: Una richiesta di riscatto viene rilasciata in più posizioni, informare la vittima della crittografia e delle richieste degli aggressori. Le istruzioni per il pagamento sono generalmente incluse per facilitare la transazione.

- Disabilitazione delle difese: Per garantire che le sue attività continuino ininterrotte, LockBit 3.0 disabilita le difese chiave del sistema, Servizi di registro eventi, e Copia shadow del volume, che vengono spesso utilizzati nei tentativi di recupero dei dati.

La richiesta di riscatto del virus contiene il seguente messaggio rivolto alle vittime:

~~~ LockBit 3.0 il ransomware più veloce e stabile al mondo dal 2019~~~

>>>>> I tuoi dati vengono rubati e crittografati.

Se non paghi il riscatto, i dati saranno pubblicati sui nostri siti darknet TOR. Tieni presente che una volta che i tuoi dati vengono visualizzati sul nostro sito di fuga, potrebbe essere acquistato dai tuoi concorrenti in qualsiasi momento, quindi non esitare a lungo. Prima paghi il riscatto, prima la tua azienda sarà al sicuro.Collegamenti del browser Tor:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onionCollegamenti per browser normale:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion.ly

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion.ly

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion.ly

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion.ly

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion.ly>>>>> Che garanzia c'è che non ti imbroglieremo?

Siamo il più antico programma di affiliazione ransomware del pianeta, niente è più importante della nostra reputazione. Non siamo un gruppo politicamente motivato e non vogliamo altro che denaro. Se si paga, ti forniremo un software di decrittazione e distruggeremo i dati rubati. Dopo aver pagato il riscatto, guadagnerai rapidamente ancora più soldi. Tratta questa situazione semplicemente come una formazione retribuita per i tuoi amministratori di sistema, perché è proprio perché la tua rete aziendale non è configurata correttamente che siamo riusciti ad attaccarti. I nostri servizi pentest dovrebbero essere pagati proprio come paghi gli stipendi dei tuoi amministratori di sistema. Superalo e pagalo. Se non ti forniamo un decryptor o non cancelliamo i tuoi dati dopo il pagamento, nessuno ci pagherà in futuro. Puoi ottenere maggiori informazioni su di noi sul Twitter https di Ilon Musk://twitter.com/hashtag/lockbit?f=vivo>>>>> Devi contattarci e decrittografare un file gratuitamente sui siti darknet TOR con il tuo ID personale

Scarica e installa Tor Browser https://www.torproject.org/

Scrivi nella chat room e attendi una risposta, ti garantiremo una risposta. Se hai bisogno di un ID univoco per la corrispondenza con noi di cui nessuno verrà a conoscenza, ditelo in chat, genereremo una chat segreta per te e ti forniremo il suo ID tramite un servizio di promemoria privato una tantum, nessuno può scoprire questo ID tranne te. A volte dovrai attendere un po' di tempo per la nostra risposta, questo perché abbiamo tanto lavoro e attacchiamo centinaia di aziende in tutto il mondo.Collegamento personale Tor Browser disponibile solo per te (disponibile durante un attacco DDOS):

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onionCollegamenti del browser Tor per la chat (a volte non disponibile a causa di attacchi DDOS):

http://lockbitsupa7e3b4pkn4mgkgojrl5iqgx24clbzc4xm7i6jeetsia3qd.onion

http://lockbitsupdwon76nzykzblcplixwts4n4zoecugz2bxabtapqvmzqqd.onion

http://lockbitsupn2h6be2cnqpvncyhj4rgmnwn44633hnzzmtxdvjoqlp7yd.onion

http://lockbitsupo7vv5vcl3jxpsdviopwvasljqcstym6efhh6oze7c6xjad.onion

http://lockbitsupq3g62dni2f36snrdb4n5qzqvovbtkt5xffw3draxk6gwqd.onion

http://lockbitsupqfyacidr6upt6nhhyipujvaablubuevxj6xy3frthvr3yd.onion

http://lockbitsupt7nr3fa6e7xyb73lk6bw6rcneqhoyblniiabj4uwvzapqd.onion

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onion

http://lockbitsupxcjntihbmat4rrh7ktowips2qzywh6zer5r3xafhviyhqd.onion>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>

>>>>> Il tuo ID personale: B51C595D54036891C97A343D13B59749 <<<<< >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>>>> Attenzione! Non eliminare o modificare i file crittografati, porterà a problemi con la decrittografia dei file!

>>>>> Non chiedere aiuto alla polizia o all'FBI e non dire a nessuno che ti abbiamo aggredito.

Non ti aiuteranno e non faranno altro che peggiorare le cose per te. In 3 Da anni nessun membro del nostro gruppo è stato catturato dalla polizia, siamo hacker di prim'ordine e non lasciamo mai tracce di crimine. La polizia cercherà di impedirti in qualsiasi modo di pagare il riscatto. La prima cosa che ti diranno è che non esiste alcuna garanzia di decrittografare i tuoi file e rimuovere quelli rubati, questo non è vero, possiamo fare una decrittazione di prova prima di pagare e sarà garantita la rimozione dei tuoi dati perché è una questione della nostra reputazione, guadagniamo centinaia di milioni di dollari e non perderemo le nostre entrate a causa dei tuoi file. È molto vantaggioso per la polizia e l'FBI far sapere a tutti sul pianeta della fuga di dati, perché in questo modo il tuo stato riceverà le multe preventivate per te a causa del GDPR e di altre leggi simili. Le multe serviranno a finanziare la polizia e l'FBI, mangeranno più ciambelle al caffè dolci e diventeranno sempre più grassi. Alla polizia e all'FBI non interessano le perdite che subisci a causa del nostro attacco, e ti aiuteremo a sbarazzarti di tutti i tuoi problemi per una modica somma di denaro. Oltre a questo dovresti sapere che non è necessariamente la tua azienda a dover pagare il riscatto e non necessariamente dal tuo conto bancario, può essere fatto da una persona non identificata, come qualsiasi filantropo che ama la tua azienda, per esempio, Elon Musk, quindi la polizia non ti farà nulla se qualcuno paga il riscatto per te. Se temi che qualcuno possa rintracciare i tuoi bonifici bancari, puoi facilmente acquistare criptovaluta in contanti, non lasciando così alcuna traccia digitale che qualcuno della tua azienda abbia pagato il nostro riscatto. La polizia e l'FBI non saranno in grado di fermare le azioni legali dei tuoi clienti per la fuga di informazioni personali e private. La polizia e l'FBI non ti proteggeranno da ripetuti attacchi. Pagare il riscatto a noi è molto più economico e redditizio rispetto al pagamento di multe e spese legali.>>>>> Quali sono i pericoli derivanti dalla fuga di dati della vostra azienda.

Prima di tutto, riceverai multe dal governo come il GDRP e molti altri, potresti essere citato in giudizio dai clienti della tua azienda per aver divulgato informazioni riservate. I tuoi dati trapelati verranno utilizzati da tutti gli hacker del pianeta per varie cose spiacevoli. Per esempio, ingegneria sociale, i tuoi dipendenti’ i dati personali possono essere utilizzati per reinfiltrarsi nella vostra azienda. Le coordinate bancarie e i passaporti possono essere utilizzati per creare conti bancari e portafogli online attraverso i quali verrà riciclato il denaro criminale. In un altro viaggio di vacanza, dovrai spiegare all'FBI dove hai trasferito milioni di dollari di criptovaluta rubata attraverso i tuoi conti sugli scambi di criptovaluta. I tuoi dati personali potrebbero essere utilizzati per concedere prestiti o acquistare elettrodomestici. Successivamente dovresti dimostrare in tribunale che non sei stato tu a chiedere il prestito e a saldare il prestito di qualcun altro. I tuoi concorrenti potrebbero utilizzare le informazioni rubate per rubare tecnologia o migliorare i propri processi, i tuoi metodi di lavoro, fornitori, gli investitori, sponsor, dipendenti, sarà tutto di dominio pubblico. Non sarai felice se i tuoi concorrenti attirano i tuoi dipendenti verso altre aziende che offrono salari migliori, Vuole? I tuoi concorrenti useranno le tue informazioni contro di te. Per esempio, cercare violazioni fiscali nei documenti finanziari o qualsiasi altra violazione, quindi devi chiudere la tua azienda. Secondo le statistiche, due terzi delle piccole e medie imprese chiudono entro sei mesi dopo una violazione dei dati. Dovrai trovare e correggere le vulnerabilità nella tua rete, collaborare con i clienti interessati da fughe di dati. Si tratta di procedure molto costose che possono superare di centinaia di volte il costo dell'acquisizione di un ransomware. È molto più semplice, più economico e veloce per pagarci il riscatto. Bene e soprattutto, subirai una perdita di reputazione, stai costruendo la tua azienda da molti anni, e ora la tua reputazione sarà distrutta.Maggiori informazioni sulla legislazione GDPR::

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/what-is-gdpr/

https://gdpr-info.eu/>>>>> Non rivolgetevi alle società di recupero, sono essenzialmente solo intermediari che ti faranno soldi e ti imbroglieranno.

Siamo ben consapevoli dei casi in cui le società di recupero ti dicono che il prezzo del riscatto è 5 milioni di dollari, ma in realtà negoziano segretamente con noi per 1 milioni di dollari, così guadagnano 4 milioni di dollari da te. Se ti rivolgessi a noi direttamente senza intermediari, pagheresti 5 volte meno, cioè 1 milioni di dollari.>>>> Molto importante! Per coloro che dispongono di un'assicurazione informatica contro gli attacchi ransomware.

Le compagnie assicurative ti richiedono di mantenere segrete le informazioni sulla tua assicurazione, questo è quello di non pagare mai l'importo massimo specificato nel contratto o di non pagare nulla, interrompere le trattative. La compagnia assicurativa cercherà di far deragliare le trattative in ogni modo possibile in modo da poter successivamente sostenere che ti verrà negata la copertura perché la tua assicurazione non copre l'importo del riscatto. Ad esempio la tua azienda è assicurata per 10 milioni di dollari, mentre negozia con il tuo agente assicurativo per il riscatto, ci offrirà l'importo più basso possibile, per esempio 100 mille dollari, rifiuteremo l'importo irrisorio e chiederemo ad esempio l'importo di 15 milioni di dollari, l'agente assicurativo non ci offrirà mai la soglia massima della tua assicurazione di 10 milioni di dollari. Farà qualsiasi cosa per far deragliare i negoziati e si rifiuterà di pagarci completamente e ti lascerà solo con il tuo problema. Se ci hai detto anonimamente che la tua azienda era assicurata per $10 milioni e altri importanti dettagli riguardanti la copertura assicurativa, non chiederemmo più di $10 milioni in corrispondenza con l'agente assicurativo. In questo modo avresti evitato una fuga di notizie e decrittografato le tue informazioni. Ma dal momento che il subdolo agente assicurativo negozia di proposito per non pagare il risarcimento dell'assicurazione, in questa situazione vince solo la compagnia assicurativa. Per evitare tutto questo e ottenere i soldi sull'assicurazione, assicurati di informarci in modo anonimo sulla disponibilità e sui termini della copertura assicurativa, è vantaggioso sia per te che per noi, ma non va a vantaggio della compagnia assicurativa. Gli assicuratori multimilionari poveri non moriranno di fame e non diventeranno più poveri dal pagamento dell'importo massimo specificato nel contratto, perché tutti sanno che il contratto costa più del denaro, lasciate quindi che soddisfino le condizioni prescritte nel vostro contratto di assicurazione, grazie alla nostra interazione.>>>>> Se non paghi il riscatto, attaccheremo di nuovo la tua azienda in futuro.

Questo processo non solo dimostra la sofisticatezza di LockBit 3.0 ma sottolinea anche l’importanza di misure di sicurezza informatica proattive e globali.

Per difendersi da tali minacce, è fondamentale mantenere soluzioni di sicurezza aggiornate e robuste. In questo contesto, SpyHunter, con le sue funzionalità avanzate di rilevamento e rimozione di malware, rappresenta uno strumento di difesa strategica in grado di identificare e mitigare minacce come LockBit 3.0.

Comprendere il funzionamento e l'impatto di LockBit 3.0 è il primo passo per rafforzare le nostre difese contro questa formidabile minaccia. Restando informati e preparati, le organizzazioni possono proteggersi meglio dagli effetti devastanti degli attacchi ransomware.

Come vengono infettati i sistemi da LockBit 3.0?

L'infiltrazione di LockBit 3.0 nei sistemi può avvenire attraverso vari mezzi, molti dei quali sfruttano semplici errori umani o vulnerabilità del sistema.

Comprendere questi metodi è fondamentale per la prevenzione. Questo ransomware, noto per la sua furtività ed efficienza, può bloccare e rubare dati, causando danni significativi a individui e organizzazioni.

Metodi comuni utilizzati dagli hacker per distribuire LockBit 3.0

I metodi utilizzati dagli hacker per distribuire LockBit 3.0 sono diversi, ciascuno sfruttando diversi punti deboli all'interno di un sistema o dei suoi utenti. I metodi più comuni includono:

- Phishing via e-mail: Utilizzo di e-mail ingannevoli che convincono gli utenti a fare clic su collegamenti dannosi o a scaricare allegati infetti.

- Software pirata: Distribuire il ransomware tramite download di software illegali, crepe, o keygen.

- Sfruttare le vulnerabilità: Sfruttare software obsoleti o sistemi privi di patch per ottenere l'accesso con la forza.

- Remote Desktop Protocol (RDP) Gesta: Accesso ai sistemi tramite credenziali RDP deboli o rubate per iniettare software dannoso.

La prevenzione implica una combinazione di vigilanza, corretta manutenzione del sistema, e l'uso di soluzioni di sicurezza affidabili come SpyHunter, che può rilevare e rimuovere minacce come LockBit 3.0.

Il ruolo del phishing via e-mail nella diffusione di LockBit 3.0

Email phishing è un metodo prevalente utilizzato dai criminali informatici per diffondere LockBit 3.0. Induce il destinatario ad aprire un collegamento dannoso o a scaricare un allegato che contiene il ransomware.

Queste e-mail spesso imitano comunicazioni legittime di aziende o contatti noti, rendendoli più difficili da sospettare. Evidenziare i pericoli e i segnali delle e-mail di phishing è essenziale per educare gli utenti su come evitare di cadere vittime di tali truffe.

I suggerimenti chiave per identificare ed evitare tentativi di phishing includono:

- Verifica della legittimità dell'indirizzo e-mail del mittente.

- Cercare errori di ortografia o grammaticali nel corpo dell'e-mail.

- Evitare il download di allegati da e-mail sconosciute o non richieste.

- Non fare clic sui collegamenti contenuti nelle e-mail che richiedono informazioni sensibili o sembrano sospetti.

L’utilizzo di un servizio di posta elettronica sicuro che filtra le email potenzialmente pericolose può ridurre ulteriormente il rischio di infezione. In definitiva, rimanere informati sulle tattiche utilizzate dai criminali informatici e fare affidamento su soluzioni di sicurezza complete come SpyHunter può offrire una forte protezione contro minacce come LockBit 3.0.

Guida passo passo per rimuovere LockBit 3.0 Ransomware

Affrontare un'infezione ransomware come LockBit 3.0 può essere stressante, ma seguire un approccio strutturato può aiutarti a gestire la situazione in modo più efficace. Questa guida descrive un processo passo passo per identificare ed eliminare questa minaccia dal tuo dispositivo.

Misure di sicurezza iniziali: Disconnessione dalla rete

Il primo passo cruciale nella gestione di un attacco ransomware è isolare il dispositivo infetto disconnettendolo da Internet. Ciò impedisce al ransomware di trasmettere ulteriori dati al server dell'aggressore, salvaguardare le tue informazioni personali da ulteriori compromessi.

Spegni il tuo Wi-Fi e scollegare eventuali cavi Ethernet. Se hai a che fare con una rete di computer, garantire che anche ogni dispositivo potenzialmente interessato sia isolato per prevenire la diffusione dell’infezione.

Utilizza SpyHunter per rilevare e rimuovere LockBit 3.0 file dannosi

Dopo aver isolato il tuo dispositivo, utilizzare uno strumento affidabile per la rimozione di malware come SpyHunter è essenziale per il rilevamento e la rimozione LockBit 3.0 componenti del ransomware.

L'efficacia di SpyHunter nell'identificare file dannosi e la sua interfaccia intuitiva lo rendono una scelta adatta per utenti con vari livelli di competenza. Al momento del download, eseguire una scansione completa del sistema. SpyHunter cercherà ed eliminerà meticolosamente LockBit 3.0 file, interrompendo efficacemente la presa del malware sul tuo sistema.

Rimozione manuale vs. Attrezzi professionali: Cosa c'è di più efficace?

Mentre la rimozione manuale del ransomware potrebbe sembrare una misura di risparmio sui costi, è un processo complesso che richiede competenze tecniche specifiche.

Il tentativo di eliminare manualmente file dannosi può comportare la perdita accidentale di file di sistema cruciali, portando ad ulteriore instabilità del sistema.

Strumenti professionali per la rimozione di malware, come SpyHunter, offrire una soluzione più pratica.

Sono esplicitamente progettati per identificare e neutralizzare le minacce con precisione, riducendo significativamente il rischio di danni collaterali ai file di sistema. Questi strumenti vengono costantemente aggiornati per affrontare le ultime varianti di ransomware, assicurando che il tuo dispositivo rimanga protetto dalle nuove minacce.

Insomma, la sicurezza e la protezione della tua vita digitale sono fondamentali. Seguendo questi passaggi guidati e utilizzando strumenti professionali come SpyHunter per il rilevamento e la rimozione di malware, puoi mitigare efficacemente i rischi posti dagli attacchi ransomware.

Ricorda, misure proattive e azioni tempestive possono fare la differenza nella protezione dei dati e dei dispositivi da eventuali danni.

Decifrare i tuoi file: È possibile dopo un LockBit 3.0 attacco?

Vittime del LockBit 3.0 ransomware attacco spesso si trovano ad affrontare una situazione difficile: come recuperare i propri file crittografati. La crittografia utilizzata da questo ransomware è particolarmente potente, richiedendo una chiave univoca posseduta solo dagli aggressori.

Nonostante questo, ci sono alcune strade da esplorare per il recupero dei file. In primo luogo, cercare eventuali strumenti di decrittazione ufficiali disponibili.

Organizzazioni come Europol e FBI occasionalmente rilasciano decryptor per alcuni ceppi di ransomware. È fondamentale verificare l'origine di qualsiasi strumento di decrittazione per evitare ulteriori danni.

Inoltre, vale la pena consultare un professionista specializzato nel recupero dati. Sebbene potrebbero non garantire il recupero dei file contro LockBit 3.0, possono offrire consigli su misura per la tua situazione. Ricorda, pagare il riscatto è rischioso e non garantisce il recupero dei file.

Invece, concentrarsi su soluzioni professionali e sul potenziale utilizzo di strumenti di decrittazione resi disponibili attraverso fonti affidabili.

Strumenti di decrittazione gratuiti vs. Pagare il riscatto: Valutare i pro e i contro

Considerare l'uso di strumenti di decrittazione gratuiti offre un barlume di speranza in quella che può sembrare una situazione disperata. questi strumenti, quando disponibile, sono sviluppati da esperti di sicurezza informatica e sono progettati per decrittografare i file senza risarcire gli aggressori.

È una strada più sicura che sottolinea l'importanza di non finanziare operazioni di ransomware. Tuttavia, la loro disponibilità è limitata e dipende dalla variante specifica del ransomware.

Pagare il riscatto, d'altronde, è irto di rischi. Non esiste alcuna garanzia che gli aggressori forniscano la chiave di decrittazione dopo il pagamento.

Inoltre, incoraggia la continuazione di attività criminali. Le transazioni finanziarie con i criminali informatici potrebbero anche esporre a ulteriori frodi.

Così, alla ricerca di strumenti di decrittazione gratuiti, nonostante i loro limiti, è la linea di condotta consigliata rispetto al pagamento del riscatto.

Ripristino di file dai backup: Un metodo di recupero sicuro

Uno dei metodi più affidabili per recuperare da un attacco ransomware come LockBit 3.0 sta ripristinando i file dai backup. Questo metodo garantisce che i tuoi dati rimangano intatti, fornendo una tranquillità che non ha eguali in nessun altro strumento di decrittazione.

Il backup regolare dei file su piattaforme fisiche separate o basate su cloud garantisce la disponibilità di copie incontaminate in caso di infezione.

Prima del ripristino dai backup, è fondamentale rimuovere il ransomware dal sistema per impedire un'ulteriore crittografia. L'utilizzo di software di sicurezza affidabili come SpyHunter aiuta a garantire che il ransomware venga completamente eliminato dal tuo sistema.

Una volta al sicuro, puoi procedere al ripristino dei file dai backup, riducendo al minimo la perdita di dati e tornando alle operazioni di routine molto più rapidamente.

È essenziale non solo affidarsi a un'unica soluzione di backup, ma disporre di più backup in varie posizioni. Ciò diversifica i rischi e protegge ulteriormente i tuoi dati da attacchi ransomware e altre forme di perdita di dati.

L'aggiornamento regolare di questi backup garantisce di avere le versioni più recenti dei file archiviate in modo sicuro, pronto per essere restaurato quando necessario..

Misure preventive per proteggere i tuoi dati dal blocco 3.0

Nella lotta contro LockBit 3.0, una famigerata minaccia ransomware, l’adozione di misure di sicurezza preventive non è solo consigliabile ma fondamentale.

Il primo passo per sconfiggere questi predatori digitali prevede una sinergia di password robuste, autenticazione a più fattori, e la disciplina degli aggiornamenti regolari del software.

Garantire l'uso di forti, le password univoche sono una difesa fondamentale che non può essere sopravvalutata. L’integrazione di tutto ciò con l’autenticazione a più fattori aggiunge un livello vitale di sicurezza, rendendo l’accesso non autorizzato molto più difficile per i criminali informatici.

Oltre le password, la pratica di rivalutare regolarmente le autorizzazioni degli account utente per limitare i diritti di accesso eccessivi può ridurre notevolmente le potenziali violazioni della sicurezza.

Inoltre, mettere ordine nel tuo panorama digitale rimuovendo gli account obsoleti o inutilizzati e garantire che la configurazione del tuo sistema sia in linea con i più recenti protocolli di sicurezza sono passi cruciali per salvaguardare le tue risorse digitali da LockBit 3.0 minacce.

Forse la strategia più importante nella prevenzione del ransomware prevede l’installazione e l’aggiornamento di una soluzione completa di sicurezza informatica aziendale.

Software come SpyHunter, rinomato per la sua efficacia contro il malware, può offrire funzionalità di protezione e rilevamento in tempo reale, essenziale per contrastare gli attacchi ransomware prima che si infiltrino nei tuoi sistemi.

Perché i backup regolari del sistema possono salvarti dalle miserie del ransomware

I backup regolari del sistema rappresentano una salvaguardia indispensabile nell’ambiente digitale contemporaneo, agendo come una protezione contro gli impatti potenzialmente devastanti degli attacchi ransomware.

L'essenza di questa strategia risiede nel mantenere i backup attuali dei dati critici, memorizzati indipendentemente dalla rete principale. Questo approccio lo garantisce, in caso di infezione da ransomware, puoi ripristinare i tuoi sistemi senza soccombere alle richieste dei cyber-estorsori.

Per ottimizzare l'efficacia della tua strategia di backup, prendere in considerazione l'implementazione di un sistema di rotazione con più punti di backup, permettendoti di scegliere i dati puliti più recenti per il ripristino.

Inoltre, l'integrazione delle copie di backup offline aggiunge un ulteriore livello di sicurezza, proteggere i tuoi dati dalla compromissione delle minacce online.

Implementazione di solide pratiche di sicurezza per scoraggiare attacchi futuri

L'implementazione di solide pratiche di sicurezza è un processo continuo che richiede attenzione e aggiornamenti per stare al passo con le minacce informatiche come LockBit 3.0.

Un approccio multilivello alla sicurezza, che comprende sia misure tecnologiche che vigilanza umana, è fondamentale. Sessioni di formazione regolari per i dipendenti sulle ultime minacce informatiche e sulle migliori pratiche di sicurezza possono ridurre significativamente il rischio di attacchi di phishing riusciti, un punto di ingresso comune per il ransomware.

Inoltre, limitare i privilegi amministrativi e applicare il principio del privilegio minimo può ridurre notevolmente il rischio di minacce interne e accesso non autorizzato.

La segmentazione della rete è un'altra pratica chiave, isolando le parti critiche della rete, può impedire la diffusione del ransomware nell'intero sistema.

Infine, garantire che tutto il software sia mantenuto aggiornato, con le ultime patch e aggiornamenti applicati, chiude le vulnerabilità che potrebbero essere sfruttate dal ransomware.

Le organizzazioni che cercano di rafforzare la propria difesa contro queste implacabili minacce possono trovare un alleato affidabile in soluzioni di sicurezza come SpyHunter, progettato per fornire protezione completa e tranquillità.

L'importanza di mantenere aggiornati software e sistemi

Una delle strategie più semplici ma efficaci per proteggersi dai ransomware come LockBit 3.0 è mantenere aggiornati tutti i software e i sistemi operativi.

I criminali informatici spesso prendono di mira le vulnerabilità note di software obsoleti per distribuire ransomware. Vengono sviluppati aggiornamenti e patch tempestivi per risolvere questi problemi vulnerabilità, fornendo così uno strumento difensivo essenziale contro potenziali attacchi.

Questa misura protettiva si estende oltre il semplice sistema operativo o il software comunemente preso di mira; si applica a tutti gli strumenti e le piattaforme digitali in uso all’interno di un’organizzazione.

Promuovendo una cultura di consapevolezza della sicurezza informatica e dando priorità agli aggiornamenti regolari, le aziende possono proteggersi dalla minaccia sempre presente rappresentata dagli attacchi ransomware.

Insomma, proteggere i tuoi dati da minacce come LockBit 3.0 richiede un approccio proattivo e globale alla sicurezza informatica.

Dal rafforzamento della prima linea di difesa con password robuste e autenticazione a più fattori alla pratica cruciale dei backup regolari del sistema, ogni passaggio svolge un ruolo fondamentale nella creazione di una difesa resiliente contro gli attacchi ransomware.

Se abbinato a una vigilanza costante e alle ultime novità in fatto di software di sicurezza informatica, come SpyHunter, le organizzazioni possono navigare nel panorama digitale con sicurezza, sapendo che sono ben protetti contro le minacce in evoluzione dell’era digitale.

Suggerimenti indispensabili per migliorare la tua posizione di sicurezza informatica

Migliorare la propria posizione in materia di sicurezza informatica è fondamentale nel mondo interconnesso di oggi. Con le minacce informatiche che diventano sempre più sofisticate, è importante armarsi di conoscenze e strumenti per proteggere la propria vita digitale.

Qui, approfondiamo suggerimenti pratici e consigli strategici per rafforzare le vostre difese contro le minacce informatiche.

Igiene informatica: Pratiche quotidiane per mantenere i tuoi dati al sicuro

L’igiene informatica si riferisce alla routine, azioni fondamentali che gli utenti dovrebbero intraprendere per mantenere la salute e la sicurezza dei propri dati. Proprio come l'igiene personale ti mantiene sano, l'igiene informatica aiuta a mantenere sicura la tua vita digitale.

Ecco le pratiche essenziali da includere nella tua routine quotidiana online:

- Aggiorna regolarmente tutto il software: Scarica sempre le ultime versioni del tuo sistema operativo, Applicazioni, e firmware. Gli sviluppatori rilasciano spesso aggiornamenti che risolvono le vulnerabilità che potrebbero essere sfruttate dagli hacker.

- Usa forte, password univoche: Ciascuno dei tuoi account dovrebbe avere una password diversa. Usa un mix di lettere, numeri, e simboli per creare password complesse, e considera l'utilizzo di un gestore di password per tenerne traccia.

- Abilita l'autenticazione a due fattori (2FA): Ovunque possibile, aggiungi un ulteriore livello di sicurezza utilizzando 2FA. Ciò richiede non solo la tua password ma anche qualcosa che hai (come un codice inviato al tuo telefono) per accedere.

- Sii cauto su ciò su cui fai clic: Evita di fare clic su collegamenti o di scaricare allegati da fonti sconosciute, poiché potrebbero essere tentativi di phishing o contenere malware.

- Esegui regolarmente il backup dei tuoi dati: I backup regolari possono essere un vero toccasana in molti scenari, come attacchi ransomware o guasti hardware. Utilizza unità esterne o servizi basati su cloud per mantenere i tuoi dati importanti al sicuro.

Incorporando queste abitudini nelle tue attività online quotidiane, ridurrai significativamente la tua vulnerabilità alle minacce informatiche.

Scegliere il giusto software di sicurezza informatica: Come SpyHunter può aiutarti

Quando si tratta di salvaguardare il tuo ambiente digitale, selezionare il giusto software di sicurezza informatica è una decisione fondamentale. SpyHunter è uno strumento di bonifica malware altamente efficace che si distingue per la sua protezione completa contro le ultime minacce malware, tra cui ransomware, vermi, trojan, e altro software dannoso.

SpyHunter è progettato per il panorama digitale in evoluzione, offrendo una protezione intuitiva che si adatta alle minacce emergenti. Fornisce funzionalità di protezione del sistema in tempo reale che bloccano il malware prima che possa arrecare danni, nonché soluzioni personalizzate per problemi malware specifici che potrebbero affliggere il tuo computer.

- Scansione malware attiva: Lo scanner malware avanzato di SpyHunter viene aggiornato regolarmente per rilevare e rimuovere il malware in modo efficiente.

- Protezione ransomware: Fornisce robusti meccanismi di difesa contro gli attacchi ransomware, salvaguardando i tuoi dati da crittografati e tenuti in ostaggio.

- User-Friendly Interface: SpyHunter è progettato con un'interfaccia semplice, rendendolo accessibile sia agli utenti esperti di tecnologia che a quelli nuovi al software di sicurezza informatica.

- Bonifica personalizzata: A differenza delle soluzioni valide per tutti, SpyHunter offre correzioni malware personalizzate per affrontare minacce uniche al tuo sistema.

- Servizio Clienti: Con SpyHunter, hai accesso a un eccellente servizio clienti, incluso un HelpDesk per un supporto personalizzato.

Scegliere SpyHunter non solo ti offre una difesa efficace contro le minacce informatiche, ma anche la massima tranquillità, sapendo di avere uno strumento affidabile a tua disposizione. Per coloro che cercano un software di sicurezza informatica robusto e adattivo, SpyHunter è una scelta eccellente che soddisfa un'ampia gamma di esigenze di sicurezza.

Comprendere le implicazioni legali ed etiche dei pagamenti ransomware

Di fronte a un attacco ransomware, la decisione se pagare il riscatto richiede un’analisi approfondita delle implicazioni sia legali che etiche.

Mentre la risposta immediata potrebbe propendere per effettuare pagamenti nella speranza di recuperare i dati, è fondamentale comprendere le ramificazioni più ampie. Impegnarsi nel pagamento di un riscatto non comporta solo rischi legali ma solleva anche preoccupazioni etiche.

Legalmente, Il pagamento di riscatti a gruppi riconosciuti come organizzazioni terroristiche da qualsiasi governo può portare a gravi conseguenze legali. Eticamente, esso contribuisce al finanziamento e all’incoraggiamento di attività criminali, perpetuando un ciclo di attacchi non solo contro il pagatore ma anche contro altri potenziali obiettivi.

Dal punto di vista legale, varie giurisdizioni hanno regolamenti e linee guida che scoraggiano il pagamento del riscatto. Queste normative sono in vigore non solo per impedire il sostegno finanziario alle entità criminali, ma anche per scoraggiare l’espansione delle campagne ransomware. Inoltre, il mancanza di garanzia nel recupero dei dati, il pagamento successivo aumenta la complessità del processo decisionale.

Eticamente, le aziende devono considerare le proprie responsabilità sociali. Il pagamento delle richieste di riscatto alimenta probabilmente l’economia del ransomware. Supporta a modello di business che dipende dallo sfruttamento e dalla criminalità, portando ad attacchi più sofisticati e diffusi.

Pertanto, le organizzazioni lo sono incoraggiati a valutare metodi di recupero alternativi e rafforzare le proprie difese di sicurezza informatica per mitigare il rischio di attacchi futuri.

Pagare o non pagare? Il dibattito sui riscatti ransomware

Il dilemma di pagare una richiesta di ransomware ruota attorno a un dibattito critico: la necessità immediata di recupero dei dati rispetto alle implicazioni a lungo termine del supporto di un ecosistema criminale.

Da un lato, le aziende che devono far fronte all’interruzione delle attività e alla potenziale perdita di dati critici potrebbero considerare il pagamento come un male necessario.

Dall'altro lato, la comunità della sicurezza informatica e le forze dell’ordine mettono in guardia dai pagamenti, citando la mancanza di garanzia che i dati verranno decrittografati e il rischio di contrassegnare il pagatore come un obiettivo futuro.

Inoltre, cedere alle richieste di riscatto non risolve la causa principale della violazione. Lascia la porta aperta per attacchi futuri, sottolineando l’importanza di solide misure di sicurezza informatica.

Investimenti in tecnologie preventive, la formazione dei dipendenti, e le pratiche regolari di backup dei dati rappresentano un approccio più sostenibile alla protezione dalle minacce ransomware.

Negoziare con gli hacker: È mai una buona idea?

Negoziare con gli hacker rappresenta una sfida complessa. Mentre alcuni sostengono che la negoziazione potrebbe ridurre le richieste di riscatto, riconosce intrinsecamente il controllo dell'hacker sulla situazione.

Il dialogo può fornire involontariamente agli aggressori informazioni sulla disponibilità a pagare dell'organizzazione, portando potenzialmente ad un aumento delle richieste o ad attacchi aggiuntivi.

Invece della negoziazione, l'attenzione dovrebbe essere su prevenzione, rivelazione, e risposta agli incidenti. Sottolineare un approccio proattivo alla sicurezza informatica riduce in primo luogo il rischio di diventarne una vittima.

L'implementazione di misure di sicurezza come l'utilizzo di software di sicurezza affidabili come SpyHunter può aiutare a rilevare e rimuovere le minacce ransomware prima che crittografino i dati. Gli algoritmi avanzati di SpyHunter sono progettati per fornire protezione in tempo reale, offrendo un livello critico di difesa contro ransomware e altri tipi di malware.

In definitiva, la decisione di negoziare con gli hacker è piena di rischi. Le organizzazioni dovrebbero valutare i potenziali benefici a breve termine rispetto alle conseguenze a lungo termine.

Costruire la resilienza attraverso solide pratiche di sicurezza informatica e il coinvolgimento delle forze dell’ordine può fornire una strategia più efficace nella lotta agli attacchi ransomware.

- Passo 1

- Passo 2

- Passo 3

- Passo 4

- Passo 5

Passo 1: Scansione per LockBit 3.0 con lo strumento SpyHunter Anti-Malware

Rimozione automatica ransomware - Videoguida

Passo 2: Disinstalla LockBit 3.0 e relativo malware da Windows

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Segui le istruzioni sopra e cancellerai con successo la maggior parte dei programmi indesiderati e dannosi.

Passo 3: Pulire eventuali registri, creato da LockBit 3.0 sul vostro computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da LockBit 3.0 Là. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Prima di cominciare "Passo 4", Per favore l'avvio in modalità normale, nel caso in cui siete attualmente in modalità provvisoria.

Questo vi permetterà di installare e uso SpyHunter 5 con successo.

Passo 4: Avvia il tuo PC in modalità provvisoria per isolare e rimuovere LockBit 3.0

Passo 5: Prova a ripristinare i file crittografati da LockBit 3.0.

Metodo 1: Utilizza STOP Decrypter di Emsisoft.

Non tutte le varianti di questo ransomware possono essere decifrati gratis, ma abbiamo aggiunto il decryptor utilizzato dai ricercatori che viene spesso aggiornato con le varianti che diventano poi decifrati. Si può cercare di decifrare i file utilizzando le istruzioni riportate di seguito, ma se non funzionano, poi purtroppo la vostra variante del virus ransomware non è decifrabile.

Seguire le istruzioni riportate di seguito per utilizzare il decrypter Emsisoft e decrittografare i file gratuitamente. Puoi scaricare lo strumento di decrittazione Emsisoft legata qui e quindi seguire i passaggi indicati di seguito:

1 Pulsante destro del mouse sulla Decrypter e cliccare su Esegui come amministratore come mostrato di seguito:

2. D'accordo con i termini della licenza:

3. Clicca su "Aggiungi cartella" e poi aggiungere le cartelle in cui si desidera i file decriptati come mostrato sotto:

4. Clicca su "decrypt" e attendere che i file da decodificare.

Nota: Credito per il decryptor va a Emsisoft ricercatori che hanno fatto il passo avanti con questo virus.

Metodo 2: Utilizzare un software di recupero dati

Infezioni ransomware e LockBit 3.0 lo scopo di crittografare i file utilizzando un algoritmo di cifratura che può essere molto difficile da decifrare. Questo è il motivo per cui abbiamo suggerito un metodo di recupero di dati che possono aiutare a andare in giro decrittazione diretta e cercare di ripristinare i file. Tenete a mente che questo metodo non può essere 100% efficace, ma può anche aiutare un po 'o molto in situazioni diverse.

Basta cliccare sul link e sui menu del sito in alto, scegliere Recupero dati - Procedura guidata di recupero dati per Windows o Mac (a seconda del tuo sistema operativo), e quindi scaricare ed eseguire lo strumento.

LockBit 3.0-FAQ

Cos'è LockBit 3.0 Ransomware?

LockBit 3.0 è un ransomware infezione - il software dannoso che entra silenziosamente nel tuo computer e blocca l'accesso al computer stesso o crittografa i tuoi file.

Molti virus ransomware utilizzano sofisticati algoritmi di crittografia per rendere inaccessibili i tuoi file. L'obiettivo delle infezioni da ransomware è richiedere il pagamento di un riscatto per ottenere l'accesso ai file.

What Does LockBit 3.0 Ransomware Do?

Il ransomware in generale è un software dannoso quello è progettato per bloccare l'accesso al tuo computer o ai tuoi file fino al pagamento del riscatto.

Anche i virus ransomware possono danneggiare il tuo sistema, corrompere i dati ed eliminare i file, con conseguente perdita permanente di file importanti.

How Does LockBit 3.0 Infettare?

In diversi modi.LockBit 3.0 Il ransomware infetta i computer tramite l'invio tramite e-mail di phishing, contenente allegato virus. Questo allegato è di solito mascherato come documento importante, come una fattura, documento bancario o anche un biglietto aereo e sembra molto convincente per gli utenti.

Another way you may become a victim of LockBit 3.0 is if you scaricare un programma di installazione falso, crack o patch da un sito Web con bassa reputazione o se si fa clic sul collegamento di un virus. Molti utenti segnalano di avere un'infezione da ransomware scaricando torrent.

How to Open .LockBit 3.0 file?

tu can't senza decrittatore. A questo punto, il .LockBit 3.0 file sono criptato. Puoi aprirli solo dopo che sono stati decrittografati utilizzando una chiave di decrittografia specifica per il particolare algoritmo.

Cosa fare se un decryptor non funziona?

Niente panico, e eseguire il backup dei file. Se un decryptor non ha decifrato il tuo .LockBit 3.0 file correttamente, quindi non disperare, perché questo virus è ancora nuovo.

Posso ripristinare ".LockBit 3.0" File?

Sì, a volte i file possono essere ripristinati. Ne abbiamo suggeriti diversi metodi di recupero file che potrebbe funzionare se si desidera ripristinare .LockBit 3.0 file.

Questi metodi non sono in alcun modo 100% garantito che sarai in grado di recuperare i tuoi file. Ma se hai un backup, le tue possibilità di successo sono molto maggiori.

How To Get Rid of LockBit 3.0 Virus?

Il modo più sicuro e più efficace per la rimozione di questa infezione da ransomware è l'uso a programma anti-malware professionale.

Eseguirà la scansione e individuerà LockBit 3.0 ransomware e quindi rimuoverlo senza causare ulteriori danni al tuo importante .LockBit 3.0 file.

Posso segnalare il ransomware alle autorità?

Nel caso in cui il tuo computer sia stato infettato da un'infezione da ransomware, puoi segnalarlo ai dipartimenti di Polizia locale. Può aiutare le autorità di tutto il mondo a rintracciare e determinare gli autori del virus che ha infettato il tuo computer.

Sotto, abbiamo preparato un elenco con i siti web del governo, dove puoi presentare una segnalazione nel caso in cui sei vittima di un file criminalità informatica:

Autorità di sicurezza informatica, responsabile della gestione dei rapporti sugli attacchi ransomware in diverse regioni del mondo:

Germania - Portale ufficiale della polizia tedesca

stati Uniti - IC3 Internet Crime Complaint Center

Regno Unito - Polizia antifrode

Francia - Ministro degli Interni

Italia - Polizia Di Stato

Spagna - Polizia nazionale

Paesi Bassi - Forze dell'ordine

Polonia - Polizia

Portogallo - Polizia giudiziaria

Grecia - Unità per la criminalità informatica (Polizia ellenica)

India - Polizia di Mumbai - CyberCrime Investigation Cell

Australia - Australian High Tech Crime Center

È possibile rispondere ai rapporti in tempi diversi, a seconda delle autorità locali.

Puoi impedire al ransomware di crittografare i tuoi file?

Sì, puoi prevenire il ransomware. Il modo migliore per farlo è assicurarsi che il sistema del computer sia aggiornato con le ultime patch di sicurezza, utilizzare un programma anti-malware affidabile e firewall, eseguire frequentemente il backup dei file importanti, ed evitare di fare clic su link malevoli o il download di file sconosciuti.

Can LockBit 3.0 Ransomware Steal Your Data?

Sì, nella maggior parte dei casi ransomware ruberà le tue informazioni. It is a form of malware that steals data from a user's computer, lo crittografa, e poi chiede un riscatto per decifrarlo.

In molti casi, il autori di malware o gli aggressori minacciano di eliminare i dati o pubblicalo online a meno che non venga pagato il riscatto.

Il ransomware può infettare il WiFi?

Sì, il ransomware può infettare le reti WiFi, poiché gli attori malintenzionati possono usarlo per ottenere il controllo della rete, rubare dati riservati, e bloccare gli utenti. Se un attacco ransomware ha successo, potrebbe portare alla perdita del servizio e/o dei dati, e in alcuni casi, perdite finanziarie.

Dovrei pagare ransomware?

No, non dovresti pagare gli estorsori di ransomware. Il loro pagamento incoraggia solo i criminali e non garantisce che i file oi dati verranno ripristinati. L'approccio migliore consiste nell'avere un backup sicuro dei dati importanti ed essere vigili sulla sicurezza in primo luogo.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, gli hacker potrebbero ancora avere accesso al tuo computer, dati, o file e potrebbe continuare a minacciare di esporli o eliminarli, o addirittura usarli per commettere crimini informatici. In alcuni casi, potrebbero persino continuare a richiedere pagamenti di riscatto aggiuntivi.

È possibile rilevare un attacco ransomware?

Sì, ransomware può essere rilevato. Software anti-malware e altri strumenti di sicurezza avanzati può rilevare il ransomware e avvisare l'utente quando è presente su una macchina.

È importante rimanere aggiornati sulle ultime misure di sicurezza e mantenere aggiornato il software di sicurezza per garantire che il ransomware possa essere rilevato e prevenuto.

I criminali ransomware vengono catturati?

Sì, i criminali ransomware vengono catturati. Le forze dell'ordine, come l'FBI, L'Interpol e altri sono riusciti a rintracciare e perseguire i criminali di ransomware negli Stati Uniti e in altri paesi. Mentre le minacce ransomware continuano ad aumentare, così fa l'attività di esecuzione.

Informazioni su LockBit 3.0 Ricerca

I contenuti che pubblichiamo su SensorsTechForum.com, questo LockBit 3.0 guida alla rimozione inclusa, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il malware specifico e ripristinare i tuoi file crittografati.

Come abbiamo condotto la ricerca su questo ransomware??

La nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, e come tale, riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware e ransomware.

Inoltre, la ricerca dietro LockBit 3.0 la minaccia ransomware è supportata da VirusTotal e la progetto NoMoreRansom.

Per comprendere meglio la minaccia ransomware, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.

Come sito dedicato da allora a fornire istruzioni di rimozione gratuite per ransomware e malware 2014, La raccomandazione di SensorsTechForum è di prestare attenzione solo a fonti affidabili.

Come riconoscere fonti affidabili:

- Controlla sempre "Riguardo a noi" pagina web.

- Profilo del creatore di contenuti.

- Assicurati che dietro al sito ci siano persone reali e non nomi e profili falsi.

- Verifica Facebook, Profili personali di LinkedIn e Twitter.