Natale sta arrivando! Sfortunatamente, nei regni di malware e cyber-frodi, la venuta di vacanze invernali ha una sfumatura di amarezza. E 'quel periodo dell'anno in cui l'attività criminali informatici colpisce il soffitto. Detto, dovrebbe venire a sorpresa di nessuno che Locky ransomware rivive ancora una volta, in una nuova campagna di brand che potrebbe facilmente essere seguita da ulteriori attività per conto degli operatori di locky.

Correlata: Android Banking Trojan ruba i soldi da Utenti Online Banking

Oltre ransomware, Gli utenti Android devono essere attenti extra, dato che l'inverno sembra essere il momento più favorito per il malware bancario. Natale può essere un mese di distanza, ma stiamo già vedendo un incremento nell'adozione campagne rivolte Android banche famosi. i ricercatori Fortinet già resi noti una tale campagna che si rivolge 15 diverse applicazioni di mobile banking per le banche tedesche. E 'del tutto possibile che le banche supplementari o altre organizzazioni potrebbero essere aggiunte nelle versioni future di questo malware, ricercatori scrivono.

Questo malware bancario è progettato per rubare le credenziali di accesso da 15 diverse applicazioni di mobile banking per le banche tedesche. Essa ha anche la capacità di resistere applicazioni mobili anti-virus, nonché ostacolare 30 diversi programmi anti-virus e di impedire loro di lanciare.

Come è il malware installato su un dispositivo Android?

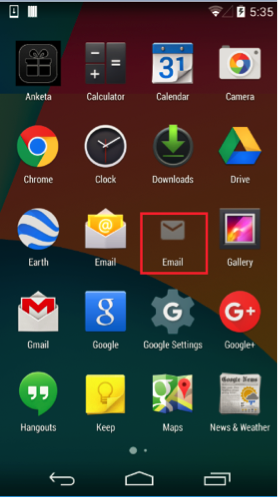

Apparentemente, il malware pone come app e-mail. Una volta installato, un'icona apparirà nel programma di avvio. Questo è come appare:

Dopo l'installazione delle app dannoso, i diritti di amministratore dispositivo sono concessi. Quando l'utente avvia un'applicazione bancaria mirato, il malware invia una richiesta tramite HTTPS al suo server di comando e controllo per il carico utile. Il C&Server C risponde con una pagina di login personalizzata falso. L'applicazione malevolo visualizza una schermata di login artigianale sovrapposizione sulla parte superiore dell'app legittima. Questo è davvero come l'applicazione dannoso raccoglie le credenziali bancarie immesse. In aggiunta, i criminali informatici hanno creato una schermata di accesso diversi per ciascuna delle banche mirati.

Correlata: DressCode Android Malware ei suoi pericoli per gli utenti

Il malware è progettato anche per nascondere l'icona dal launcher. È per questo che le vittime possono credere che non sono riusciti a installare l'applicazione. Mentre sullo sfondo, tuttavia, il malware tenterà di prevenire circa 30 diverse applicazioni anti-virus di telefonia mobile da lancio. Il malware sarà anche

- Raccogliere dati sul dispositivo;

- Raccogliere l'applicazione installata perduta;

- Invia tutto al C&Server di C;

- Attendere ulteriori istruzioni.

Secondo i ricercatori Fortinet, il malware può intercettare i messaggi SMS, inviare messaggi di testo di massa, aggiornare l'elenco di app mirati, e impostare una nuova password per il dispositivo. Il malware potrebbe anche essere in grado di ulteriori attività dannose.

Una cosa che il malware non è ancora in grado di rubare i dati è di carte di credito, ma questo potrebbe anche essere aggiunto alla sua serie di competenze.

Come possono le vittime rimuovere l'applicazione dannoso?

gli utenti interessati devono prima disattivare i diritti di amministratore del dispositivo di malware. Questo viene fatto in Impostazioni -> Sicurezza -> Amministratori dispositivo -> Amministrazione dispositivo -> Disattiva. Le vittime dovrebbero quindi disinstallare il malware con l'aiuto di Android Debug Ponte via usando ‘disinstallazione adb [nome del pacchetto]'.