Invece di essere fermati, un potente kit di di diversi tipi di malware, soprattutto cavalli di Troia ancora continua a infettare gli utenti Android su base giornaliera. Rapporti di TrendLabs di Trend Micro indicano che alcune applicazioni sono persino riusciti a generare circa 500 000 Scarica. Questa massiccia diffusione di applicazioni malevoli aveva sollevato alcune preoccupazioni dal momento che continuano a diffondersi con un tasso simile al tasso di nuovo in primavera 2016 quando è stato inizialmente rilevato il malware DressCode. I ricercatori hanno anche la relazione che ci sono diversi tipi di minacce che sono molto reale quando è coinvolto DressCode.

Invece di essere fermati, un potente kit di di diversi tipi di malware, soprattutto cavalli di Troia ancora continua a infettare gli utenti Android su base giornaliera. Rapporti di TrendLabs di Trend Micro indicano che alcune applicazioni sono persino riusciti a generare circa 500 000 Scarica. Questa massiccia diffusione di applicazioni malevoli aveva sollevato alcune preoccupazioni dal momento che continuano a diffondersi con un tasso simile al tasso di nuovo in primavera 2016 quando è stato inizialmente rilevato il malware DressCode. I ricercatori hanno anche la relazione che ci sono diversi tipi di minacce che sono molto reale quando è coinvolto DressCode.

Come funziona una DressCode infezione processo

Inizialmente, il Trojan si replica tramite un'applicazione finge dannoso per essere una legittima. Per generare una velocità di download più elevato, i cyber-criminali hanno scelto una strategia molto particolare - si sia assomigliano applicazioni come se fossero legittimi ampiamente scaricare aggiunte app, come un mod per Pokemon Go o Minecraft add-on. Ciò rende queste app più desiderabili e aumenta la possibilità che le vittime vengano infettate.

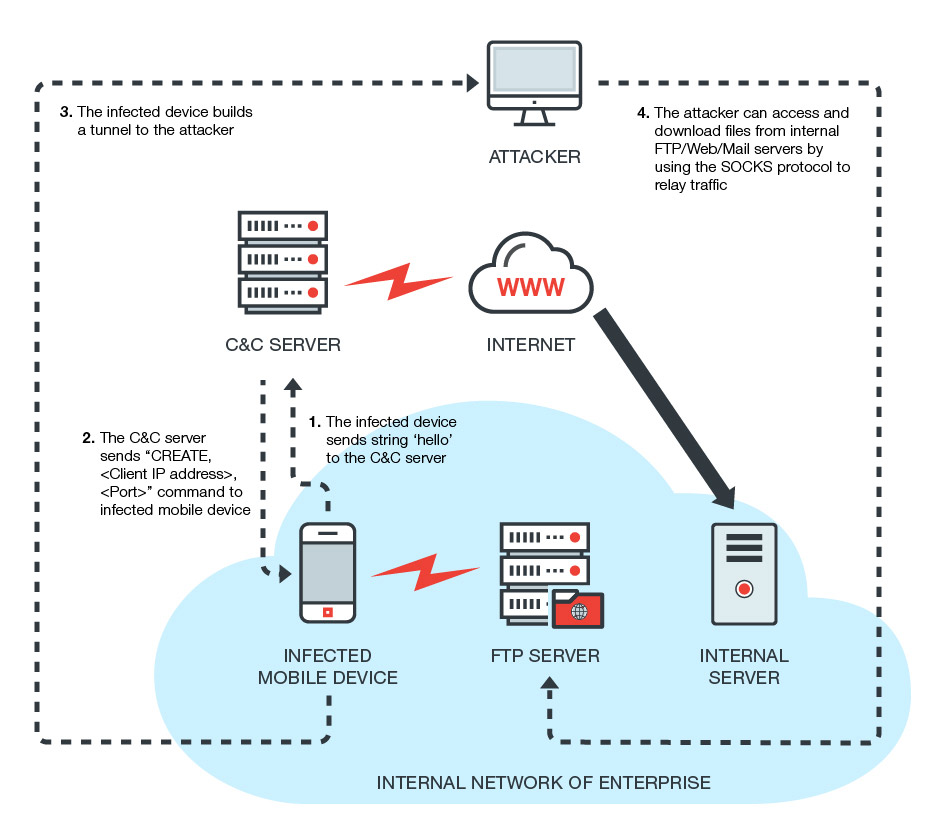

Una volta che tali applicazioni sospette sono state configurate su un dispositivo Android, il virus si connette al server di comando e controllo che è attualmente un host remoto nel cloud. Dopo essere stato connesso e identificato nel server, il server invia richieste per aprire una porta non protetta e quindi creare una connessione basata sul protocollo TCP.

Una volta già compromesso il dispositivo può essere utilizzato in diversi modi.

I ricercatori di malware Trend Micro sono riusciti a ricercare la connessione del virus in dettaglio solo per stabilire una mappa mentale di come comunica esattamente dall'aggressore al dispositivo infetto.

Nella loro ricerca, gli investigatori hanno stabilito che il virus può sfruttare la connessione stabilita dal dispositivo compromesso con l'unico scopo di saltare il dispositivo e concentrarsi sulla connessione con i server interni solo per rubare informazioni cruciali, utilizzando il dispositivo come intermediario per l'attacco MiTM. Con l'ultima tendenza del BYOD o portando il tuo dispositivo in ambienti aziendali, questo virus può causare problemi alle organizzazioni.

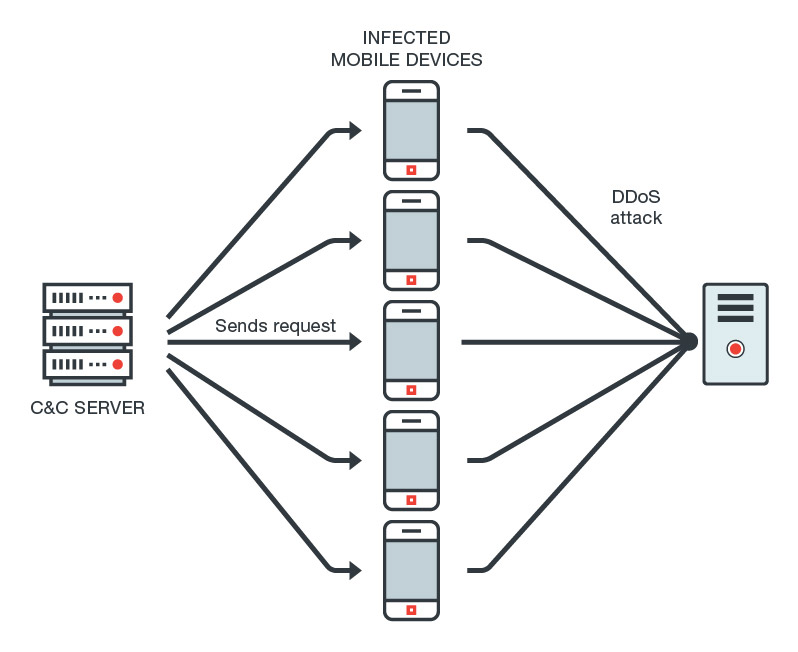

Uno scenario possibile è che il malware DressCode collochi un proxy del protocollo SOCKS sui dispositivi che ha già compromesso. Se il malware ha infettato un dispositivo, Questo non è un problema, tuttavia, il virus può avere una botnet di dispositivi tramite questo protocollo e questa è una vera minaccia per qualsiasi organizzazione che esegue una rete. Un utilizzo di tali botnet potrebbe causare un attacco DDoS dannoso a un server mirato, rendendolo temporaneamente inutilizzabile.

Oltre a quelle conseguenze nel mondo reale, il malware può anche installare malware clicker in grado di connettere automaticamente i dispositivi a vari host e URL di terze parti che fanno parte di un pay-per-click e di altri schemi di affiliazione, generare automaticamente entrate per l'attaccante indirizzando il traffico bufale attraverso i dispositivi infetti.

Un altro scenario reale è se un dispositivo che è già stato infettato deve essere utilizzato per infettare più dispositivi utilizzando una strategia di infezione simile a un worm. Ciò è particolarmente pericoloso perché tutto ciò che serve è che due dispositivi siano interconnessi in un modo e uno di essi sia infettato. Per mettere questo in prospettiva, immagina che ci sia un dispositivo mobile di un alto dirigente in cui sono presenti informazioni aziendali segrete. Un dispositivo infetto può potenzialmente trarre vantaggio e hackerare il dispositivo esecutivo, consentendo agli hacker di caricare dati sui propri server tramite il dispositivo infetto. Questo vale anche per tutti i tipi di dispositivi, non solo smartphone, ma computer di sicurezza, router, telecamere wireless, e altri. E se un edificio è “intelligente” e interconnesso, gli hacker possono persino accedere a elementi cruciali all'interno dell'edificio come gli ascensori, porte automatiche, e porte protette da codice o RFID.

Riepilogo e protezione di se stessi

DressCode non è una nuova minaccia, ed è in circolazione da un po 'di tempo ormai. Tenete a mente che ci sono diversi tipi di minacce diffusione nel Google Play Store in grado di eseguire il tifo del proprio dispositivo e tante altre attività, compreso infettando l'intero botnet di dispositivi con ransomware mobili simultaneamente.

Questo è il motivo per proteggersi da minacce mobile non è solo bisogno di alcuni software. E 'quasi indispensabile avere una soluzione che consiste di una serie di attività e strumenti per aumentare la protezione, perché di solito, il fattore umano è uno dei motivi più importanti per le infezioni.

Abbiamo suggerito alcuni consigli per proteggere il dispositivo che si possono combinare in basso:

- Utilizzare un Android software di protezione mobile app che tiene traccia anche violazione della privacy di tutte le app.

- Aggiorna il tuo dispositivo non appena sono disponibili aggiornamenti.

- Non utilizzare reti Wi-Fi non protette e preferisci sempre le connessioni LTE.