Notizie hanno recentemente scoppiata che lo stesso gruppo di hacking che sono stati individuati per diffondere il malware, conosciuto come “Destroyer Olimpico” di essere ancora attiva e il targeting diversi servizi di prevenzione delle minacce in tutta Europa e le strutture finanziarie in Russia.

Notizie hanno recentemente scoppiata che lo stesso gruppo di hacking che sono stati individuati per diffondere il malware, conosciuto come “Destroyer Olimpico” di essere ancora attiva e il targeting diversi servizi di prevenzione delle minacce in tutta Europa e le strutture finanziarie in Russia.

Il malware ha guadagnato popolarità per la prima volta durante le Olimpiadi invernali tenutesi a Pyeongchang, Corea del Sud. Allora, è stato rapidamente stabilito che il codice dannoso fa parte di un hack di cyber-sabotaggio che sta diffondendo un worm distruttivo e che molto probabilmente prende di mira le reti delle organizzazioni al fine di condurre la ricognizione e anche auto-replicarsi rimanendo inosservato. Gli esperti di sicurezza hanno segnalato il malware ad essere una parte di un'operazione molto ben organizzata. Ma anche se l'hack è stato organizzato, gli attaccanti che stanno dietro questo malware hanno fatto alcuni piuttosto gravi errori che hanno contribuito agli utenti di rilevare e anche rivelarsi la prova dell'hack.

L'attività e Fine obiettivo di Destroyer Olimpico

L'obiettivo del Destroyer Olimpico doveva entrare organizzazioni e cercare per le firme digitali e creare queste firme in modo da far sembrare come se il malware è stata fatta da Lazarus APT, un'entità di hacking, credettero t essere dalla Corea del Nord. Tuttavia, ricercatori di sicurezza è venuto rapidamente alla conclusione che il malware non può essere stata fatta da Lazzaro a tutti. In aggiunta a questo, il malware è stato collegato a diversi hacker cinesi in quanto ha il codice da diversi attori delle minacce, come le alcune persone che erano dietro BadRabbit e la famosa ransomware civile virus.

Inoltre, i ricercatori hanno concluso che la procedura di infezione della nuova variante del Distruttore olimpica è stato fatto per essere più sofisticati rispetto a prima, ma in termini di metodi di infezione, è stato ottimizzato e semplificato aggressori. Si è ora utilizzando le seguenti tecnologie per infettare i sistemi e di auto-propagarsi:

- codice VBA.

- PowerShell.

- MS HTA.

- JavaScript.

- PowerShell.

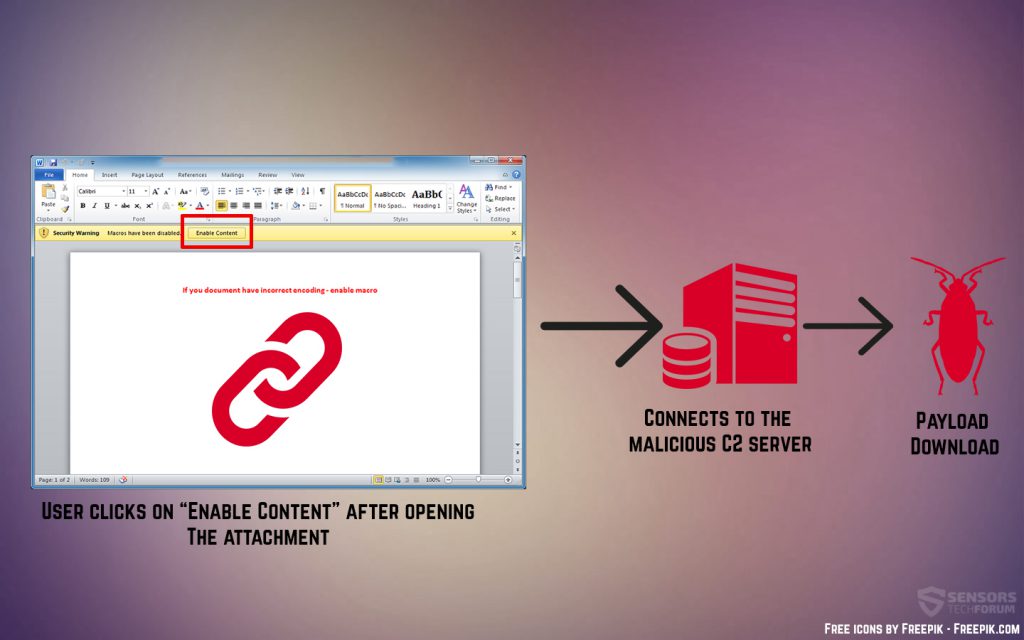

Un particolare file di infezione recente secondo i rapporti dei ricercatori di malware era un documento di Microsoft Word, detto Spiez CONVERGENCE.doc, che in realtà, contiene macro dannosi. Queste macro infettano le vittime, una volta che accettano la modifica dei contenuti dopo l'apertura dei documenti. In aggiunta a questo, ricercatori segnalano, inoltre, che le macro si stavano pesantemente offuscati, il che significa che essi non possono essere facilmente individuati. Ecco come funziona il processo di una tale infezione:

Una volta che la vittima fa scattare le macro, eseguono un comando in Powrshell. Questo comando è anche nascosto e il sistema infetto non mostra l'indicazione di infezione. Una volta che lo script è stato iniettato, viene eseguito un nuovo script PowerShell. Quando questo si verifica un cosiddetto “riarrangiamento basata su array”, che muta il codice originale e nasconde tutti i comandi in esecuzione per proteggere l'hacker. Per esempio, una cosa che questo può nascondere è l'indirizzo IP dell'hacker, o più specificamente quella del server di comando e controllo.

Dopo questo è fatto, il malware utilizza una backdoor per prendere il controllo del computer della vittima come parte di un completato la fase 1 di infezione. Poi, è secondo stadio è di eseguire un Palcoscenico 2 il malware infezione che gestisce un ancora più grande Poweshell scrip che scarica un altro file di payload. file di Tis è conosciuto come Powershell impero e si tratta di un progetto open source, scritto in linguaggio Python e la lingua Powershell. Esso consente agli hacker di controllare il computer compromessi da remoto senza alcuna forma di file che risiedono sui computer infetti. Ciò che è interessante è che i ricercatori affermano che questi tipi di tecniche di hacking che sono file di meno sono spesso utilizzati dalle aziende pen-test al fine di fornire l'hacking per la prova di forza di una data azienda. Nella realtà, lo strumento è effettivamente utilizzato con lo scopo principale di informazioni rubare.

Cosa dovrebbe essere fatto?

Secondo i ricercatori, è molto importante per garantire tutte le porte sulle reti e imparare a proteggere in modo efficace l'organizzazione da spear-phishing e campagne e-mail malevoli, dal momento che questi tipi di infezioni da vermi possono non solo essere fileless, ma possono anche diffondersi automaticamente una volta che la prima infezione sulla rete dell'organizzazione avviene. E con un altro grande evento sportivo già in atto, il Coppa del mondo FIFA 2018, ci sono già state campagne di infezione ,relativo alla coppa del mondo da parte degli attori di minaccia.