Il “Ho violato il tuo dispositivo” truffa è appena emerso all'interno di una e-mail, suggerendo che una persona ha cambiato la password ad un certo sito web (di solito un provider di indirizzo e-mail).

Questa è la tipica truffa cercando di spaventare la gente che il loro account di posta elettronica ottenuto violato e che la sua password è ora nelle mani di un hacker esperto. Le persone che ricevono il messaggio sono tenute a pagare una commissione di riscatto Bitcoin (la somma che varia intorno 671 Stati Uniti dollari).

Non pagare il denaro in ogni caso come quello non vi aiuterà. Vedere che cosa si deve fare in caso si sta veramente violato, ma so che questo è più probabile un e-mail truffa.

Sommario

| Tipo | E-mail truffa Messaggio |

| Sintomi | Viene visualizzato un messaggio di posta elettronica che cerca di ingannare l'utente a pensare che il vostro account e-mail ottenuto compromessa, plus che la password è trapelato ed esposto agli hacker. |

| Metodo di distribuzione | I messaggi e-mail di spam, Siti sospetti |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

“Ho violato il tuo dispositivo” Scam - Distribuzione

Il “Ho violato il tuo dispositivo” truffa è distribuito principalmente attraverso messaggi di posta elettronica che può anche essere filtrati come spam dai provider di posta elettronica, ormai.

Potrebbe anche essere utilizzando attacchi mirati di puntare ad una vincita più grande da società o persone ricche. Possono esistere diverse tattiche di distribuzione, troppo. Per esempio, ci sono menzioni del “Ho violato il tuo dispositivo” truffa su Facebook, e le tattiche di scareware e doxing possono avere successo lì, altrettanto bene.

Nel caso in cui il computer è stato veramente compromessa, un file di payload che scarica un Cavallo di Troia o una specie di a RAT potrebbe essere stato attivato da un sito Web dannoso o da un reindirizzamento.

Freeware che si trova sul Web può essere presentato come utile anche essere nascosto lo script dannoso per far apparire il messaggio di truffa. Evitare di aprire i file dopo averli scaricati. Dovresti prima scansionarli con a strumento di sicurezza, ma anche di controllare le loro dimensioni e le firme per tutto ciò che sembra fuori dal comune.

Si dovrebbe leggere il suggerimenti per prevenire ransomware situato al corrispondente filo Forum.

“Ho violato il tuo dispositivo” Scam - Insight

Il “Ho violato il tuo dispositivo” truffa è un tema caldo in tutto l'Internet, che si tratti di siti web di notizie o social network come Facebook.

Il messaggio viene inviato tramite e-mail ed è un tye scareware che si basa su tecniche di ingegneria sociale. Gli estorsori vogliono che tu li paga per una violazione della sicurezza supposto che presumibilmente sbarcato loro la password account di posta elettronica.

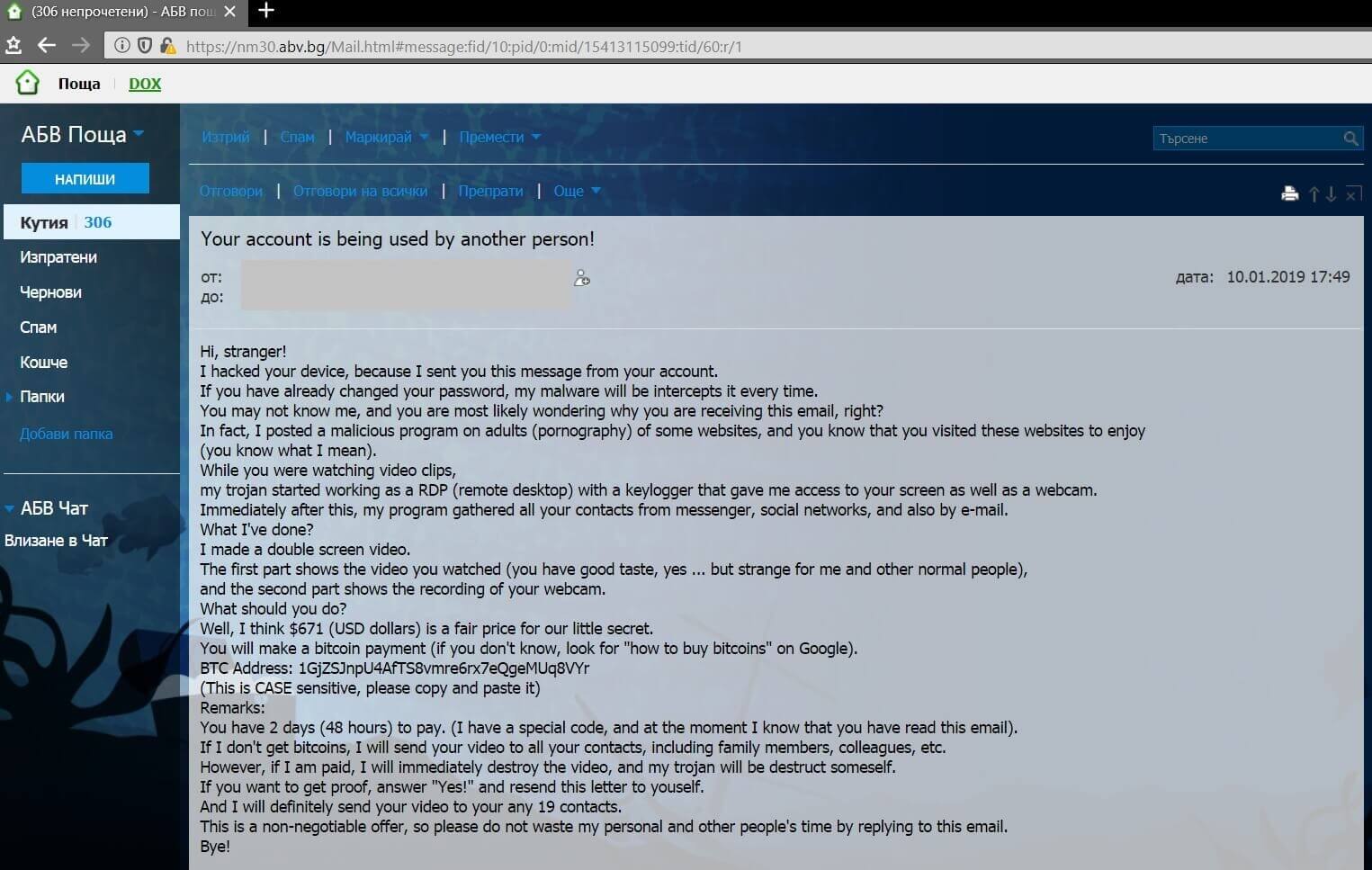

Il messaggio email si presenta come di seguito:

Il messaggio completo truffa legge:

Ciao, sconosciuto!

Ho inciso il dispositivo, perché ti ho mandato questo messaggio dal tuo account.

Se hai già cambiato la password, il mio il malware sarà intercetta ogni volta.Lei non mi può sapere, ed è più probabile chiedendo perché si riceve questa e-mail, destra?

Infatti, Ho pubblicato un programma dannoso sugli adulti (pornografia) di alcuni siti web, e si sa che avete visitato questi siti web di godere

(sai cosa intendo).Mentre si stava guardando video clip,

il mio trojan inizia a lavorare come RDP (desktop remoto) con un keylogger che mi ha dato l'accesso al vostro schermo, così come una webcam.Immediatamente dopo questo, il mio programma di tutti i vostri contatti di messenger, social networks, e anche per e-mail.

Quello che ho fatto?

Ho fatto un video a doppio schermo.

La prima parte mostra il video che hai visto (hai buon gusto, sì … ma strano per me e le altre persone normali),

e la seconda parte mostra la registrazione della webcam.Cosa si deve fare?

Bene, credo $671 (USD dollari) è un prezzo equo per il nostro piccolo segreto.

Potrai effettuare un pagamento bitcoin (se non si conosce, cercare “come acquistare bitcoin” su Google).BTC Indirizzo: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr

(Questo è case sensitive, Si prega di copiare e incollare)Osservazioni:

Hai 2 giorni (48 orario) pagare. (Ho un codice speciale, e in questo momento io so di aver letto questa e-mail).Se non ottengo bitcoin, Manderò il vostro video a tutti i vostri contatti, tra cui i membri della famiglia, colleghi, etc.

Tuttavia, se io sono pagato, Io distruggere immediatamente il video, e il mio trojan sarà destruct someself.Se si desidera ottenere la prova, risposta “Sì!” e inviare di nuovo questa lettera per Youself.

E sicuramente inviare il video al qualsiasi 19 contatti.Questa è un'offerta non negoziabile, quindi per favore non perdere tempo i miei personali e altrui rispondendo a questa email.

Ciao!

Altre versioni potrebbero essere prevalente sul web con un testo che enumera Sono un programmatore che incrinato la tua e-mail ".

Ci sono una serie di possibilità, ma nella maggior parte dei casi si tratta di una truffa assoluta. Si dovrebbe ignorare. Non rispondere ad essa. Non pagare i criminali informatici dietro di esso.

Modificare la password e-mail, ma prima assicurarsi che il computer sia pulito da virus. Anche, controlla se lo stai cambiando rispetto a quello reale indirizzo URL del tuo provider di posta elettronica e non una pagina di phishing.

L'elenco che segue è composta da Bitcoin indirizzi che sono dati dai criminali per pagare il riscatto. La truffa può avere nomi diversi doppiati su questi indirizzi Bitcoin come potete vedere qui sotto:

- 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr Bitcoin Email Scam

- 1BCGDtVZPqBMZWm5FdFe1RVgCGku17LZgb Bitcoin Email Scam

Si sono richiesti di pagare “671 dollari americani”Per presumibilmente non diffondere le immagini e file personali a parenti e amici. Tuttavia, dovresti NON in nessun caso pagare qualsiasi somma di riscatto. Nessuna garanzia esiste che il vostro “dati” non sta per essere trapelato anche se si paga.

Questo è noto come doxing – un'estorsione sotto la minaccia di rilasciare informazioni personali, foto o video che potrebbero essere imbarazzanti o in altro modo non desiderato dalla persona che viene estorto.

Aggiungendo a tutto questo, dare soldi a criminali informatici sarà molto probabilmente motivarli a creare più truffe ransomware, “virus” o commettere diverse attività criminali. Questo può anche portare ai criminali che vogliono più soldi dopo il pagamento.

Siate certi che, anche se una delle tue password più anziani ha fatto trapelare da una violazione dei dati, il messaggio è automatizzato e si dovrebbe essere al sicuro. In caso di conti ancora con quella password, essere certi di cambiarli e assicurarsi di utilizzare una password diversa per ogni account.

Se puoi, abilitare autenticazione a due fattori sui conti. Soggiorno sicuro e osservare attentamente cosa sta succedendo con il vostro account. Utilizzare password più lunghe e più complesse, in modo che siano più difficili da essere incrinato via a forza bruta.

Conseguenze dell'hacking tramite posta elettronica

Le conseguenze dell'hacking tramite posta elettronica possono variare da quelle piuttosto benigne, come ricevere e-mail di spam, al severo, compresi il furto di identità e la perdita finanziaria.

Gli hacker potrebbero utilizzare la tua email per reimpostare le password di altri account, effettuare acquisti non autorizzati, o addirittura impersonificarti. Compromissione della posta elettronica aziendale (BEC) truffe, che comportano richieste di bonifico bancario fraudolente, hanno comportato perdite per miliardi di dollari.

Inoltre, la violazione della privacy e la potenziale esposizione di informazioni personali sensibili possono avere impatti emotivi e reputazionali duraturi.

Rischi per le informazioni personali e finanziarie

Uno dei rischi più allarmanti associati all'hacking tramite posta elettronica è l'esposizione di informazioni personali e finanziarie. Gli hacker che prendono di mira la tua email possono trarne vantaggio accesso a una ricchezza di dati, compreso il tuo indirizzo di casa, numero di telefono, e informazioni sulla tua famiglia e sui tuoi amici. Finanziariamente, l'impatto può essere devastante.

Accesso ai conti bancari, numeri di carta di credito, e altri servizi finanziari possono comportare transazioni non autorizzate e frodi. Inoltre, i dati personali ottenuti dalle e-mail hackerate possono essere venduti sul dark web, con conseguente aumento del rischio di furto di identità.

Per queste ragioni, impiegando robuste misure di sicurezza, come l'utilizzo di software antivirus come SpyHunter, è essenziale per proteggere il tuo account di posta elettronica da tali vulnerabilità.

Primi passi da intraprendere dopo aver scoperto che la tua email è stata violata

Rendersi conto che la tua email è stata compromessa può sembrare opprimente. Tuttavia, un intervento tempestivo può mitigare il danno e proteggere il tuo account da ulteriori accessi non autorizzati. Segui questi passaggi iniziali per riprendere il controllo e salvaguardare le tue informazioni personali.

Come verificare che il tuo account e-mail sia stato compromesso

Per verificare se il tuo account email è stato violato, verificare la presenza di comportamenti imprevisti. Questi possono includere elementi inviati sconosciuti, impostazioni dell'account modificate, o e-mail non riconosciute nella tua casella di posta.

Se noti uno qualsiasi di questi segni, è probabile che la tua email sia stata compromessa. Anche, se amici o colleghi ricevono messaggi insoliti dal tuo account che non hai inviato tu, questa è un'altra bandiera rossa che indica una violazione della sicurezza.

Cambia la tua password: La prima linea di difesa

Una volta confermato l'hacking, la prima linea di difesa è reimpostare le password. Inizia con il tuo account e-mail e poi procedi con la modifica delle password per gli account collegati alla tua e-mail.

Scegli forte, password univoche per ciascun account per impedire futuri accessi non autorizzati. Compreso un mix di lettere, numeri, e i simboli rendono le tue password più difficili da decifrare.

L'utilizzo di un gestore di password può aiutare a gestire queste nuove password in modo efficace.

Passaggi per riprendere il controllo del tuo account di posta elettronica compromesso

Il primo passo verso il recupero è comprendere l’entità della violazione. Inizia scansionando il tuo computer alla ricerca di malware utilizzando un programma antivirus affidabile.

Optare per una scansione approfondita rispetto a una scansione rapida è essenziale per identificare software dannoso nascosto che potrebbe compromettere i tuoi sforzi per proteggere il tuo account.

SpyHunter offre una soluzione di scansione completa su misura per rilevare e rimuovere varie forme di malware, salvaguardando il tuo dispositivo da ulteriori attacchi.

- Cambia la password del tuo account e-mail con qualcosa di sicuro e unico. Includere un mix di lettere maiuscole e minuscole, numeri, e simboli speciali.

- Controlla le impostazioni dell'account e-mail per eventuali modifiche non autorizzate, soprattutto nei settori delle spedizioni, risposte automatiche, e servizi o account collegati.

- Revocare l'accesso ad app di terze parti sospette a cui potrebbero essere state concesse autorizzazioni durante il periodo dell'hacking.

- Aggiorna le domande di sicurezza e gli indirizzi email di backup per impedire agli hacker di utilizzare la funzionalità di recupero della password.

- Abilita l'autenticazione a due fattori (2FA) per aggiungere un ulteriore livello di sicurezza. Ciò garantisce che anche se la tua password è compromessa, l'accesso non autorizzato è ancora bloccato.

- Contatta il tuo provider di posta elettronica per segnalare l'hacking. Possono offrire ulteriore supporto e intraprendere le azioni necessarie per prevenire future violazioni.

Tieni d'occhio la tua attività email per individuare eventuali comportamenti insoliti e controlla regolarmente le impostazioni dell'account. Rimanere vigili può aiutarti ad agire tempestivamente qualora si verificasse un’altra violazione.

Azioni da intraprendere se i tuoi dati personali sono complicati

Se le prove suggeriscono che i tuoi dati sono stati compromessi oltre alla tua email, è necessaria un'azione immediata per proteggere le tue informazioni personali. Segui questi passaggi per avviare il processo di ripristino:

- Cambia le password per tutti gli account online, soprattutto quelli che condividono la stessa password dell'e-mail compromessa. Usa forte, password univoche per ciascun account per migliorare la tua sicurezza.

- Contatta la tua banca e le società di carte di credito per avvisarli della potenziale violazione. Possono monitorare i tuoi account per attività sospette e consigliare ulteriori misure di protezione.

- Controlla i tuoi account per eventuali transazioni o modifiche non autorizzate. Se ne trovi qualcuno, segnalateli immediatamente al servizio o all'emittente della carta di credito.

- Prendi in considerazione l'iscrizione a un servizio di monitoraggio del credito per tenere d'occhio il tuo punteggio di credito e le segnalazioni di segnali di furto di identità.

- Presenta un rapporto alla Federal Trade Commission (FTC) o all'autorità competente del tuo Paese se sospetti di essere vittima di un furto d'identità. Ciò può aiutare le forze dell’ordine a rintracciare gli autori del reato e a proteggere gli altri dal cadere vittime.

Ricorda, più velocemente agisci, maggiori saranno le possibilità di mitigare i danni e ripristinare la sicurezza digitale. Ricorrere all'aiuto di software di sicurezza come SpyHunter può contribuire in modo significativo a mantenere le tue informazioni al sicuro.

I suoi strumenti completi e gli sforzi proattivi di protezione online sono risorse inestimabili per chiunque cerchi di proteggere la propria vita digitale dalle minacce continue.

Rimuovere “Ho violato il tuo dispositivo” Truffa

Per rimuovere la Ho violato il tuo dispositivo truffa si dovrebbe semplicemente cancellare il messaggio e-mail. Tuttavia, Se siete veramente violato e si riconosce uno delle password elencate, si dovrebbe vedere le istruzioni di rimozione passo-passo fornite di seguito. Nel caso in cui non si può sbarazzarsi di file relativi alla truffa o scoprire altri quelli dannosi, si dovrebbe cercare e rimuovere eventuali pezzi di malware avanzi con uno strumento anti-malware avanzato. Software come che manterrà il vostro sistema sicuro per il futuro.

- Windows

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Interrompi i popup push

How to Remove I Hacked Your Device from Windows.

Passo 1: Scan for I Hacked Your Device with SpyHunter Anti-Malware Tool

Passo 2: Avvia il PC in modalità provvisoria

Passo 3: Uninstall I Hacked Your Device and related software from Windows

Passaggi di disinstallazione per Windows 11

Passaggi di disinstallazione per Windows 10 e versioni precedenti

Ecco un metodo in pochi semplici passi che dovrebbero essere in grado di disinstallare maggior parte dei programmi. Non importa se si utilizza Windows 10, 8, 7, Vista o XP, quei passi otterrà il lavoro fatto. Trascinando il programma o la relativa cartella nel cestino può essere un molto cattiva decisione. Se lo fai, frammenti di programma vengono lasciati, e che possono portare al lavoro instabile del PC, errori con le associazioni di tipo file e altre attività spiacevoli. Il modo corretto per ottenere un programma dal computer è di disinstallarlo. Per fare questo:

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Seguire le istruzioni di cui sopra e vi disinstallare correttamente maggior parte dei programmi.

Passo 4: Pulisci tutti i registri, Created by I Hacked Your Device on Your PC.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, created by I Hacked Your Device there. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Video Removal Guide for I Hacked Your Device (Windows).

Get rid of I Hacked Your Device from Mac OS X.

Passo 1: Uninstall I Hacked Your Device and remove related files and objects

Il Mac ti mostrerà un elenco di elementi che si avvia automaticamente quando si accede. Look for any suspicious apps identical or similar to I Hacked Your Device. Controllare l'applicazione che si desidera interrompere l'esecuzione automatica e quindi selezionare sul Meno ("-") icona per nasconderlo.

- Vai a mirino.

- Nella barra di ricerca digitare il nome della app che si desidera rimuovere.

- Al di sopra della barra di ricerca cambiare i due menu a tendina per "File di sistema" e "Sono inclusi" in modo che è possibile vedere tutti i file associati con l'applicazione che si desidera rimuovere. Tenete a mente che alcuni dei file non possono essere correlati al app in modo da essere molto attenti che i file si elimina.

- Se tutti i file sono correlati, tenere il ⌘ + A per selezionare loro e poi li di auto "Trash".

In case you cannot remove I Hacked Your Device via Passo 1 sopra:

Nel caso in cui non è possibile trovare i file dei virus e gli oggetti nelle applicazioni o altri luoghi che abbiamo sopra riportati, si può cercare manualmente per loro nelle Biblioteche del Mac. Ma prima di fare questo, si prega di leggere il disclaimer qui sotto:

Puoi ripetere la stessa procedura con il seguente altro Biblioteca directory:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Mancia: ~ è lì apposta, perché porta a più LaunchAgents.

Passo 2: Scan for and remove I Hacked Your Device files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as I Hacked Your Device, il modo consigliato di eliminare la minaccia è quello di utilizzare un programma anti-malware. SpyHunter per Mac offre funzionalità di sicurezza avanzate insieme ad altri moduli che miglioreranno la sicurezza del tuo Mac e la proteggeranno in futuro.

Video Removal Guide for I Hacked Your Device (Mac)

Remove I Hacked Your Device from Google Chrome.

Passo 1: Avvia Google Chrome e apri il menu a discesa

Passo 2: Spostare il cursore sopra "Strumenti" e poi dal menu esteso scegliere "Estensioni"

Passo 3: Dal aperto "Estensioni" menu di individuare l'estensione indesiderata e fare clic sul suo "Rimuovere" pulsante.

Passo 4: Dopo l'estensione viene rimossa, riavviare Google Chrome chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Erase I Hacked Your Device from Mozilla Firefox.

Passo 1: Avviare Mozilla Firefox. Aprire la finestra del menu:

Passo 2: Selezionare il "Componenti aggiuntivi" icona dal menu.

Passo 3: Selezionare l'estensione indesiderata e fare clic su "Rimuovere"

Passo 4: Dopo l'estensione viene rimossa, riavviare Mozilla Firefox chiudendo dal rosso "X" pulsante in alto a destra e iniziare di nuovo.

Uninstall I Hacked Your Device from Microsoft Edge.

Passo 1: Avviare il browser Edge.

Passo 2: Apri il menu a tendina facendo clic sull'icona nell'angolo in alto a destra.

Passo 3: Dal menu a discesa selezionare "Estensioni".

Passo 4: Scegli l'estensione dannosa sospetta che desideri rimuovere, quindi fai clic sull'icona a forma di ingranaggio.

Passo 5: Rimuovere l'estensione dannosa scorrendo verso il basso e quindi facendo clic su Disinstalla.

Remove I Hacked Your Device from Safari

Passo 1: Avvia l'app Safari.

Passo 2: Dopo avere posizionato il cursore del mouse nella parte superiore dello schermo, fai clic sul testo di Safari per aprire il suo menu a discesa.

Passo 3: Dal menu, clicca su "Preferenze".

Passo 4: Dopo di che, seleziona la scheda "Estensioni".

Passo 5: Fare clic una volta sulla estensione che si desidera rimuovere.

Passo 6: Fare clic su "Disinstalla".

Una finestra pop-up che chiede conferma per disinstallare l'estensione. Selezionare 'Uninstall' di nuovo, and the I Hacked Your Device will be removed.

Eliminate I Hacked Your Device from Internet Explorer.

Passo 1: Avviare Internet Explorer.

Passo 2: Fare clic sull'icona a forma di ingranaggio denominata "Strumenti" per aprire il menu a discesa e selezionare "Gestisci componenti aggiuntivi"

Passo 3: Nella finestra "Gestisci componenti aggiuntivi".

Passo 4: Seleziona l'estensione che desideri rimuovere, quindi fai clic su "Disabilita". Una finestra pop-up apparirà per informarvi che si sta per disattivare l'estensione selezionata, e alcuni altri componenti aggiuntivi potrebbero essere disattivate pure. Lasciare tutte le caselle selezionate, e fai clic su "Disabilita".

Passo 5: Dopo l'estensione indesiderato è stato rimosso, riavvia Internet Explorer chiudendolo dal pulsante rosso "X" situato nell'angolo in alto a destra e riavvialo.

Rimuovi le notifiche push dai tuoi browser

Disattiva le notifiche push da Google Chrome

Per disabilitare eventuali notifiche push dal browser Google Chrome, si prega di seguire i passi di seguito:

Passo 1: Vai a Impostazioni in Chrome.

Passo 2: In Impostazioni, selezionare “Impostazioni avanzate":

Passo 3: Fare clic su "Le impostazioni del contenuto":

Passo 4: Aperto "notifiche":

Passo 5: Fare clic sui tre punti e scegliere Blocca, Modificare o rimuovere le opzioni:

Rimuovere le notifiche push su Firefox

Passo 1: Vai a Opzioni di Firefox.

Passo 2: Vai alle impostazioni", digitare "notifiche" nella barra di ricerca e fare clic "Impostazioni":

Passo 3: Fai clic su "Rimuovi" su qualsiasi sito in cui desideri che le notifiche vengano eliminate e fai clic su "Salva modifiche"

Interrompi le notifiche push su Opera

Passo 1: In Opera, stampa ALT + P per andare su Impostazioni.

Passo 2: In Setting search, digitare "Contenuto" per accedere alle impostazioni del contenuto.

Passo 3: Notifiche aperte:

Passo 4: Fai lo stesso che hai fatto con Google Chrome (spiegato di seguito):

Elimina le notifiche push su Safari

Passo 1: Apri le preferenze di Safari.

Passo 2: Scegli il dominio da cui ti piacciono i push pop-up e passa a "Negare" da parte di "permettere".

I Hacked Your Device-FAQ

What Is I Hacked Your Device?

The I Hacked Your Device threat is adware or virus redirect del browser.

Potrebbe rallentare notevolmente il computer e visualizzare annunci pubblicitari. L'idea principale è che le tue informazioni vengano probabilmente rubate o che più annunci vengano visualizzati sul tuo dispositivo.

I creatori di tali app indesiderate lavorano con schemi pay-per-click per fare in modo che il tuo computer visiti siti Web rischiosi o diversi tipi che potrebbero generare loro fondi. Questo è il motivo per cui non si preoccupano nemmeno dei tipi di siti Web visualizzati negli annunci. Questo rende il loro software indesiderato indirettamente rischioso per il tuo sistema operativo.

What Are the Symptoms of I Hacked Your Device?

Ci sono diversi sintomi da cercare quando questa particolare minaccia e anche le app indesiderate in generale sono attive:

Sintomo #1: Il tuo computer potrebbe rallentare e avere scarse prestazioni in generale.

Sintomo #2: Hai delle barre degli strumenti, componenti aggiuntivi o estensioni sui browser Web che non ricordi di aver aggiunto.

Sintomo #3: Vedi tutti i tipi di annunci, come i risultati di ricerca supportati da pubblicità, pop-up e reindirizzamenti per apparire casualmente.

Sintomo #4: Vedi le app installate sul tuo Mac in esecuzione automaticamente e non ricordi di averle installate.

Sintomo #5: Vedi processi sospetti in esecuzione nel tuo Task Manager.

Se vedi uno o più di questi sintomi, quindi gli esperti di sicurezza consigliano di controllare la presenza di virus nel computer.

Quali tipi di programmi indesiderati esistono?

Secondo la maggior parte dei ricercatori di malware ed esperti di sicurezza informatica, le minacce che attualmente possono colpire il tuo dispositivo possono essere software antivirus non autorizzato, adware, browser hijacker, clicker, ottimizzatori falsi e qualsiasi forma di PUP.

Cosa fare se ho un "virus" like I Hacked Your Device?

Con poche semplici azioni. Innanzitutto, è imperativo seguire questi passaggi:

Passo 1: Trova un computer sicuro e collegalo a un'altra rete, non quello in cui è stato infettato il tuo Mac.

Passo 2: Cambiare tutte le password, a partire dalle tue password e-mail.

Passo 3: consentire autenticazione a due fattori per la protezione dei tuoi account importanti.

Passo 4: Chiama la tua banca a modificare i dati della carta di credito (codice segreto, eccetera) se hai salvato la tua carta di credito per acquisti online o hai svolto attività online con la tua carta.

Passo 5: Assicurati che chiama il tuo ISP (Provider o operatore Internet) e chiedi loro di cambiare il tuo indirizzo IP.

Passo 6: Cambia il tuo Password Wi-Fi.

Passo 7: (Opzionale): Assicurati di scansionare tutti i dispositivi collegati alla tua rete alla ricerca di virus e ripeti questi passaggi per loro se sono interessati.

Passo 8: Installa anti-malware software con protezione in tempo reale su ogni dispositivo che hai.

Passo 9: Cerca di non scaricare software da siti di cui non sai nulla e stai alla larga siti web di bassa reputazione generalmente.

Se segui questi consigli, la tua rete e tutti i dispositivi diventeranno significativamente più sicuri contro qualsiasi minaccia o software invasivo delle informazioni e saranno privi di virus e protetti anche in futuro.

How Does I Hacked Your Device Work?

Una volta installato, I Hacked Your Device can raccogliere dati utilizzando tracker. Questi dati riguardano le tue abitudini di navigazione sul web, come i siti web che visiti e i termini di ricerca che utilizzi. Viene quindi utilizzato per indirizzarti con annunci pubblicitari o per vendere le tue informazioni a terzi.

I Hacked Your Device can also scaricare altro software dannoso sul tuo computer, come virus e spyware, che può essere utilizzato per rubare le tue informazioni personali e mostrare annunci rischiosi, che potrebbero reindirizzare a siti di virus o truffe.

Is I Hacked Your Device Malware?

La verità è che i PUP (adware, browser hijacker) non sono virus, ma potrebbe essere altrettanto pericoloso poiché potrebbero mostrarti e reindirizzarti a siti Web di malware e pagine di truffe.

Molti esperti di sicurezza classificano i programmi potenzialmente indesiderati come malware. Ciò è dovuto agli effetti indesiderati che i PUP possono causare, come la visualizzazione di annunci intrusivi e la raccolta di dati dell'utente senza la conoscenza o il consenso dell'utente.

About the I Hacked Your Device Research

I contenuti che pubblichiamo su SensorsTechForum.com, this I Hacked Your Device how-to removal guide included, è il risultato di ricerche approfondite, duro lavoro e la dedizione del nostro team per aiutarti a rimuovere lo specifico, problema relativo all'adware, e ripristinare il browser e il sistema informatico.

How did we conduct the research on I Hacked Your Device?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sugli ultimi malware, adware, e definizioni di browser hijacker.

Inoltre, the research behind the I Hacked Your Device threat is backed with VirusTotal.

Per comprendere meglio questa minaccia online, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.