Quanto sono pericolosi gli attacchi alla catena di fornitura del software?

L'Agenzia dell'Unione europea per la sicurezza informatica, poco noto come ENISA recentemente analizzato 24 recenti attacchi, scoperto tra gennaio 2020 e inizio luglio 2021, solo per concludere che una protezione forte non è sufficiente.

Alcuni degli attacchi analizzati dall'agenzia includono i casi di Kaseya, SolarWinds Software Orion, Provider CDN Mimecast, Codecov, Apple Xcode, Accellion.

“In base alle tendenze e ai modelli osservati, gli attacchi alla catena di approvvigionamento sono aumentati di numero e di sofisticatezza nel corso dell'anno 2020 e questa tendenza sta continuando in 2021, comportare un rischio crescente per le organizzazioni. Si stima che ci saranno quattro volte più attacchi alla catena di approvvigionamento in 2021 rispetto al 2020", ha affermato l'ENISA.

Uno dei motivi per l'aumento degli attacchi alla catena di approvvigionamento potrebbe essere la solida protezione della sicurezza che le organizzazioni hanno utilizzato di recente. Ciò ha spinto gli aggressori a spostarsi verso fornitori e provider gestiti, causando “impatto significativo in termini di downtime dei sistemi, perdite monetarie e danni reputazionali”.

Prima di tutto, qual è la definizione di filiera??

La catena di approvvigionamento è un ecosistema che include processi, persone, organizzazioni, e distributori dedicati allo sviluppo e alla consegna di una soluzione finale o di un prodotto. In termini di sicurezza informatica, la catena di approvvigionamento si riferisce a un'ampia gamma di risorse software e hardware, cloud o archiviazione locale, meccanismi di distribuzione come le applicazioni web, e software di gestione. Ecco i quattro elementi chiave di una filiera:

Fornitore: è un'entità che fornisce un prodotto o un servizio a un'altra entità.

Risorse del fornitore: sono elementi di valore utilizzati dal fornitore per produrre il prodotto o servizio.

Cliente: è l'entità che consuma il prodotto o servizio prodotto dal fornitore.

Risorse del cliente: sono elementi di valore posseduti dal target.

Che cos'è un attacco alla catena di approvvigionamento?

L'ENISA afferma che "un attacco alla catena di approvvigionamento è una combinazione di almeno due attacchi. Il primo attacco è su un fornitore che viene poi utilizzato per attaccare il bersaglio per ottenere l'accesso ai suoi asset. Il target può essere il cliente finale o un altro fornitore. Pertanto, per classificare un attacco come un attacco alla catena di approvvigionamento, sia il fornitore che il cliente devono essere obiettivi”.

Tassonomia degli attacchi alla catena di approvvigionamento

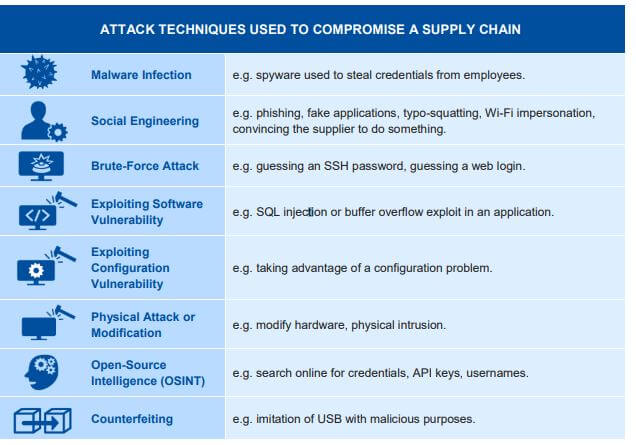

Secondo la tassonomia di un attacco alla filiera proposta da ENISA, quando si attacca un fornitore, i criminali informatici possono utilizzare il malware, ingegneria sociale, bruta costringendo, vulnerabilità del software o della configurazione, e intelligenza open source. Quando gli asset dei fornitori sono presi di mira, i criminali informatici prendono di mira il software preesistente, librerie software, codice, configurazioni, dati, processi, hardware, persone, e il fornitore.

Dalla parte del cliente, le tecniche di attacco utilizzate per compromettere il cliente includono la relazione di fiducia, compromesso drive-by, phishing, infezioni da malware, attacco fisico o modifica, e contraffazione. Le risorse dei clienti prese di mira dagli aggressori della supply chain includono i dati, dati personali, proprietà intellettuale, software, processi, larghezza di banda, finanze, e persone.

“Gli attacchi alla catena di approvvigionamento possono essere complessi, richiedono un'attenta pianificazione e spesso richiedono mesi o anni per l'esecuzione. Mentre più di 50% di questi attacchi sono attribuiti a gruppi APT o noti aggressori, l'efficacia degli attacchi alla catena di approvvigionamento può rendere i fornitori un obiettivo interessante per altri, più generico, tipi di attaccanti in futuro,” lui agenzia notato nel rapporto. Così, è fondamentale che le organizzazioni concentrino la propria sicurezza non solo all'interno della propria infrastruttura ma anche sui fornitori. Ciò è particolarmente vero per i fornitori di servizi cloud e gli MSP, come evidente dai recenti attacchi.