I ricercatori Tavis Ormandy e Natalie Silvanovish da Google Project Zero hanno scoperto e riportato una vulnerabilità legata all'esecuzione di codice in modalità remota in Windows. Questo bug è infatti il “peggiore di Windows di codice remoto exec in memoria recente”. I ricercatori hanno anche descritto il bug come “cattivo pazzo”. Tenendo in considerazione la natura del difetto, una questione va risolta. Sarà Microsoft riuscirà a fissare la falla sul prossimo Patch Martedì, o sarà aspettare che il termine di 90 giorni divulgazione?

Correlata: CVE-2017-7269 spiega perché l'esecuzione di software non supportato è male

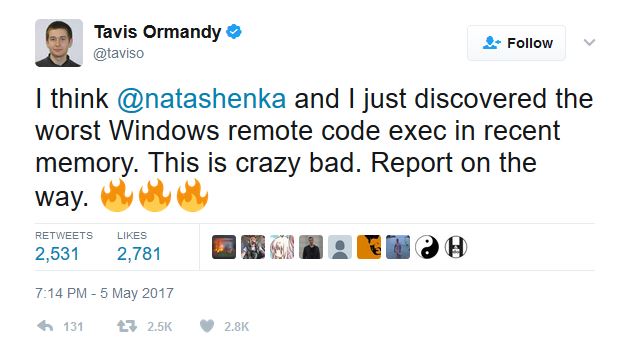

Tavis ha annunciato la vulnerabilità in un tweet appena un paio di giorni fa:

Il suo Tweet causato un'ondata di reazioni da colleghi ricercatori tutti cercando di indovinare la posizione del difetto. Il ricercatore non ha rivelato molto circa il bug, ma ha fatto dire che “attacco funziona contro una installazione di default, non hanno bisogno di essere sulla stessa LAN, ed è wormable”. Le cose non sono assolutamente andando bene con questo.

Come funziona Project Zero Work?

Poco detto, vulnerabilità scoperte dal team sono segnalati per i venditori e sono resi visibili al pubblico dopo una patch è reso disponibile, o se 90 giorni sono passati senza una patch di essere rilasciato. Questo termine di 90 giorni dà fornitori la possibilità di risolvere il problema prima che il difetto va pubblico, in modo che gli utenti possono proteggersi ed evitare gli attacchi. E 'anche un modo di attuare responsabile divulgazione delle vulnerabilità.

Sfortunatamente, Microsoft è spesso fallito per risolvere gravi bug prima della scadenza di 90 giorni.

Di più su esecuzione di codice remoto

La possibilità di attivare l'esecuzione di codice arbitrario da un computer su un altro (principalmente via Internet) è ampiamente noto come esecuzione di codice remoto. Cosa consentire agli aggressori di eseguire codice dannoso e ottenere il controllo del sistema compromesso è la presenza di vulnerabilità. Una volta che il sistema è sotto il controllo degli attaccanti, essi possono elevare i loro privilegi.

Correlata: Un difetto ESET CVE-2016-9892 espone Mac per l'esecuzione di codice in modalità remota

Detto, il modo migliore per prevenire gli attacchi di codice di esecuzione remota è di non permettere mai che le vulnerabilità da sfruttare. Sfortunatamente, codice in modalità remota difetti di esecuzione sono molto spesso favoriti da aggressori, e questo è ciò che fa tenere il sistema operativo up-to-data cruciale.

Tristamente, ci sono molti casi di vulnerabilità viene sfruttata in modo incontrollato prima del adeguato rilascio di una patch. A causa del loro carattere grave, vulnerabilità zero-day sono spesso considerato di livello critico. Windows è spesso incline a exploit zero-day, come CVE-2015-2545 da 2015, trovato in Microsoft Office 2007 SP3, 2010 SP2, 2013 SP1, e 2013 RT SP1.