Se sei uno di quegli utenti consapevoli che si familiarizzano con il software prima di installarlo sui propri computer, aggiornamenti della protezione Microsoft inclusi, Allora questo articolo è per te. Quando si presta attenzione alla piccola stampa, e nel caso di aggiornamenti di Windows - base di conoscenza (KB) descrizioni, sarà sicuramente imbattuto:

- Di privilegi più elevati

- esecuzione di codice remoto

- Funzione di protezione di bypass

- Rivelazione di un 'informazione

Queste sono le questioni che bollettino Microsoft sulla sicurezza affrontano regolarmente il Patch Tuesday, e di conseguenza risolvere. Tuttavia, elevazione dei privilegi e l'esecuzione di codice remoto sono sensibilmente preferito da aggressori. Se la vostra conoscenza del sistema operativo Windows (o qualsiasi sistema operativo) è superiore alla media, siete sicuramente a conoscenza con questi termini di sicurezza e le loro definizioni. E si può navigare lontano da questa pagina (ma prima è possibile condividere con il meno istruiti).

Nel caso in cui si passa attraverso i bollettini su base regolare, ma sentire come la vostra conoscenza non è sufficiente, Continua a leggere.

Che cosa è di privilegi più elevati?

Come ha spiegato da Microsoft, l'elevazione dei privilegi accade ogni volta che un attaccante è dato i permessi di autorizzazione al di là di quelli inizialmente concesso. Per esempio, questo attacco avviene quando un attaccante con un set di privilegi di sola lettura permessi eleva in qualche modo il riguarderanno tra leggere e scrivere.

Di privilegi più elevati è anche conosciuto come scalata di privilegi verticale. Questo è quando un utente privilegi inferiori (o l'applicazione) ha improvvisamente accesso alle funzioni o contenuti destinati agli utenti dei privilegi più elevati o applicazioni.

In quasi tutti i bollettini mensili sulla sicurezza rilasciati da Microsoft, ci sono aggiornamenti di indirizzamento di privilegi più elevati.

Nel linguaggio di esperti di sicurezza, come è un'elevazione di privilegi attacco descritto?

Questo attacco è un tipo di invasione di rete che sfrutta errori di programmazione o di difetti di progettazione (vulnerabilità, o CVE) di autorizzare l'attaccante con accesso elevata alla rete e dei dati associati e le applicazioni.

Abbiamo accennato scalata di privilegi verticale. Che dire orizzontale?

Come abbiamo detto, di privilegi in verticale si verifica quando l'attaccante si concede privilegi più elevati. Questo tipo di intrusioni di rete è di solito effettuata eseguendo operazioni a livello di kernel che consentono l'attaccante di eseguire codice non autorizzato.

escalation di privilegi orizzontale, d'altronde, richiede l'attaccante di utilizzare lo stesso livello di privilegi che ha già, mentre intraprendere l'identità di un altro utente con privilegi simili. Per esempio, orizzontale escalation di privilegi è quando un attaccante è ottenere l'accesso al conto bancario online di un'altra persona.

Un esempio recente di una pericolosa vulnerabilità della sicurezza relativa all'acquisizione di privilegi più elevati in Windows 10 è il cosiddetto AlveareNightmare, assegnato il CVE-2021-36934 identificatore. Secondo la descrizione ufficiale del problema di Microsoft, si tratta di un difetto di elevazione dei privilegi causato da "elenchi di controllo degli accessi eccessivamente permissivi" (ACL) su più file di sistema, compreso il SAM (Responsabile degli account di sicurezza) Banca dati.

Una volta che la vulnerabilità è stata sfruttata con successo, l'attaccante potrebbe eseguire codice arbitrario con privilegi di SISTEMA. Una volta raggiunto questo obiettivo, l'utente malintenzionato potrebbe installare programmi, vista, modificare, o cancellare i dati, oppure creare nuovi account con diritti utente completi.

Che cosa è l'esecuzione di codice remoto (RCE)?

Poco detto, la capacità di attivare l'esecuzione di codice arbitrario da un computer su un'altra (principalmente via Internet) è ampiamente noto come esecuzione di codice remoto. Di nuovo, ciò permette agli aggressori di eseguire codice dannoso e ottenere il controllo del sistema compromesso è (sorpresa, sorpresa) vulnerabilità. Una volta che il sistema è sotto il controllo degli attaccanti, essi possono elevare i loro privilegi. Detto, il modo migliore per prevenire gli attacchi di codice di esecuzione remota è di non permettere mai che le vulnerabilità da sfruttare. Sfortunatamente, codice in modalità remota difetti di esecuzione sono molto spesso favoriti da aggressori, e questo è ciò che fa tenere il sistema operativo up-to-data cruciale.

Tristamente, ci sono molti casi di vulnerabilità viene sfruttata in modo incontrollato prima del adeguato rilascio di una patch. A causa del loro carattere grave, vulnerabilità zero-day sono spesso considerato di livello critico. Windows è anche soggetta a exploit zero-day, come CVE-2015-2545 da 2015, trovato in Microsoft Office 2007 SP3, 2010 SP2, 2013 SP1, e 2013 RT SP1. Per fortuna, Microsoft patchato la vulnerabilità subito dopo che è stato rivelato.

Sono due esempi di vulnerabilità legate all'esecuzione di codice in modalità remota CVE-2020-1425 e CVE-2020-1457 in diverse finestre 10 e versioni di Windows Server. Entrambi i difetti sono stati segnalati a Microsoft dal responsabile dell'analisi delle vulnerabilità Abdul-Aziz Hariri tramite Zero Day Initiative di Trend Micro.

La vulnerabilità critica CVE-2020-1425 è descritta come una vulnerabilità legata all'esecuzione di codice in modalità remota che esiste nel modo in cui la libreria di codec di Microsoft Windows gestisce gli oggetti in memoria. Un utente malintenzionato che ha sfruttato con successo questa vulnerabilità potrebbe ottenere informazioni per compromettere ulteriormente il sistema dell'utente, Microsoft dice nell'advisory ufficiale. La vulnerabilità può essere sfruttata a condizione che un programma elabori un file di immagine appositamente predisposto.

La vulnerabilità CVE-2020-1457 è anche correlata all'esecuzione di codice in modalità remota, ed esiste anche nel modo in cui la libreria di codec di Microsoft Windows gestisce gli oggetti in memoria. Lo sfruttamento della vulnerabilità è simile all'altro difetto, poiché richiede anche che un programma elabori un file di immagine appositamente predisposto.

Che cosa è Security Feature Bypass?

Questo tipo di attacco può avvenire a livello locale. attaccanti locali possono sfruttare una tale falla per bypassare le restrizioni di sicurezza specificati e svolgere attività dannose. Tale vulnerabilità nel kernel di Windows è stato divulgato da Microsoft il maggio 12, 2015. L'aggiornamento che è stato rilasciato di patch è KB 3050514. Nel linguaggio di Microsoft, "la vulnerabilità potrebbe consentire funzionalità di sicurezza di esclusione se un utente malintenzionato accede al sistema interessato ed esegue un'applicazione appositamente predisposta".

Per comprendere la sicurezza funzione di by-pass, diamo un'altra occhiata ad alcuni vulnerabilità più vecchie rattoppato a marzo 8, 2016.

Questo aggiornamento della protezione specifico per .NET Framework ha affrontato il bypass delle funzionalità di protezione. Il bypass funzione di sicurezza è stata trovata in un componente .NET Framework che non ha convalidato correttamente alcuni elementi di un documento XML firmato.

Che cosa è di informazioni personali?

Divulgazione di informazioni è un termine usato da Microsoft per descrivere le vulnerabilità che intenzionalmente o meno rivelare informazioni ad un attaccante che non è autorizzato ad avere accesso ad essa. Tuttavia, un modo più pertinente per descrivere una tale minaccia è l'esposizione informazioni.

Anche se la divulgazione di informazioni è spesso usato nei database di vulnerabilità, la parola 'informazione' non è sempre associata a problemi di sicurezza. Le informazioni divulgate possono essere sensibili alle funzionalità particolari del software, o può rivelare dettagli sul l'ambiente del software. Se tale informazione è trapelata, potrebbe essere utile ad un attaccante in molti scenari di attacco.

Non importa quello che si chiama - divulgazione di informazioni o l'esposizione informazioni, tali difetti possono essere sia conseguente e primaria. Una divulgazione di informazioni risultante può avvenire tramite un errore di script PHP che rivela il percorso completo di un programma. Un ID primario può accadere a causa di discrepanze temporali nella crittografia.

La gravità di un difetto ID dipende dal tipo di informazioni rese disponibili agli aggressori.

Un esempio di un difetto ID in Windows è la vulnerabilità da ottobre 15, 2014. Il difetto è stato trovato in SSL 3.0 ed è stato patchato con la KB 309008 aggiornare.

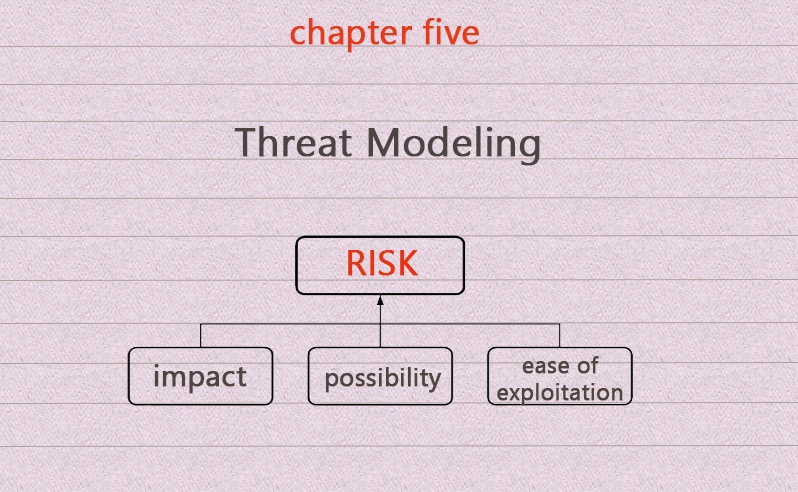

Modellazione minaccia contro la vulnerabilità

Secondo il progetto Open Web Application Security, threat modeling è un modo per evitare l'esposizione della vulnerabilità in qualsiasi applicazione:

modellazione delle minacce è un approccio per analizzare la sicurezza di un'applicazione. Si tratta di un approccio strutturato che consente di identificare, quantificare, e affrontare i rischi per la sicurezza associati a un'applicazione. modellazione delle minacce non è un approccio al codice di revisione, ma lo fa completare il processo di revisione del codice di sicurezza. L'applicazione del modello minaccia nel SDL (ciclo di sviluppo software) può aiutare a garantire che le applicazioni sono state sviluppate con la sicurezza integrata fin dall'inizio.

Microsoft ha sviluppato diversi strumenti che facilitano il processo SDL e aiutare a prevenire problemi di sicurezza vengano sfruttate:

- Attacco Analyzer Surface 1.0

- Microsoft Threat Modeling Strumento 2016

- MiniFuzz strumento di base di file fuzzing

- strumento di file fuzzing espressione regolare

Per maggiori informazioni, visita Pagina ufficiale di Microsoft.

Una questione rimane, anche se…

Perché il di Windows hanno tante vulnerabilità?

C'è una risposta facile e abbastanza ovvio: Windows è probabilmente il sistema operativo più diffuso. Essere popolare ha il suo lato negativo. Anche il creduto-to-be-invincibile Mac è diventato inclini ad attacchi ransomware.

Complessivamente, Microsoft continua a rilasciare un software che ha un sacco di problemi di sicurezza, che non sono stati previsti dagli sviluppatori. Le patch KB sono pieni di correzioni di sicurezza che risolvono le vulnerabilità imprevisti (descritto in questo articolo). Un esempio di una cattiva pratica di sicurezza è Windows XP autorun caratteristica che avrebbe eseguito qualsiasi cosa all'interno del autorun.ini file da unità esterne. Naturalmente, le versioni più recenti di Windows vengono continuamente migliorate.

E non dimentichiamo che gli attacchi avvengono perché ci sono troppi vulnerabili (Non patch regolarmente, non supportato da MS più, o peggio, pirata) le versioni di Windows fuori in natura. Quella, e il fatto che molte persone, compresi i dipendenti in vari settori di attività, sapere poco di prevenzione delle minacce e la mancanza di conoscenza sufficiente nel panorama delle minacce corrente.

Così, in poche parole, impiegare un potente anti-malware, un firewall esterno, filtri anti-spam, e mantenere tutto il software up-to-date in ogni momento. E pregate non si diventa vittima di exploit delle vulnerabilità.