サイバー犯罪者は彼らの “襲撃” ブロックチェーン上で、今回はイーサリアムブロックチェーンに基づいて公開されているノードをターゲットにします.

サイバー犯罪者は彼らの “襲撃” ブロックチェーン上で、今回はイーサリアムブロックチェーンに基づいて公開されているノードをターゲットにします.

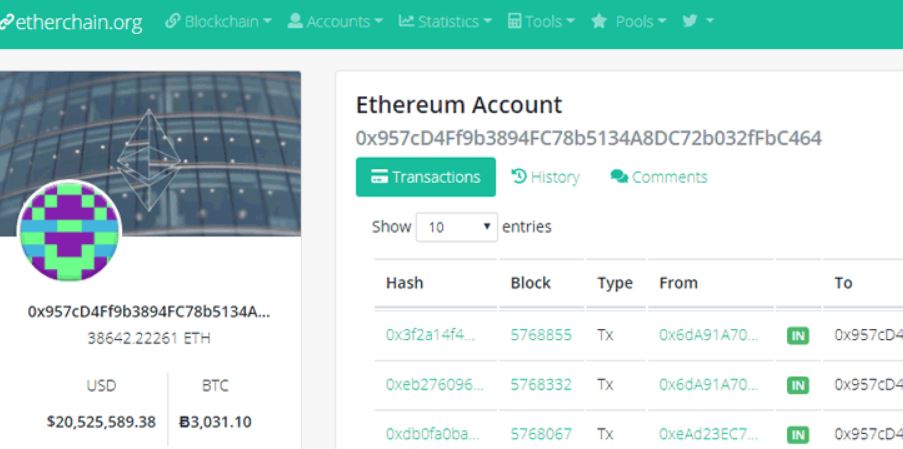

による研究者 Qihoo 360 以前、3月に、トランザクションとそれに埋め込まれた悪意のあるJavaScriptコードを使用してノードを制御することにより、安全でないポートを使用して適切に保護されていないイーサリアムノードを制御するなどの欠陥を発見しました。. 3月に戻る, ハッカーはほとんど盗むことができました 4 エーテル (イーサリアム暗号通貨のトークン), プラットフォームの背後にあるチームとすべての ERC-20 そこにトークン. しかし、効果はありません, 研究者は最近、サイバー犯罪者が首尾よく盗むことができたことを発見したので 38,642 エーテル, これは今や周りにある $20,5 100万 オープンでデバイスにクライアントをインストールしたユーザーのETHウォレットをハイジャックすることによって 8545 のポート イーサリアムクライアント, ゲスと呼ばれる.

Gethはおそらくこれまでで最も人気のあるEthereumクライアントであり、実行に使用されます イーサリアム ノード イーサリアムJSONインターフェースを有効にする, ブロックチェーンネットワークとその機能へのリモートアクセスを許可する. これは基本的に、このクライアントを介してさまざまなトランザクションを管理および表示できることを意味します. でも, 研究者がブラウジングしている間, 彼らはほとんどそれを見てきました 40 千のエーテル によって報告されたように、次のイーサリアムウォレットにクレジットされました ハッカーニュース:

そしてこれだけではない, しかし、同じアドレスに関連するレポートが多くのフォーラムに表示され、盗難の結果としてユーザーの資金が不足しており、インターネット接続が有効になっているコンピューターにJSON-RPCインターフェイスを残したユーザーからのレポートでした。.

研究者は、ハッカーがインターネット接続を頻繁にスキャンして安全でないことをユーザーに警告しています JSON-RPC 暗号ウォレットから資金を取得するためのインターフェースの種類. ローカルコンピューターでGethクライアントを使用している場合, 推奨事項は、すべてのセキュリティ承認手段を実装することです。ある種のリモートプロトコルを実行して検証を強化し、可能な場合はホワイトリストを追加することをお勧めします。.

イーサリアムの最初の問題ではありません

時間とともに, イーサリアムネットワークは他にもたくさん見ています 状況 予測したとおりのインシデント, それは次の大きなものになりました 暗号通貨. イーサリアムがそこにいる非常に多くのハッカーの標的になる結果となったのは、おそらくその事実だけです。. しかし、イーサリアムのブロックチェーンですでにいくつかのバグが発生しています, 以下のような $170 100万 イーサリアムのバグ その結果、ほんの数分で多くのお金が失われました. そしてこれは、暗号のセキュリティに焦点を当てるのに十分な強力な手段がないという理由だけです, これは、まだ長い道のりがあり、イーサリアムにもやるべきことがたくさんあることを示唆しています.