この記事は、何千ものHewlett-Packard EnterpriseIntegratedLights-Outに打撃を与えた最近のランサムウェアの脅威に関するものです。 4 インターフェイスまたはHPEiLO 4 略して. これらのインターフェイスは、HPEnterpriseサーバーとそのリモートコントロールへのアクセスを提供します. ランサムウェアの脅威は、サーバーのハードドライブを暗号化し、ドライブ内のファイルを復元するための身代金としてビットコインを要求することです. ツイッターハンドルを利用するセキュリティ研究者 @M_Shahpasandi 攻撃の発見をした最初の人です.

Hewlett-PackardEnterpriseiLOおよび関連するインターフェースとは?

iSeriesは、Hewlett-PackardEnterpriseProLiantサーバーおよびSynergyコンピューティングモジュールのシステムボードに組み込まれたリモートサーバー管理プロセッサです。. 管理プロセッサにより、リモートロケーションからのサーバーの監視と制御が可能になります. HPE iLO管理は、構成するための複数の方法を提供する強力なツールです, アップデート, モニター, サーバーをリモートで修復します.

iSeries Webインターフェースは、ナビゲーションとワークフローを容易にするために同様のタスクをグループ化します. インターフェイスはナビゲーションツリービューで構成されています. トップレベルのブランチは情報です, iSCSIフェデレーション, リモートコンソール, 仮想メディア, パワー管理, 通信網, リモートサポート, および管理. 手短に, これらのインターフェースは、インターフェースのコマンド下にあるすべてのサーバーへの管理アクセスを提供します.

HPEiLOを標的とした攻撃に関する詳細情報 4

今のところ、ランサムウェアの脅威に見舞われたHPEiLOインターフェースは 公的にアクセス可能. 以上 5,000 iLO-4は、次のように公開されていることが判明しています。 Shodan統計 見せる.

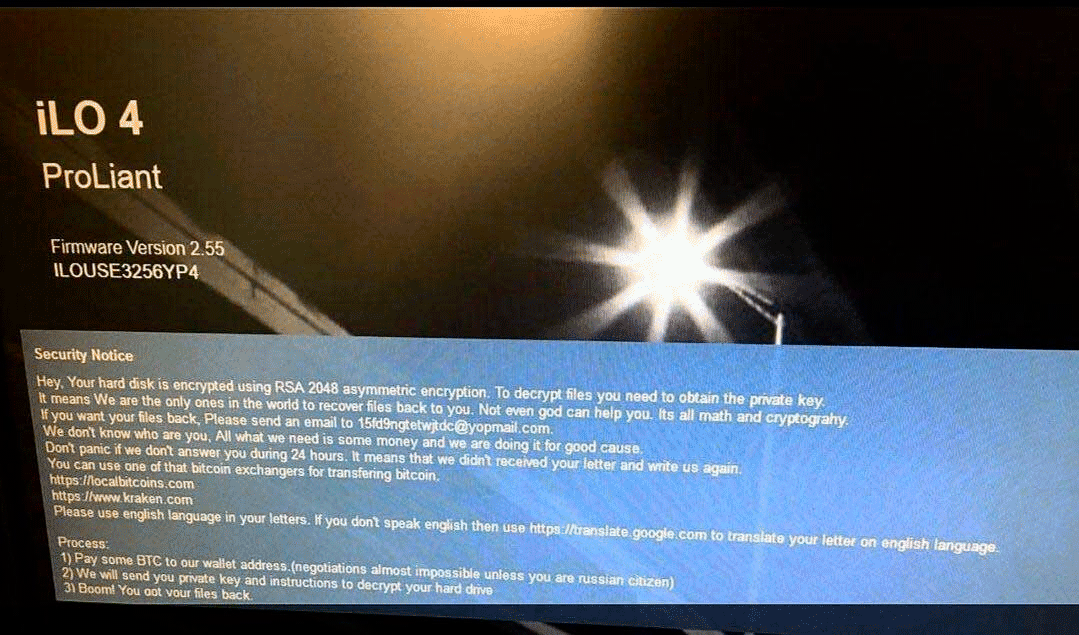

HPEiLOインターフェースがランサムウェアに見舞われた場合, セキュリティバナーが変更されます. 攻撃者によって追加された変更されたログインセキュリティバナーは、次のように述べています:

セキュリティに関するお知らせ

おい. ハードディスクはRSAを使用して暗号化されています 2048 非対称暗号化. ファイルを復号化するには、秘密鍵を取得する必要があります.

それは私たちがあなたにファイルを回復する世界で唯一のものであることを意味します. 神でさえあなたを助けることはできません. そのすべての数学と暗号化 .

ファイルを元に戻したい場合, 15fd9ngtetwjtdc@yopmail.comにメールを送ってください.

あなたが誰なのかわかりません, 私たちに必要なのはお金だけで、正当な理由でそれを行っています.

中に返事がなくても慌てないでください 24 時間. それは私たちがあなたの手紙を受け取っていないことを意味し、私たちにもう一度書いてください.

あなたはビットコインを転送するためにそのビットコイン交換器を使用することができます.

https://localbitcoins.com

https://www.kraken.com

手紙には英語を使ってください. 英語を話せない場合は、httpsを使用してください://translate.google.comであなたの手紙を英語に翻訳.プロセス:

1) ウォレットアドレスにBTCを支払います。(あなたがロシア市民でない限り、交渉はほとんど不可能です)

2) ハードドライブを復号化するための秘密鍵と手順をお送りします

3) ブーム! あなたはあなたのファイルを取り戻しました.

これは、によって共有されているセキュリティバナーを描いた画像です @M_Shahpasandi Twitter上で:

被害者は、攻撃が実際に標的にされたハードドライブを暗号化またはワイプすると報告しています. 攻撃の時系列は次のとおりです。:

- IntegratedLights-Outインターフェースへのアクセスが取得されます

- セキュリティログインバナーが有効になりました

- リモートISOがマウントされています

- スクリプトまたはプログラムはISOから実行されます

- サーバーが再起動されます

攻撃者は、次のいずれかの実行によってアクセスを取得していたと推測されます。 CVE-2013-4786 脆弱性, これにより、有効なiLOユーザーのパスワードハッシュに対するオフラインブルートフォース攻撃が可能になります。 CVE-2017-12542 脆弱性, これにより、認証バイパスが可能になります, iLOバージョンに更新することで解決 2.53.

多くのセキュリティ研究者は次のようにアドバイスしています HPEiLO 4 または、サーバー用の他の同様のリモートコントロールインターフェイスをパブリックインターネットに接続しないでください. アクセスには安全なVPNを使用する必要があり、常に利用可能な最新のファームウェアをインストールする必要があります.