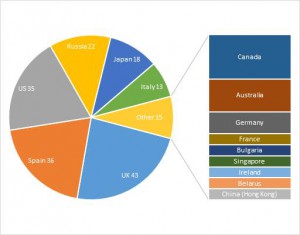

Kaspersky Labのセキュリティ専門家は、悪名高いZeuSトロイの木馬の新しい株が世界中の銀行システムに打撃を与えていると報告しています. 新しい脅威Trojan-Banker.Win32.Chthonic, または単にChthonic, すでに15カ国の150の銀行と20の決済システムに影響を与えています. スペインの金融機関, ロシア, イタリア, 日本と英国がChthonic攻撃の主な標的のようです.

Kaspersky Labのセキュリティ専門家は、悪名高いZeuSトロイの木馬の新しい株が世界中の銀行システムに打撃を与えていると報告しています. 新しい脅威Trojan-Banker.Win32.Chthonic, または単にChthonic, すでに15カ国の150の銀行と20の決済システムに影響を与えています. スペインの金融機関, ロシア, イタリア, 日本と英国がChthonic攻撃の主な標的のようです.

クトニオスの道

Chthonicの作成者は、オンラインバンキングの資格情報を盗むために、キーボードやWebカメラとともにPCの機能を利用するように設計しました。, パスワードのように. 詐欺師は、リモートの場所から侵入先のマシンに接続して、さまざまなトランザクションを完了するように命令することもできます.

Chthonicが選んだ武器–ウェブインジェクター, これにより、脅威は、影響を受けるコンピューターから直接ロードされた銀行のWebページのコードに悪意のあるコードと画像を挿入できるようになります。. これにより、詐欺師は被害者のPINを手に入れることができます, 電話番号とワンタイムパスワード, ログインの詳細と一緒に (ユーザー名とパスワード) ユーザーが入力したこと.

Chthonicの分布と感染

専門家によると、Trojan-Banker.Win32.Chthonicを標的のマシンに配布するために使用される主な感染方法は、エクスプロイトを含む悪意のある電子メールによるものです。. この場合, 電子メールには、拡張子が.DOCの添付ドキュメントが含まれています, 悪意のあるコードのバックドアを確立することが目的. 付属品の中に, MicrosoftOffice製品のCVE-2014-1761の脆弱性を悪用する特別に設計されたRTFドキュメントがあります.

脅威がダウンロードされると, 暗号化された構成ファイルを含む悪意のあるコードがmsiexec.exeプロセスに挿入されます, その結果、侵入先のコンピュータに多数の悪意のあるモジュールがインストールされます.

これらのモジュールは、次のタスクを実行できます:

- システム情報を収集する

- リモートアクセスを有効にする

- 保存されたパスワードを盗む

- キーストロークを記録する

- マイクとウェブカメラを使用して音声とビデオを録音する

攻撃者がChthonicを配信するために採用した別の手法は、アンドロメダボットを介して被害者のマシンに脅威をダウンロードすることです。 (別名Backdoor.Win32.Androm).

クトニオスの犠牲者

専門家は、トロイの木馬に襲われた日本の銀行の場合-Banker.Win32.Chthonic, マルウェアは銀行の警告を隠し、代わりに被害者のアカウントを介して詐欺師が多くのトランザクションを完了できるようにするスクリプトを挿入することに成功しました.

もう1つの新しい例は、ロシアの金融機関です。, ログオンした瞬間に偽の銀行ページがクライアントに提示された. この目的のために, トロイの木馬は、元のウィンドウとまったく同じサイズのWebページのフィッシングコピーを使用してiframeを作成しました.

Trojan-Banker.Win32.Chthonicは、野生の他のトロイの木馬に似ています, 例えば:

- Chthonicは、Andromedaボットと同じダウンローダーと暗号化を使用します

- KINSマルウェアで使用されているものを思い出させる仮想マシンを使用します

- ZeusV2およびZeusAESトロイの木馬と同じ暗号化技術を備えています

幸いなことに, ChthonicがWebインジェクションに使用するコードフラグメントの大部分は使用できなくなりました, 銀行の反応が速いため. ある場合には, 彼らは彼らのページの構造と他の–ドメインを変更しました, それも.

KasperskyLabのシニアマルウェアアナリスト, Yury Namestnikovは、Chthonicの発見は、ZeuSトロイの木馬がまだ進化していることの明確な兆候であると述べています. マルウェア作成者は最新の技術を採用しています, ZeuSのソースコードの漏洩に助けられた. 専門家によると, ChthonicはZeuS'evolutionの次のレベルです.

スパイハンター無料スキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります. SpyHunterマルウェア対策ツールの詳細をご覧ください