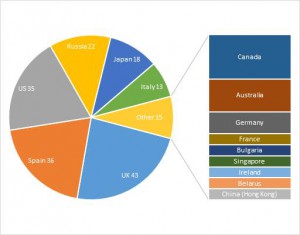

Los expertos en seguridad con Kaspersky Lab informan que una nueva cepa de la marca de la infame troyano ZeuS está golpeando sistemas bancarios alrededor del mundo. La nueva amenaza Trojan-Banker.Win32.Chthonic, o simplemente Chthonic, ya ha afectado a ciento cincuenta bancos y veinte sistemas de pago en quince países. Las instituciones financieras en España, Rusia, Italia, Japón y el Reino Unido parecen ser los principales blancos del ataque Chthonic.

Los expertos en seguridad con Kaspersky Lab informan que una nueva cepa de la marca de la infame troyano ZeuS está golpeando sistemas bancarios alrededor del mundo. La nueva amenaza Trojan-Banker.Win32.Chthonic, o simplemente Chthonic, ya ha afectado a ciento cincuenta bancos y veinte sistemas de pago en quince países. Las instituciones financieras en España, Rusia, Italia, Japón y el Reino Unido parecen ser los principales blancos del ataque Chthonic.

El Camino de Chthonic

Los autores de Chthonic lo han diseñado para explotar las funciones del PC junto con el teclado y la cámara web con el fin de robar credenciales de banca online, como contraseñas. Los delincuentes también pueden conectarse a la máquina comprometida desde una ubicación remota y ordenarle que completar varias transacciones.

Arma de Chthonic de elección - inyectores web, que puede permitir la amenaza para insertar su código malicioso y las imágenes en el código de la página web del banco cargado directamente desde el ordenador infectado. Esto permite a los delincuentes para poner sus manos en los PIN de la víctima, número de teléfono y de una sola vez las contraseñas, junto con los datos de acceso (nombre de usuario y contraseña) que el usuario ha introducido.

Distribución e Infección de Chthonic

Los expertos señalan que el método de infección principal utilizado para distribuir Trojan-Banker.Win32.Chthonic a la máquina objetivo es a través de correos electrónicos maliciosos que contienen exploits. En este caso, el correo electrónico contiene un documento adjunto con extensión .DOC, cuya finalidad es establecer una puerta trasera para código malicioso. En el archivo adjunto, hay un documento RTF especialmente diseñado que explota la vulnerabilidad CVE-2014-1761 en productos de Microsoft Office.

Como se descarga la amenaza, se inserta un código malicioso que contiene un archivo de configuración cifrada en el proceso msiexec.exe, que da lugar a numerosos módulos maliciosos se instalan en el ordenador infectado.

Estos módulos se pueden realizar las siguientes tareas:

- Reunir información del sistema

- Habilitar el acceso remoto

- Robar contraseñas que se han guardado

- Entrar pulsaciones de teclado

- Grabación de sonido y vídeo utilizando el micrófono y la cámara web

Otra técnica empleada por los atacantes para entregar Chthonic es descargando la amenaza a la máquina de la víctima a través de la bot Andrómeda (aka Backdoor.Win32.Androm).

Víctimas de Chthonic

Los expertos señalan que en el caso de un banco japonés que ha sido golpeado por Trojan-Banker.Win32.Chthonic, el malware se las arregló para ocultar las advertencias del banco y inyectar secuencias de comandos que permite a los ladrones completan un número de transacciones a través de la cuenta de la víctima en vez.

Otro ejemplo reciente es una institución financiera de Rusia, entre cuyos clientes se presentaron con las páginas bancarias falsas el momento en que se han registrado en. Para este propósito, el troyano ha creado un iframe con una copia de phishing de la página web que tiene exactamente el mismo tamaño que la ventana original.

Trojan-Banker.Win32.Chthonic es similar a otros troyanos en la naturaleza, por ejemplo:

- Chthonic utiliza el mismo programa de descarga y encryptor como robots de Andrómeda

- Utiliza una máquina virtual que recuerda a la utilizada en KINS software malicioso

- Tiene la misma técnica de cifrado como Zeus V2 y Zeus AES troyanos

Por suerte, gran parte de los fragmentos de código empleadas por Chthonic para inyecciones web no puede ser utilizado más, a causa de la rápida reacción de los bancos. En algunos casos, han cambiado la estructura y sus páginas 'en otro - los dominios, demasiado.

El analista senior de Malware de Kaspersky Lab, Yury Namestnikov dice que el descubrimiento de Chthonic es una clara señal de que el troyano ZeuS está todavía en evolución. Los creadores de malware están utilizando las últimas técnicas, que fueron ayudados por la fuga de código fuente de ZeuS. Según el experto, Chthonic es el siguiente nivel en ZeuS'evolution.

Spy Hunter escáner GRATIS sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware. Obtenga más información sobre la herramienta de SpyHunter Anti-Malware