高度なリモートアクセス型トロイの木馬を設計したことで知られる, サイファーRAT と クラックスRAT, EVLFの脅威アクターは、サイバー犯罪者が世界中でAndroidデバイスに侵入し、悪用する方法に革命を起こした。. この記事では、このような強力なマルウェアの開発の動機について詳しく説明します。, サイバーセキュリティへの世界的な影響, そして、これらの脅威に対抗するためのサイバーセキュリティコミュニティによる協調的な取り組み.

EVLFとは? CraxsRAT と CypherRAT の作成者を詳しく見る

EVLF, サイバーセキュリティの専門家が指摘したように, の創設の背後にいる悪名高い人物である。 リモートアクセス型トロイの木馬 (RAT) CypherRATおよびCraxsRATとして知られる.

シリアを拠点に活動, この組織はサイバー犯罪の世界で中心的な役割を担う存在として浮上した。, マルウェアをサービスとして提供 (MaaS) 世界中のさまざまな脅威アクターに. 洗練されたオンラインストアを通じて, EVLFはこれらのツールの販売に成功しました, 悪意のあるソフトウェア開発における革新性に対する評判を確保する.

EVLFの名前が有名になったのはツールだけでなく’ 能力だけでなく 販売モデルの採用 これにより、これらの強力なマルウェアツールが幅広いサイバー犯罪者に利用可能になった。, 世界のサイバーセキュリティに大きな影響を与える.

動機を解読する: CypherRATとCraxsRATを作成する理由?

EVLFによるCypherRATとCraxsRATの開発は、感染したデバイスへの深いアクセスと制御を提供することを目的としていました。. これらのツールは 侵入するように設計された Android オペレーティング システム, ユーザーにカメラを乗っ取る権限を与える, マイク, さらにはデバイスの位置データも.

これらのRATの作成と配布の主な動機は金銭的利益であると思われる。, EVLFはこれらのマルウェアツールの生涯ライセンスを販売し、サイバー犯罪者コミュニティの需要に応えています。 高度な諜報能力.

加えて, 継続的なアップデートとカスタマイズオプションの提供は、絶えず進化するサイバーセキュリティ環境においてこれらのツールの関連性と有効性を維持するというコミットメントを示唆しています。.

CypherRAT および CraxsRAT マルウェアが世界のサイバーセキュリティに与える影響

CypherRATとCraxsRATのサイバーセキュリティエコシステムへの侵入は、世界中の個人や組織にとって重大な脅威となっている。. これらのマルウェアツールは、サイバー犯罪者が機密情報を入手し、侵害されたデバイスを制御するプロセスを合理化しました。.

Google Play Protectを回避し、感染したデバイスをリモートで操作する機能により、Androidユーザーは特に脆弱になっています。. これらのRATの増殖, EVLFのマーケティングと流通の取り組みによって推進される, サイバーセキュリティ専門家にとって重大な課題を強調: サイバー犯罪者が利用できるツールが急速に多様化していることに適応し、対処する必要性. デバイスを保護したいユーザー向け, 包括的なセキュリティソリューションを採用することで、このような高度な脅威に対して強力な保護を提供できます。.

研究者がEVLFを辿った経緯

サイバー脅威の背後にいる人物を追跡することは、デジタル証拠をつなぎ合わせる複雑なプロセスである。. EVLFの場合, 悪名高いマルウェア開発者, サイバーセキュリティ研究者は綿密な調査の旅に乗り出した. このセクションでは、EVLFの暴露につながったデジタルフットプリントについて考察する。, マルウェア開発者の特定に重要な役割を果たしたサイバーセキュリティコミュニティ内の協力関係に光を当てる.

EVLFの特定につながったデジタルフットプリント

EVLFに至る道筋は、マルウェアのアーキテクチャと配布モデルの調査から始まった。. 研究者らは、CypherRATとCraxsRATマルウェア株のユニークなコーディングパターンと動作が、さまざまな攻撃で一貫していることを特定した。.

マルウェアのコードを調べることで, 彼らはソフトウェアのメタデータの中に隠された手がかりを発見した, 特定のコンパイラアーティファクトや、単一の開発者またはチームを示唆する独自の難読化手法など. さらに, の用法 特定の暗号通貨ウォレット マルウェアの販売に関連する取引活動は、重要な金融関係を提供した。. この財布, 3年以上の取引がある, EVLFを遡る鍵となった.

突破口は、この人物がこの財布から多額の金額を引き出そうとしたときに開かれた。, ウォレットサービスプロバイダーとの直接のやり取りにつながり、本人確認が必要となった。. この検証の要請は、研究者が追跡できるデジタル文書の痕跡をうっかり残してしまった。.

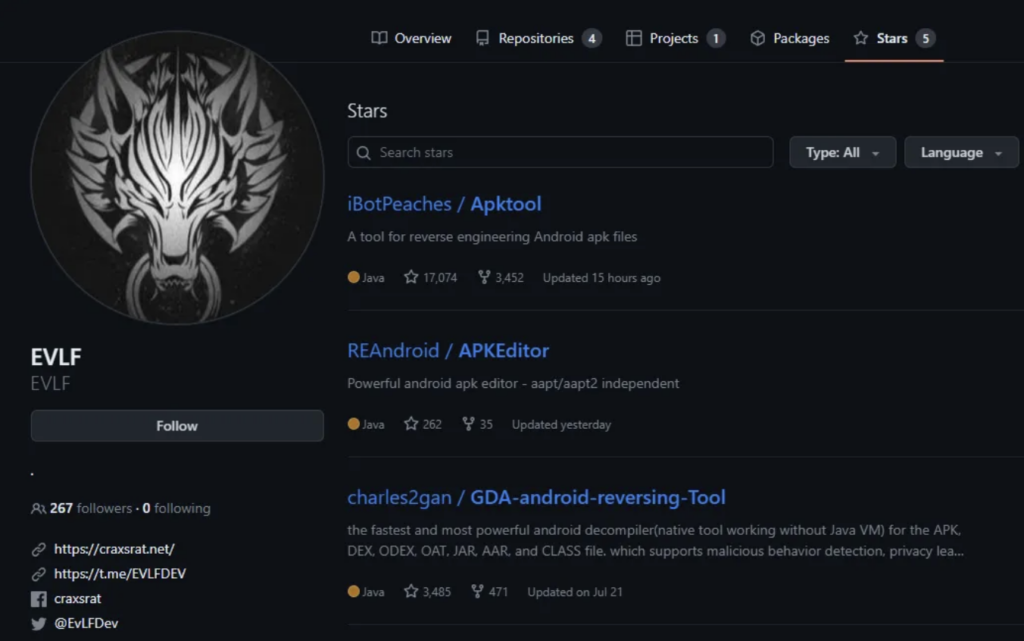

また, EVLFのデジタルプレゼンスはマルウェアそのものを超えて拡大した. 公開ウェブショップの運営やGitHubやTelegramなどのプラットフォームを通じたマルウェアの配布はさらなる証拠となった。. ソーシャルメディア 相互作用, フォーラム投稿, 暗号通貨資金の凍結に対する反応はすべてデジタルジグソーパズルの一部でした. それぞれの作品は、運営についての洞察を提供した。, 動機, EVLFの地理的位置の可能性.

サイバーセキュリティコミュニティにおけるコラボレーション: マルウェア開発者の正体を暴く

EVLFの特定は単一の組織の努力ではなかった. 複数のサイバーセキュリティ団体の共同の取り組みが必要だった, コラボレーションの力を示す. 発見を共有することで, ツール, と知性, 研究者はデータを相互参照し、仮説を検証することができる. フォーラムのようなプラットフォーム, クローズドグループ, 研究共有会議は情報交換の場となった.

ある組織が独自のマルウェアシグネチャを発見すれば、他の組織が発見したマルウェアシグネチャを補完できる可能性がある。 コマンドと制御 (C2) サーバ マルウェアの使用に関連するパターンや支払い活動. この共同アプローチにより、点と点を結びつけるプロセスが加速しました。, マルウェア開発者が隠れ続けることがますます困難になっている.

さらに, 官民パートナーシップが重要な役割を果たした. サイバーセキュリティ企業の関与, 学術研究者, 国境を越えた法執行機関はサイバーセキュリティの脅威に対抗する強力なネットワークを形成した。. 理解に向けた彼らの統一戦略, 追跡, EVLFのようなマルウェア活動のインフラを解体することは、サイバーセキュリティにおける集団行動の有効性を示すものである。. この共同の取り組みは、EVLFの特定につながっただけでなく、サイバーセキュリティコミュニティがデジタル時代の脅威に取り組むためにどのように協力できるかという前例も作りました。.

CypherRAT と CraxsRAT の技術的な内部構造

モバイルマルウェアの状況は絶えず進化している, サイバー犯罪者はセキュリティ対策を回避し、脆弱性を悪用するためのより洗練されたツールを開発している。. これらのツールの中には, CypherRATとCraxsRATは、その高度な機能とAndroidユーザーにもたらすリスクにより際立っています。. これらのリモートアクセス型トロイの木馬の核心は (RAT) ステルス性と効率性を追求した非常に複雑なデザインです. これらのマルウェアは被害者のデバイスへの不正アクセスを可能にします, 攻撃者が個人データを取得できるようにする, ユーザーのアクティビティを監視する, ユーザーの知らないうちにデバイスを遠隔操作することさえできる.

CypherRAT マルウェアの巧妙さ

CypherRATは、現代のマルウェアが示す高度な脅威の典型である。.

個人情報にアクセスするための単なるツールを超えて, 侵入の典型的な痕跡を残さずに、デバイスの動作を妨害し、機密データを盗み出す能力を持っている。. このマルウェアは、検出されないためにさまざまな技術を利用している。, 通信を隠すための暗号化の使用や、ウイルス対策ソリューションによる検出を回避するための高度な回避戦術など. その設計は、感染したデバイスへの影響を最小限に抑えながら、貴重なデータへのアクセスを最大限にすることに重点を置いています。.

CraxsRAT の解剖: 検出を回避する方法

クラックスRAT, CypherRATによく似ている, ユーザーやセキュリティツールに警告することなくAndroidデバイスに侵入するように設計されています. 多層的な難読化技術を採用しており、セキュリティ専門家にとって分析と検出が困難です。. CraxsRATの最も懸念される側面の1つは、Google Play Protectをバイパスする能力です。, 有害なアプリのインストールをブロックするためのセキュリティ機能. これは、セキュリティフレームワークの抜け穴を利用する高度な回避手法を通じて行われます。.

加えて, CraxsRATは正規のアプリケーションに自身を挿入することができる, さらにその存在を隠し、特殊なツールなしでは除去が複雑な作業になる。.

このような脅威から身を守るために, ユーザーは信頼できるソースからのみアプリをダウンロードし、デバイスを最新の状態に保つことが推奨される。. でも, CraxxRATやCypherRATなどの高度な脅威に直面して, これらの対策は必ずしも十分ではないかもしれない. Androidデバイスのセキュリティを心配している方へ, 信頼できるセキュリティソリューションを採用することで、防御の層を追加できます。.

これらのRATの技術的側面を理解することで、警戒を怠らず、包括的なセキュリティ対策を講じることの重要性が浮き彫りになる。. サイバー犯罪者の継続的な革新により、個人情報や機密情報を不正アクセスから保護するための動的かつ効果的な防御戦略が求められています。.

CypherRAT と CraxsRAT から身を守る

マルウェア攻撃は壊滅的になり得る, データ損失につながる, プライバシー侵害, 経済的損害. でも, 予防的な姿勢をとることでリスクを最小限に抑えることができます. CypherRATやCraxsRATのような脅威から身を守るための第一歩は、それらの動作を理解し、効果的なセキュリティ対策を実施することです。.

個人や組織がマルウェア攻撃を防ぐためのベストプラクティス

デジタル環境をマルウェアから保護するには、次のような注意が必要です。, 良い実践, 信頼性の高いセキュリティツール. 誰もが採用すべき重要な戦略は次のとおりです:

- 定期的に更新する: ソフトウェアとオペレーティングシステムを最新の状態に保つことは重要です. 開発者は、マルウェアに悪用される可能性のある脆弱性を修正するためのパッチやアップデートを定期的にリリースしています。.

- 賢くダウンロード: アプリやソフトウェアは常に公式かつ検証済みのソースからダウンロードしてください. 非公式プラットフォームには、デバイスを危険にさらす可能性のある感染ファイルがホストされていることがよくあります。.

- メール注意: メールの添付ファイルやリンクには注意してください, 特に不明な情報源からのものの場合. フィッシングメールは、攻撃者がマルウェアを配布するためによく使われる手法である。.

- 強力なパスワードを使用する: 複雑なパスワードを使用してセキュリティを強化し、信頼できるパスワードマネージャーを使用してパスワードを管理することを検討してください。.

- セキュリティ機能を有効にする: デバイスの組み込みセキュリティ設定を活用する, スマートフォンの生体認証ロックや機密データの暗号化オプションなど.

- ウイルス対策ソフト: 信頼できるウイルス対策プログラムをインストールし、常に実行され、更新されていることを確認してください。. 定期的なスキャンにより、有害なソフトウェアが被害を引き起こす前に検出して隔離することができます。.

これらの実践に従うことでサイバーセキュリティの強固な基盤が構築されますが、真に効果を上げるには一貫性と意識が必要です。.

サイバーセキュリティにおけるコミュニティの取り組み: 情報共有の役割

サイバーセキュリティの脅威と戦うことは、情報共有から大きな利益を得る共同の取り組みである。. リソースと情報を結集することで, サイバーセキュリティコミュニティは新たな脅威に対する理解を深めることができる, EVLFのようなクリエイターが投稿した画像. この共同アプローチにより、防御メカニズムとセキュリティソリューションの迅速な開発が可能になります。.

情報交換のためのプラットフォーム, 業界会議など, オンラインフォーラム, サイバーセキュリティニュースレター, 知識とベストプラクティスを広めるための重要なチャネルとして機能する. これらのコミュニティに参加することで、個人や組織は防御力を向上させることができます。, 潜在的な脅威に対するより高いレベルの保護を確保する.

マルウェアを削除する前の準備.

実際の除去プロセスを開始する前に, 次の準備手順を実行することをお勧めします.

- ウイルス感染がどれほど悪いかがわかるまで、電話の電源を切ります.

- これらのステップを別のステップで開きます, 安全なデバイス.

- 必ずSIMカードを取り出してください, まれにウイルスがウイルスを破壊する可能性があるため.

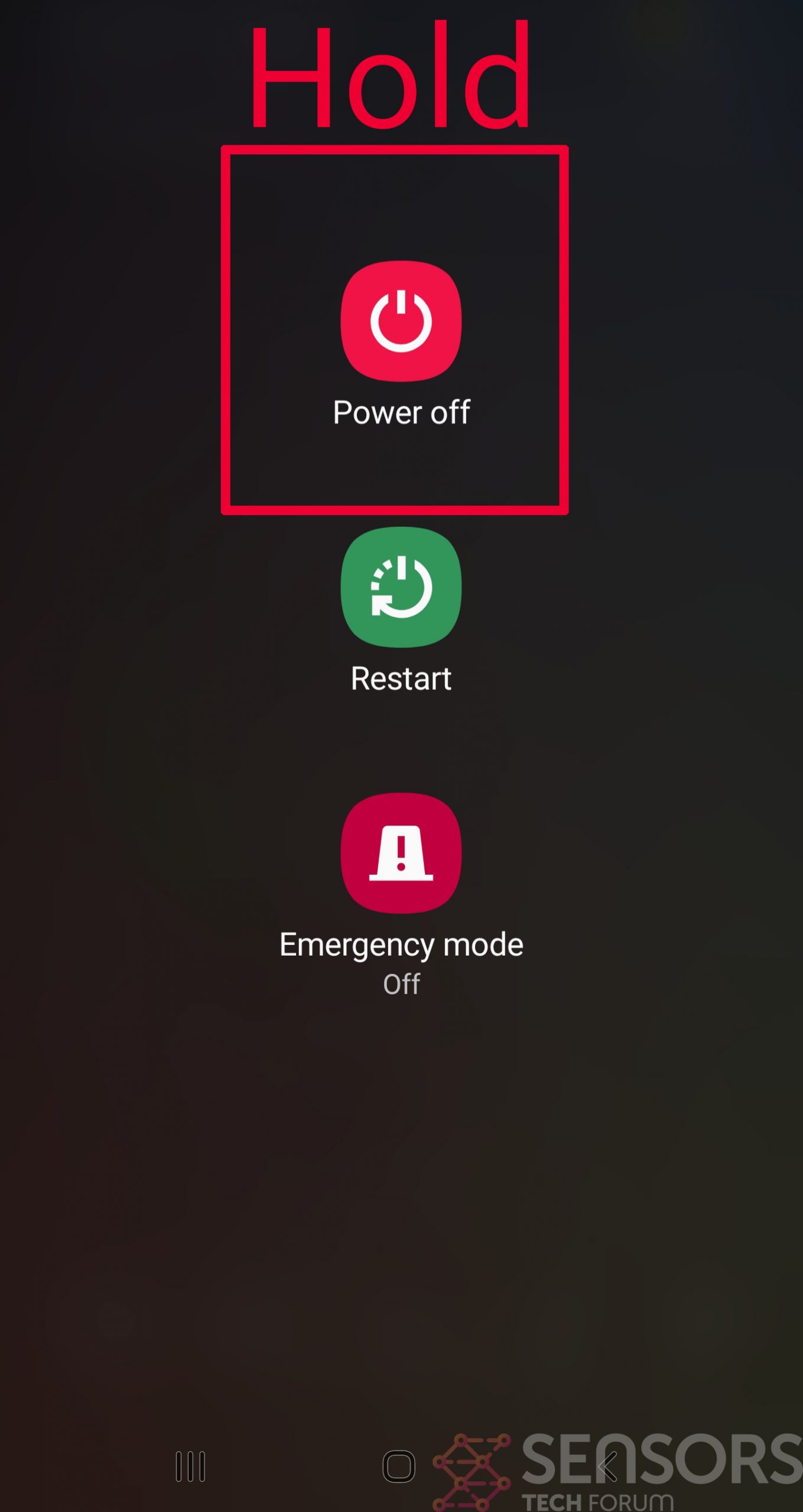

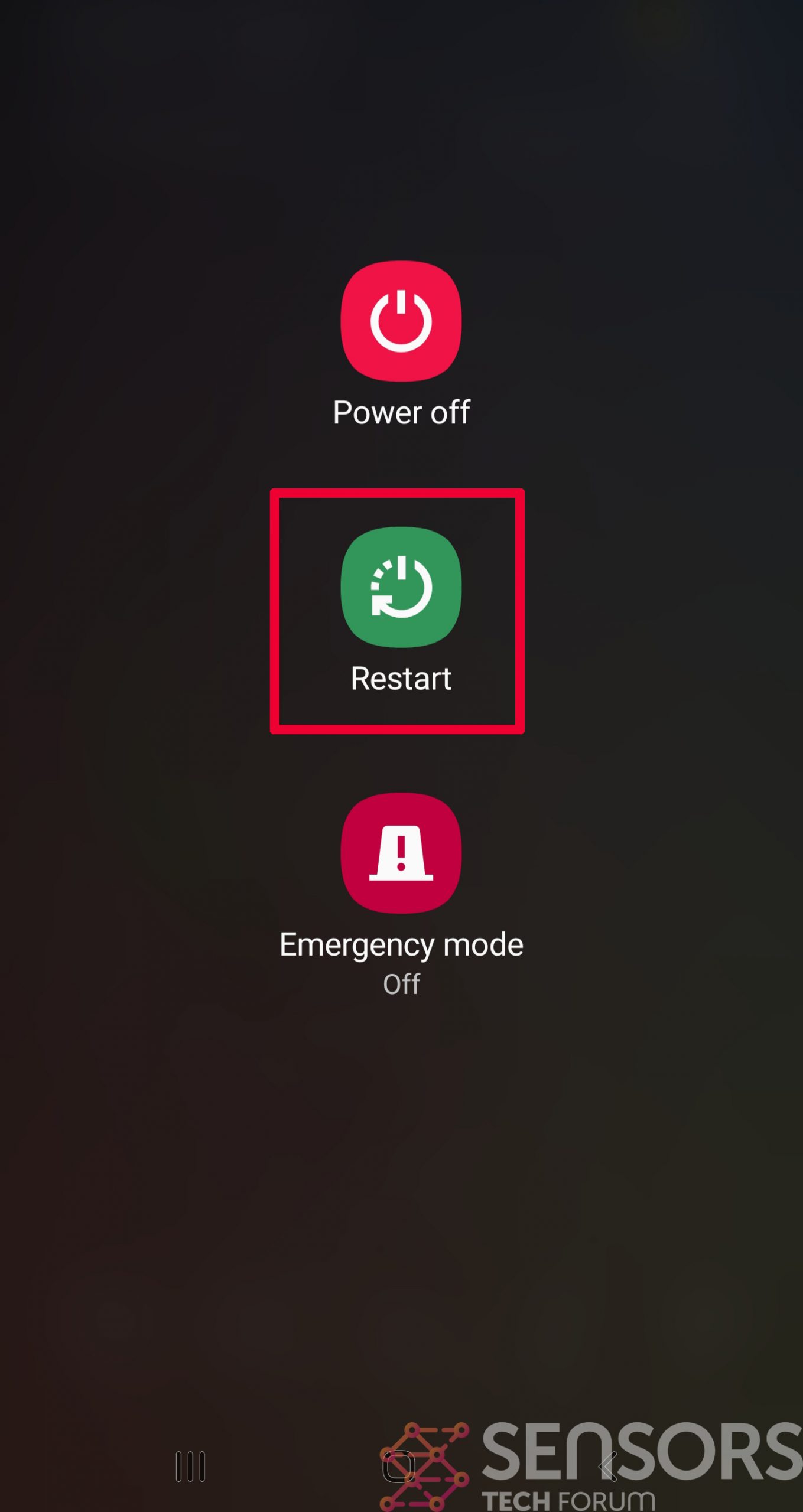

ステップ 1: しばらくの間勝つためにあなたの電話をシャットダウンしてください

電話のシャットダウンは、電源ボタンを押したままにして、シャットダウンを選択することで実行できます.

ウイルスがあなたにこれをさせない場合, バッテリーを外してみることもできます.

バッテリーが取り外せない場合, あなたがまだそれを制御しているなら、あなたはそれをできるだけ速く排出することを試みることができます.

ノート: これにより、状況がどれほど悪いかを確認し、SIM カードを安全に取り出すことができるようになります。, 消去される数字なし. ウイルスがコンピュータにある場合, そこにSIMカードを保持することは特に危険です.

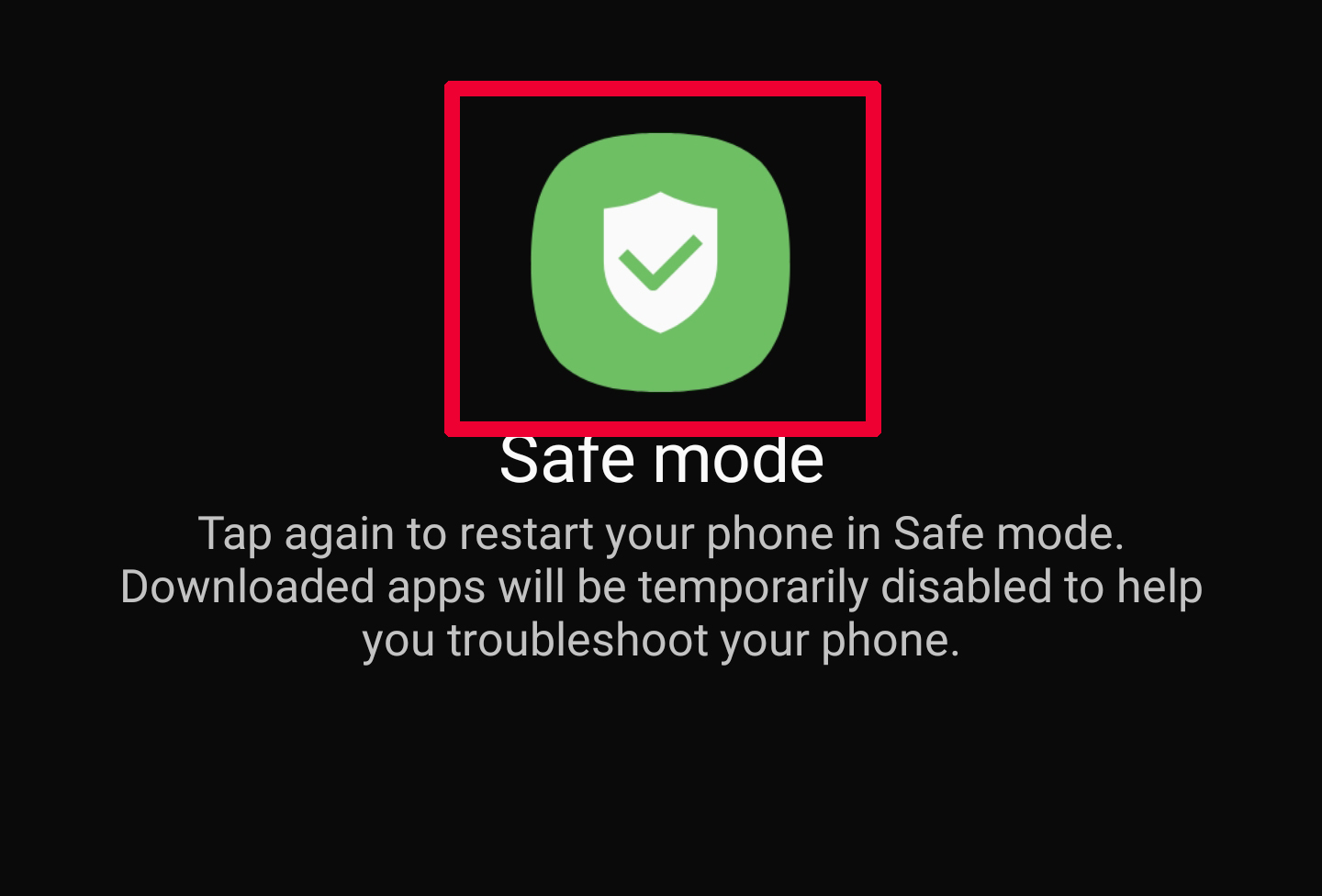

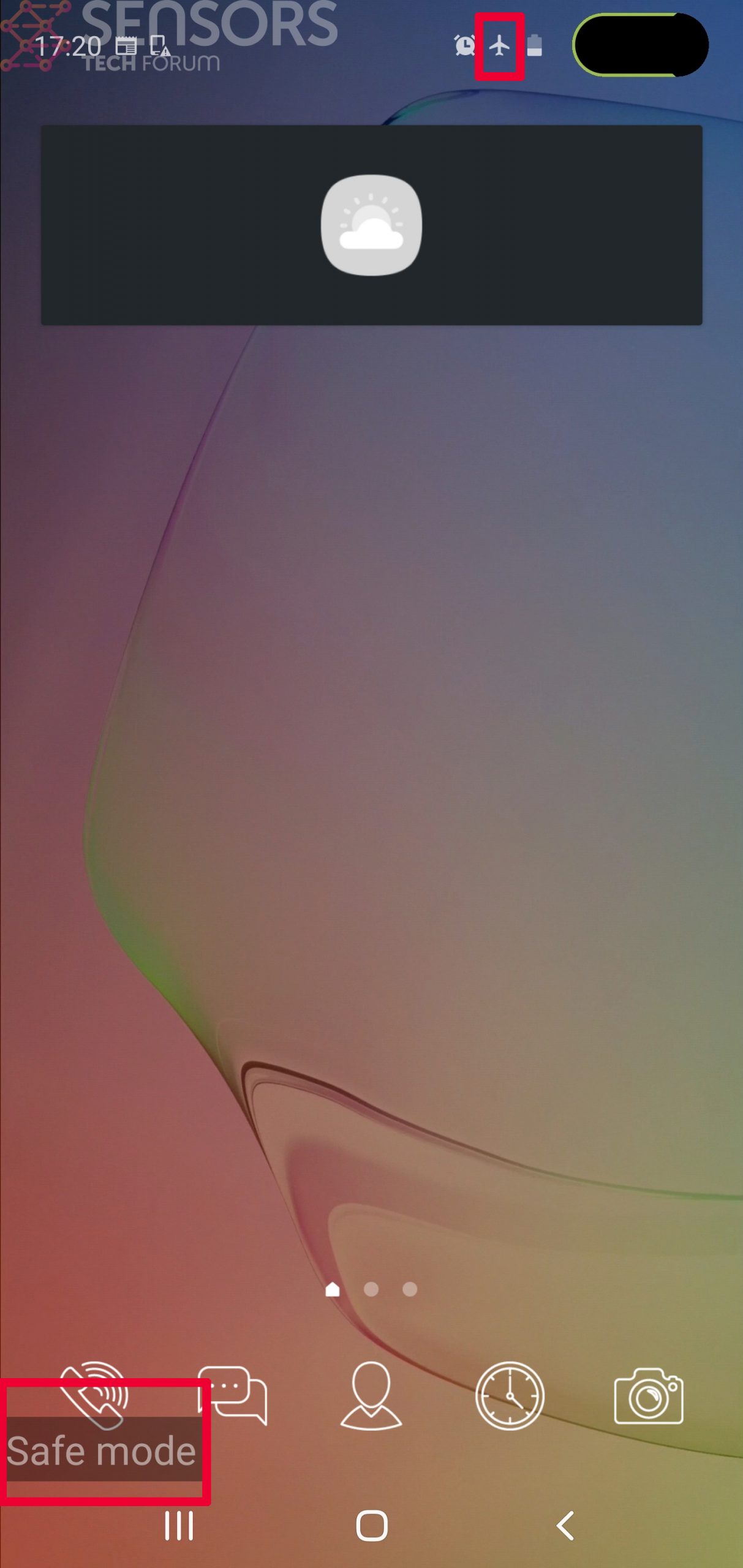

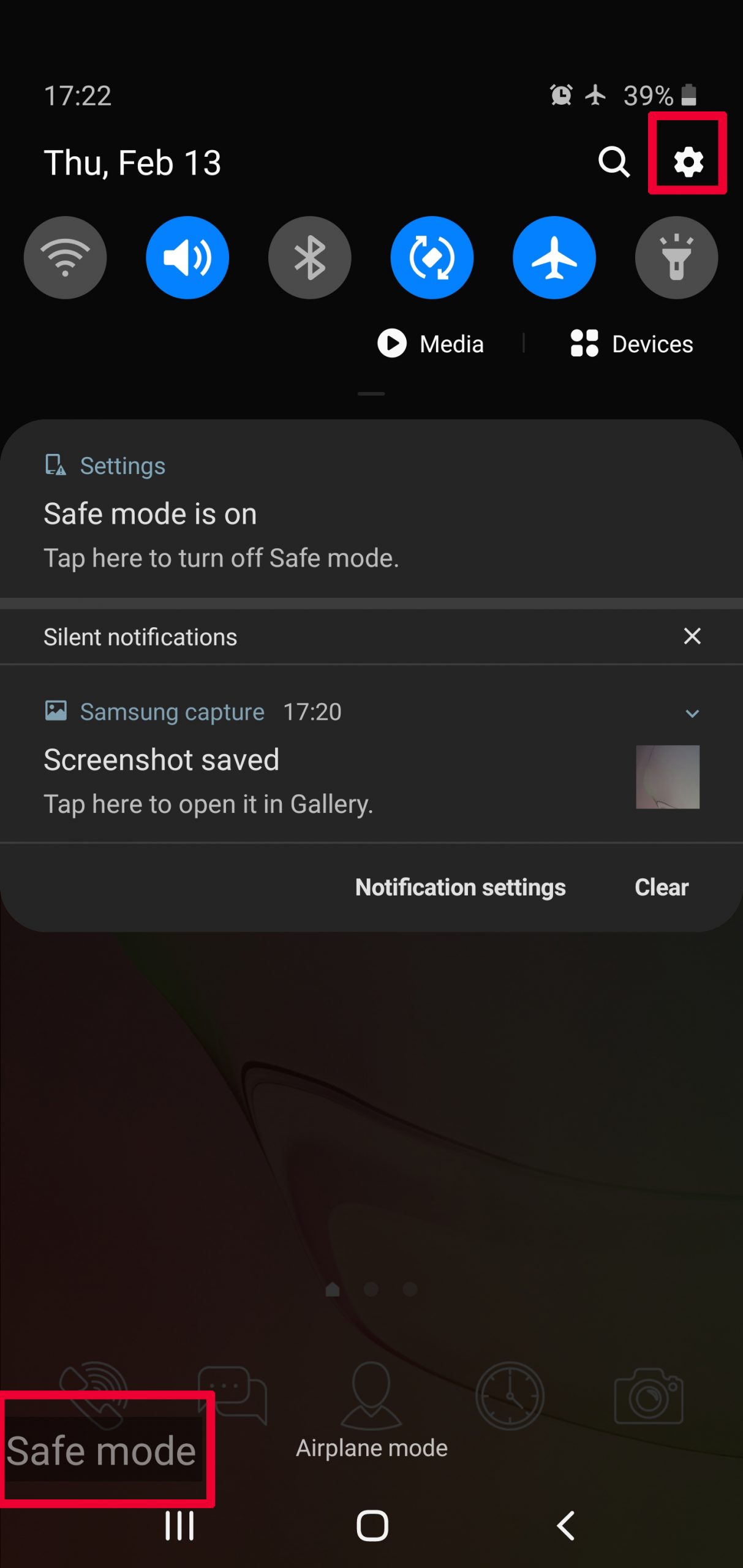

ステップ 2: Androidデバイスのセーフモードをオンにします.

ほとんどのAndroidデバイスの場合, セーフモードへの切り替えも同じです. これらのミニステップに従うことによってそれは行われます:

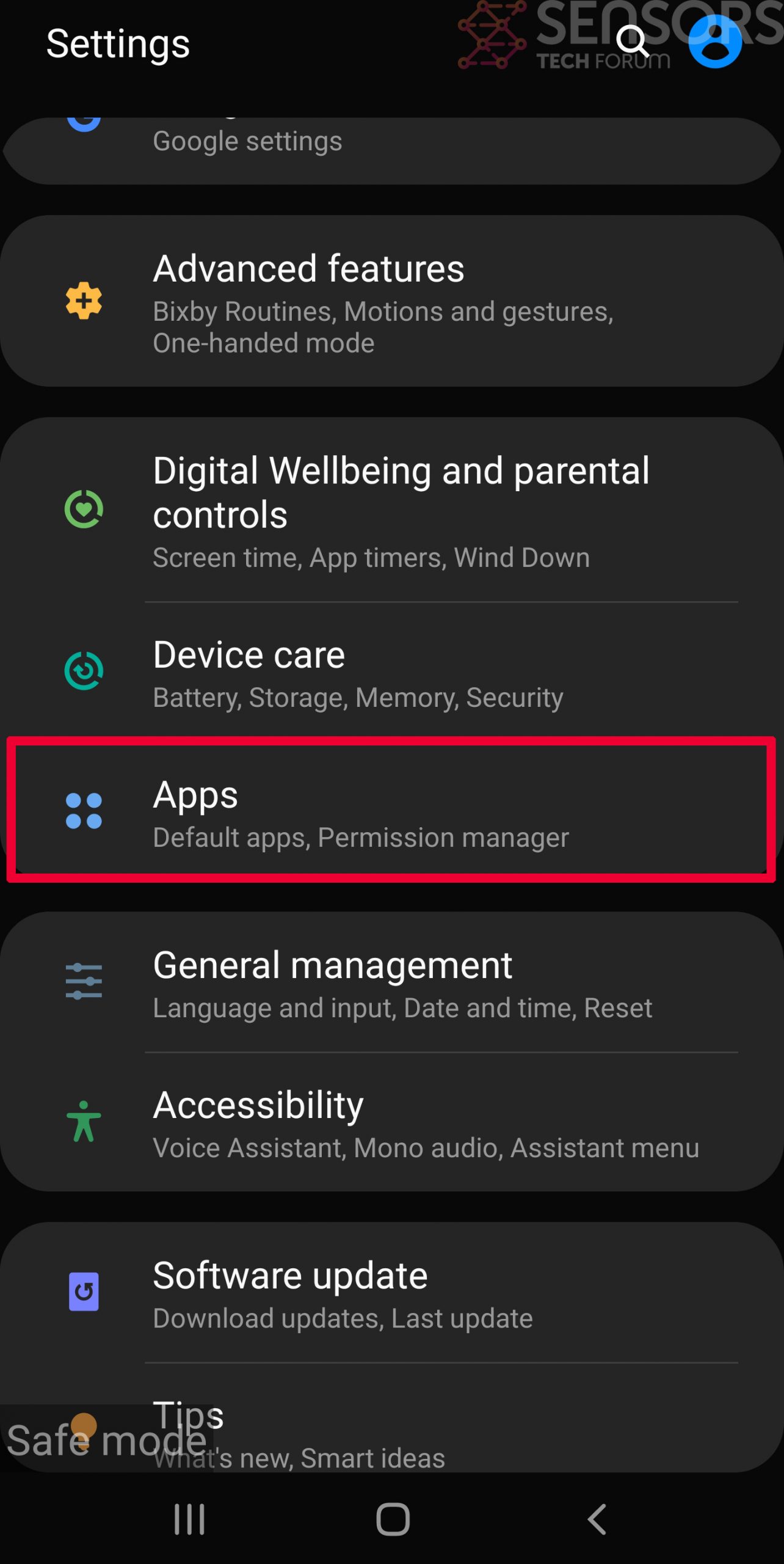

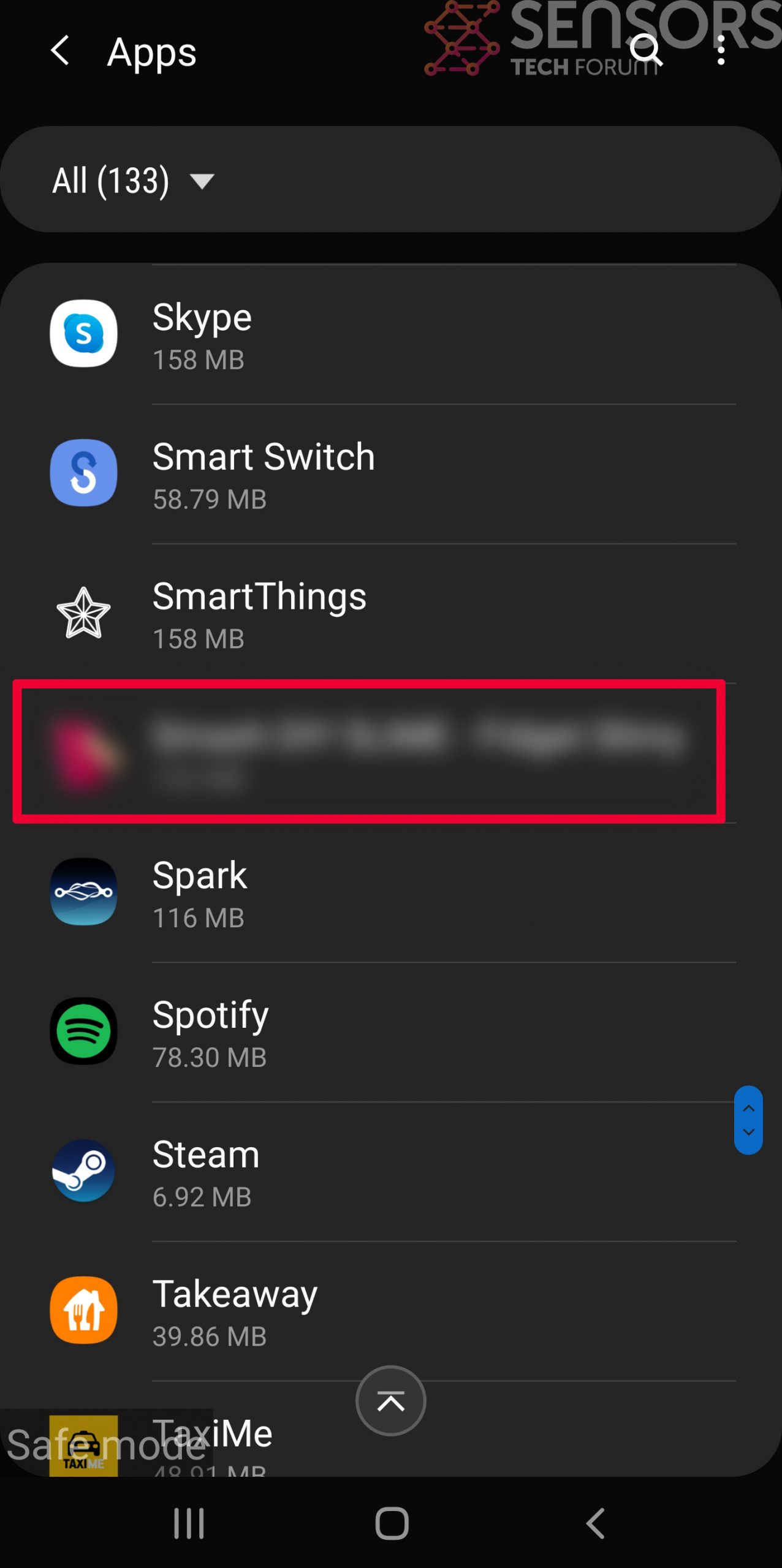

ステップ 3: あなたの信じているものがウイルスであるというアプリを排除する

通常、Androidウイルスはアプリケーションの形でマスクされます. アプリを排除するには, これらのミニステップに従ってください:

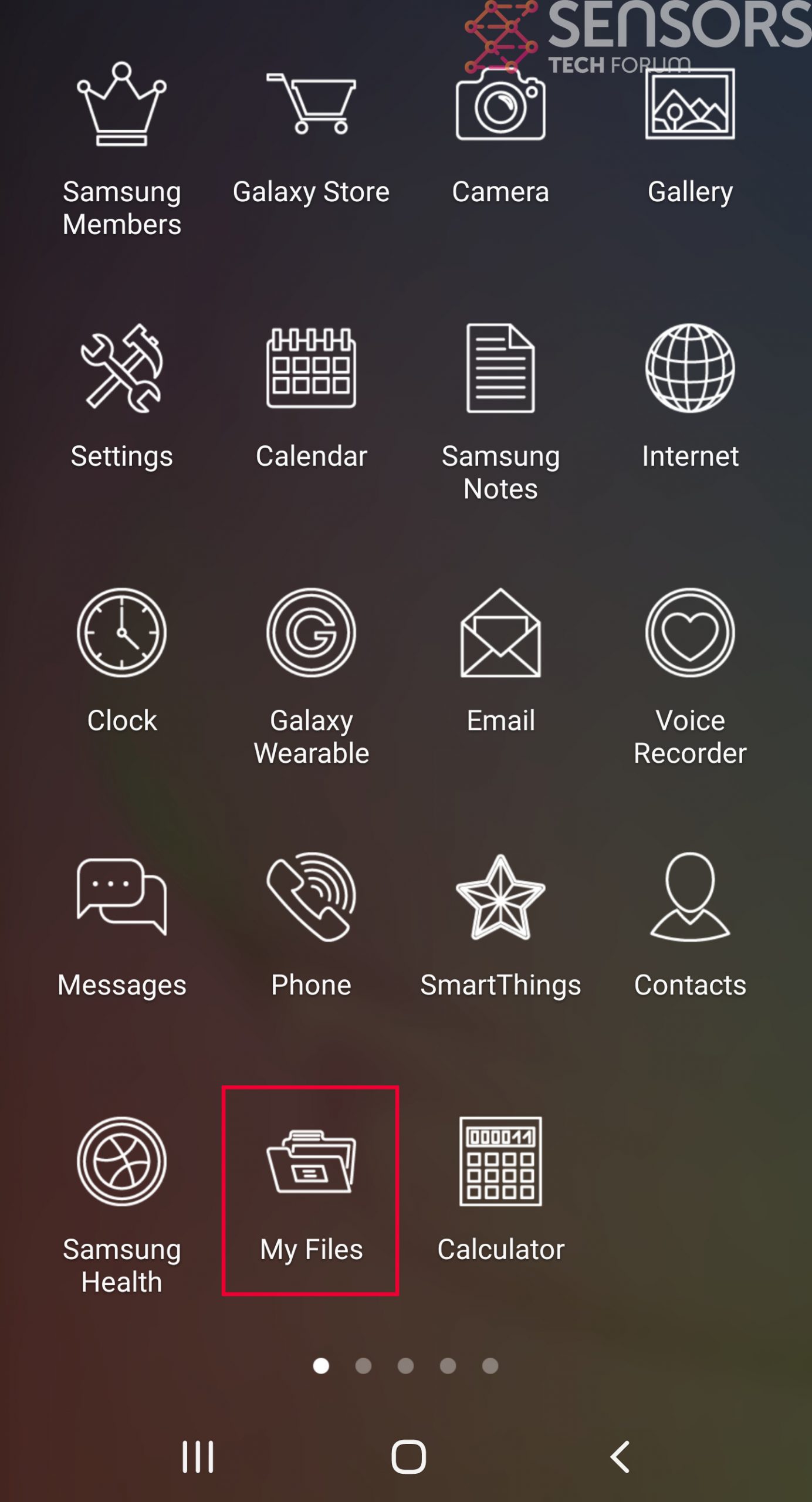

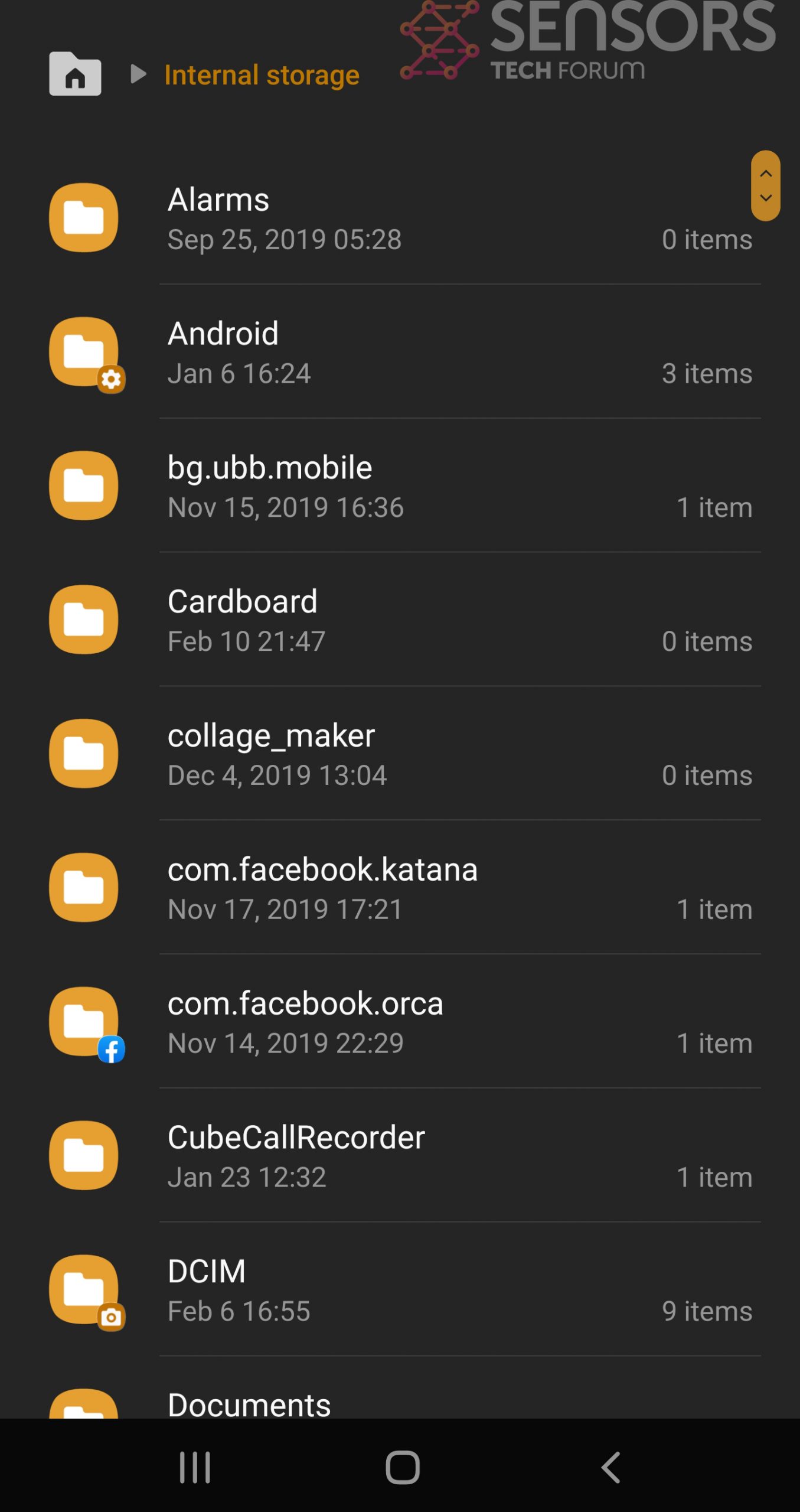

ステップ 4: あなたのAndroid携帯電話で隠されたウイルスファイルを見つけてそれらを削除します

ウイルスを見つけて、ウイルスファイルを長押しして削除するだけです.