WordPress 管理者は、存在しない脆弱性を悪用するために偽の WordPress セキュリティ勧告を利用する高度な電子メール攻撃に直面しています。, CVE-2023-45124 として識別される. Wordfence と PatchStack のセキュリティ専門家がこの悪意のあるキャンペーンを傍受し、報告しました。, WordPress ユーザーの意識向上を目指す.

CVE-2023-45124: WordPress 管理者を狙った悪質なキャンペーン

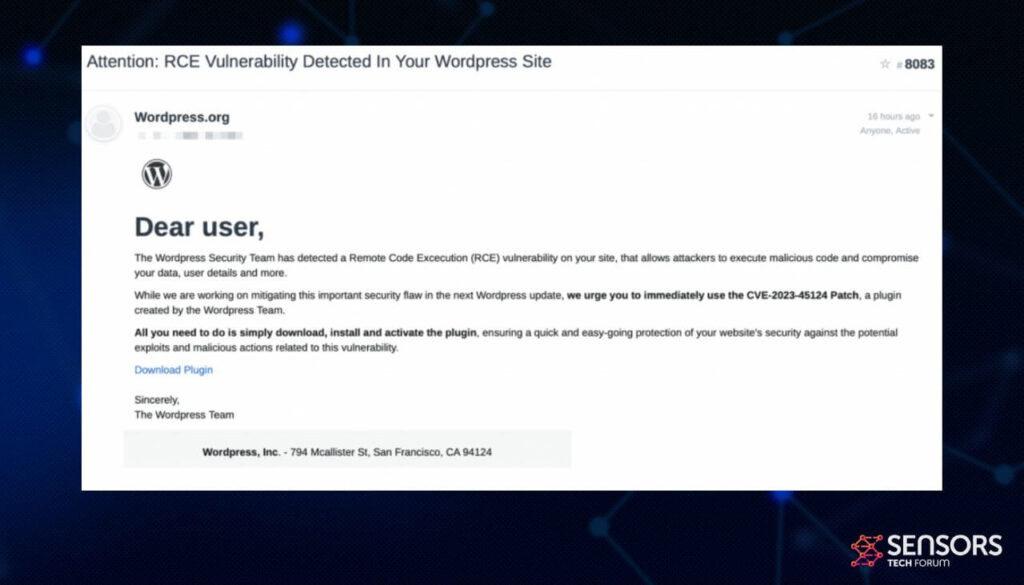

詐欺メール, WordPress の公式コミュニケーションを装ったもの, 管理者に重大な問題を誤って通知する リモートコード実行 (RCE) 彼らのサイトの欠陥. この電子メールは受信者に対し、メッセージ内で提供されているプラグインをダウンロードしてインストールすることで、想定されるセキュリティ問題に対処するよう促しています。:

「プラグインのダウンロード」をクリックすると、’ ボタン, 被害者は「en-gb-wordpress」の欺瞞的なランディング ページに誘導されます。[.]org,’ 正規の「wordpress.com」に似せるために細心の注意を払って作成されています。’ サイト. 偽のランディング ページには不正なプラグイン エントリが含まれています, ダウンロード数の水増しを紹介 500,000 侵害されたサイトの復元とハッカー攻撃の阻止におけるパッチの有効性を賞賛する捏造されたユーザーレビュー.

インストールしたら, 悪意のあるプラグイン, セキュリティパッチを装ったもの, 「wpsecuritypatch」という名前の非表示の管理者ユーザーを作成します’ 被害者の情報を攻撃者に送信します’ コマンド アンド コントロール サーバー (C2) 「wpgate」で[.]ジップ。’ 続いて, プラグインは、base64 でエンコードされたバックドア ペイロードを C2 からダウンロードします。, 「wp-autoload.php」として保存します’ ウェブサイトのウェブルート内.

高度な機能を発揮するバックドア, ファイル管理機能を含む, SQLクライアント, PHP コンソール, およびコマンドラインターミナル. 加えて, サーバー環境に関する詳細情報が攻撃者に漏洩します。.

重要なのは, 悪意のあるプラグインは、インストールされているプラグインのリストから自身を隠します。, 削除するにはサイトのルート ディレクトリを手動で検索する必要がある. このプラグインの運用目標は未公開のままですが、, セキュリティアナリストは、これがさまざまな悪意のある目的に役立つ可能性があると推測しています, 広告の挿入など, 訪問者のリダイレクト, 機密情報を盗む, あるいは、データベースの内容を漏らすと脅して Web サイト所有者を脅迫することさえあります。.