Gli amministratori di WordPress si trovano ad affrontare una sofisticata campagna e-mail che sfrutta falsi avvisi di sicurezza di WordPress per sfruttare una vulnerabilità inesistente, identificato come CVE-2023-45124. Gli esperti di sicurezza di Wordfence e PatchStack hanno intercettato e segnalato questa campagna dannosa, con l’obiettivo di aumentare la consapevolezza tra gli utenti di WordPress.

CVE-2023-45124: Campagna dannosa rivolta agli amministratori di WordPress

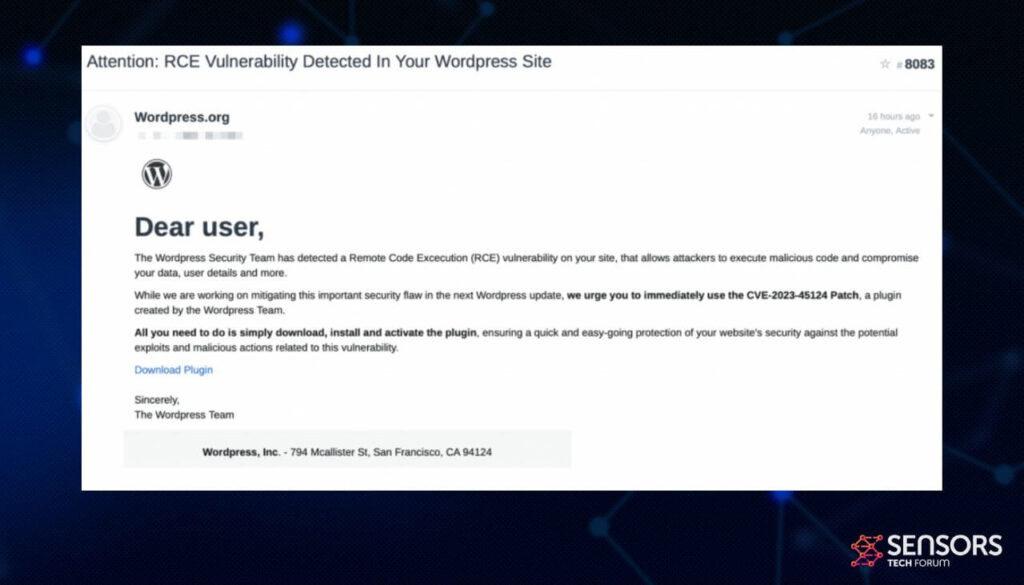

Le e-mail ingannevoli, mascherato da comunicazioni ufficiali di WordPress, Notificare falsamente agli amministratori un problema critico esecuzione di codice remoto (RCE) difetto sui loro siti. L'e-mail esorta i destinatari ad affrontare il presunto problema di sicurezza scaricando e installando un plug-in fornito nel messaggio:

Facendo clic su "Scarica plug-in".’ pulsante, le vittime vengono indirizzate a una pagina di destinazione ingannevole su "en-gb-wordpress".[.]org,’ meticolosamente realizzato per assomigliare al legittimo "wordpress.com".’ luogo. La pagina di destinazione falsa presenta una voce di plugin fraudolenta, mostrando un numero di download gonfiato di 500,000 e recensioni di utenti inventate che lodavano l'efficacia della patch nel ripristinare i siti compromessi e nel contrastare gli attacchi degli hacker.

Una volta installato, il plugin dannoso, mascherato da patch di sicurezza, crea un utente amministratore nascosto denominato "wpsecuritypatch’ e trasmette le informazioni sulla vittima agli aggressori’ server di comando e controllo (C2) su 'wpgate[.]cerniera lampo.’ Successivamente, il plugin scarica un payload backdoor con codifica base64 dal C2, salvandolo come 'wp-autoload.php’ nella webroot del sito web.

La backdoor presenta funzionalità sofisticate, comprese le funzionalità di gestione dei file, un client SQL, una console PHP, e un terminale a riga di comando. In aggiunta, divulga agli aggressori informazioni dettagliate sull'ambiente del server.

È importante sottolineare che, il plugin dannoso si nasconde dall'elenco dei plugin installati, richiedendo una ricerca manuale nella directory principale del sito per la rimozione. Mentre gli obiettivi operativi di questo plugin rimangono sconosciuti, gli analisti della sicurezza ipotizzano che potrebbe potenzialmente servire a vari scopi dannosi, come l'inserimento di annunci, reindirizzare i visitatori, rubare informazioni sensibili, o addirittura ricattare i proprietari di siti web minacciando di far trapelare i contenuti del database.