Los administradores de WordPress se enfrentan a una sofisticada campaña de correo electrónico que aprovecha avisos de seguridad falsos de WordPress para explotar una vulnerabilidad inexistente., identificado como CVE-2023-45124. Los expertos en seguridad de Wordfence y PatchStack han interceptado y denunciado esta campaña maliciosa., con el objetivo de crear conciencia entre los usuarios de WordPress.

CVE-2023-45124: Campaña maliciosa dirigida a administradores de WordPress

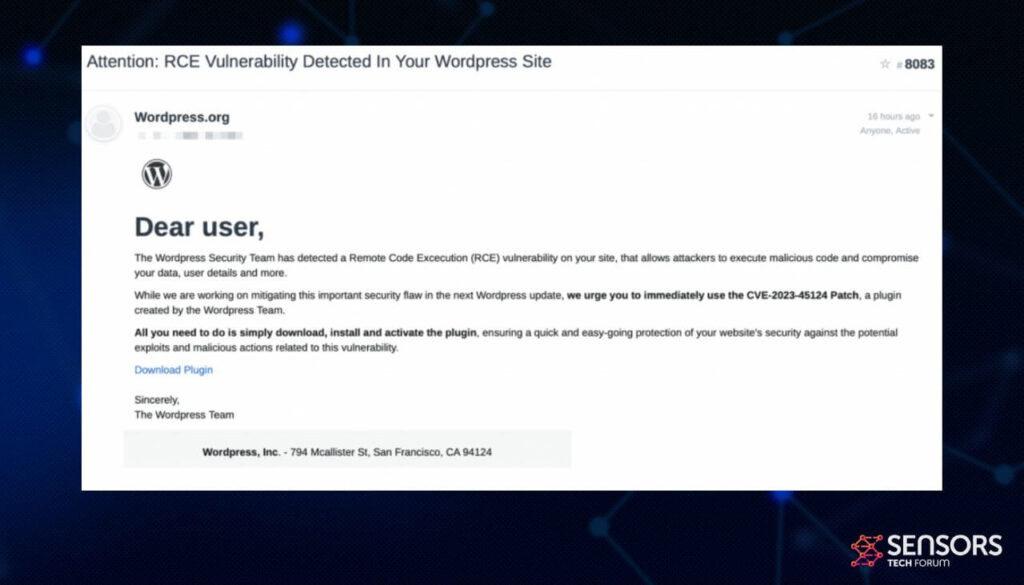

Los correos electrónicos engañosos, disfrazados de comunicaciones oficiales de WordPress, Notificar falsamente a los administradores sobre un problema crítico. ejecución remota de código (RCE) falla en sus sitios. El correo electrónico insta a los destinatarios a solucionar el supuesto problema de seguridad descargando e instalando un complemento proporcionado en el mensaje.:

Al hacer clic en 'Descargar complemento’ botón, las víctimas son dirigidas a una página de destino engañosa en 'en-gb-wordpress[.]org,’ meticulosamente elaborado para parecerse al legítimo 'wordpress.com'’ sitio. La página de destino falsa presenta una entrada de complemento fraudulenta, mostrando un recuento de descargas inflado de 500,000 y reseñas de usuarios inventadas que elogian la eficacia del parche para restaurar sitios comprometidos y frustrar ataques de piratas informáticos..

Una vez instalado, el complemento malicioso, disfrazado de parche de seguridad, crea un usuario administrador oculto llamado 'wpsecuritypatch’ y transmite información de la víctima a los atacantes.’ servidor de comando y control (C2) en 'wpgate[.]cremallera.’ Después, el complemento descarga una carga útil de puerta trasera codificada en base64 desde el C2, guardándolo como 'wp-autoload.php’ en la raíz web del sitio web.

La puerta trasera exhibe una funcionalidad sofisticada, incluyendo capacidades de gestión de archivos, un cliente SQL, una consola PHP, y una terminal de línea de comando. Adicionalmente, divulga información detallada sobre el entorno del servidor a los atacantes.

En tono rimbombante, el complemento malicioso se oculta de la lista de complementos instalados, lo que requiere una búsqueda manual en el directorio raíz del sitio para su eliminación. Si bien los objetivos operativos de este complemento siguen sin revelarse, Los analistas de seguridad especulan que podría servir para diversos fines maliciosos., como inyectar anuncios, redirigir visitantes, robar información sensible, o incluso chantajear a los propietarios de sitios web amenazándolos con filtrar el contenido de la base de datos.