ソフィアをご存知ですか, ブルガリアの首都, 90年代後半の最も破壊的で感染性の高いコンピュータウイルスの発祥の地でした? ダークアベンジャーはの春に最初に登場しました 1989, 共産主義者の崩壊にちょうど間に合うように. その4年前, ヴェセリン・ボンチェフ, 現在は博士号を取得しています。, ソフィア工科大学で修士号を取得して卒業. コンピュータサイエンス.

偶然かどうか, ダークアベンジャーは頻繁に博士を攻撃しました. ボンチェフ (詳細については, 彼の論文を見てください ブルガリアとソビエトのウイルス工場).

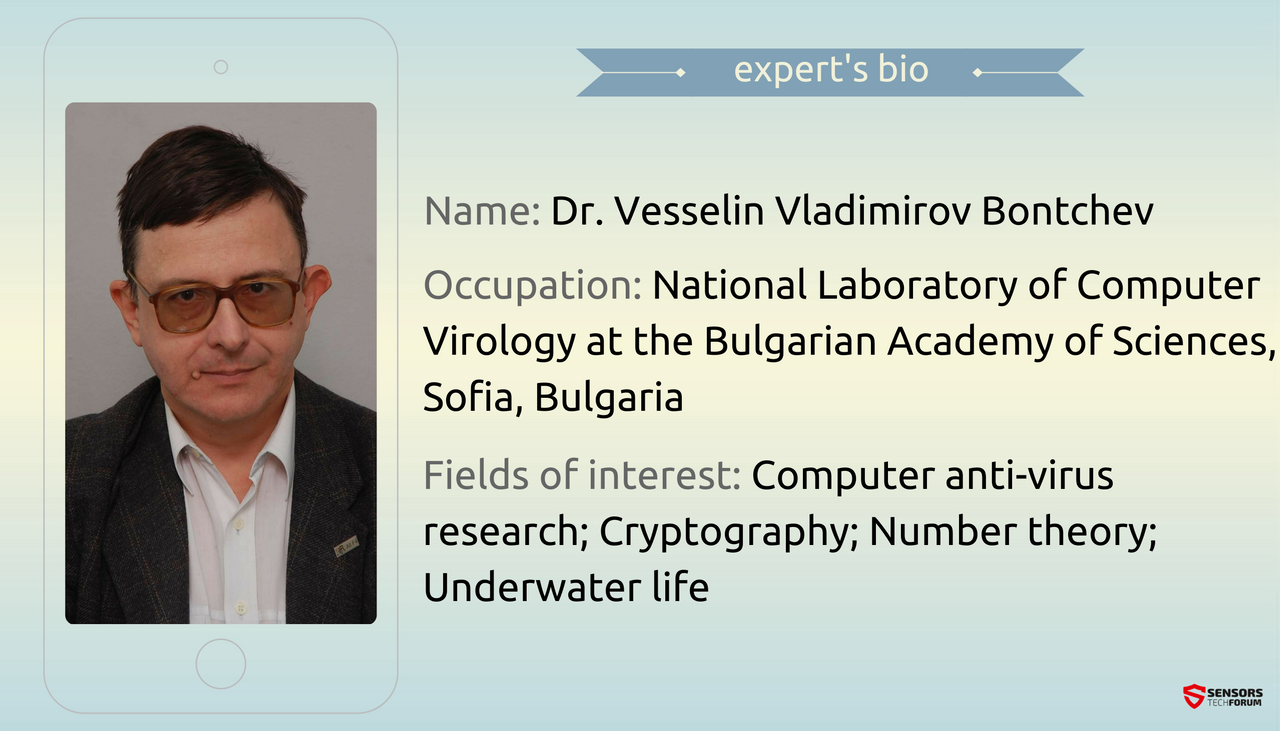

博士. Bontchevは確かにヨーロッパのコンピュータセキュリティの第一人者の一人です, アンチウイルス研究に人生を捧げてきた人:

- 彼はソフィア工科大学のマイクロプロセッサとマイクロコンピュータの研究室で働いてきました。;

- 彼はブルガリア科学アカデミーの産業サイバネティックスおよびロボティクス研究所で働いてきました。;

- 彼はCAROの創設メンバーです (コンピュータアンチウイルス研究者’ 組織) とVSIの創設メンバー (ウイルスセキュリティ研究所);

今日博士. Bontchevは、ソフィアのブルガリア科学アカデミーのコンピューターウイルス学国立研究所で見つけることができます。. コンピュータセキュリティ問題の真のマスターであり、DarkAvengerの現代人であることに加えて, 博士. Bontchevは素晴らしい対話者です. 彼もスマートフォンを持っていません.

STF: あなたの専門的な経歴は非常に印象的です. どのようにしてコンピュータウイルスに特に興味を持ったのですか??

博士. ボンチェフ: 自己複製プログラミング構造は常に私を魅了してきました. 私が最初にプログラミングする方法を学んだとき 1978, 私の最初の適度に複雑なプログラム (つまり, 二次方程式を解くような些細なことよりも洗練されたもの) のFORTRAN実装でした JHConwayの「ライフ」ゲーム. これは、正方形のセルのグリッド上の2次元有限オートマトンの比較的単純なシミュレーションです。, 各セルは空または満杯です. フルセルは構成を形成します, かなり単純な一連のルールに従って時間内に開発されます. 基本的な構成のいくつか, 「グライダー」のように, グリッド上のさまざまな位置に自分自身を複製します, グリッド全体の「動き」のシミュレーション.

余談として, 私のプログラムの最初のバージョンはうまくいきませんでした. 当時の, 私はコンピューターがどのように機能するか、そしてそれらの制限が何であるかについて何も知りませんでした. 私のため, コンピューターは、プログラムを入力するための単なるブラックボックスであり、そこから結果が得られました。. 周期的な開発で構成を検出したかったので, プログラムに100をシミュレートさせました×100 グリッド, 各設定を覚えている 100 手順. 私がこのプログラムを実行しようとしていたマシンは、哀れなIBM System/360のロシアのクローンでした (現代の基準による) 128 Kbメモリ, そのため、メモリオーバーフローが原因でプログラムが中止されました.

後で私はCを読みました. Wetherelの本「EtudesforProgrammers」. 解決策を提供せずに、いくつかの「難しい」プログラミングの問題について説明しました; 解答は読者の練習問題として残されました. これらの問題の1つは、何も入力せずに独自のソースを出力するプログラムを作成することでした。. (今日、そのようなプログラムは「クワイン」。) 一生懸命頑張ったのですが、当時はその問題を解決できませんでした.

何年か後 (1980年代初頭に) マーティン・ガードナーの「ScientificAmerican」の記事を読みました (私の好きな作家の一人). コンピュータゲーム「コア戦争」について説明しました, 2つのプログラム, 2人のプレーヤーによって作成されました, 専門言語で書かれています, シミュレートされたコンピューターで互いに戦うだろう. 非常に成功した初期のプログラムの1つ, 「インプ」, 自己複製器でした, すばやく–使用可能なメモリをそれ自体のコピーで上書きする.

80年代後半 (私はソフィア工科大学でコンピュータサイエンスの学生でした), 私はブルガリアで唯一のコンピューター関連の雑誌の技術コンサルタントとしてボランティア活動をしていました。, 「あなたのためのコンピュータ」. いつか (それはにありました 1987, おもう), 彼らは私にドイツの雑誌「CHIP」の記事の翻訳を手伝ってくれるように頼みました. この記事の主題はコンピュータウイルスでした.

当時はドイツ語を知りませんでした, しかし、それは問題ではありませんでした. この記事は、ドイツ語をよく知っているが、コンピューターやコンピューター関連の用語についての知識がないプロの翻訳者によってすでに「翻訳」されています。, とても多くの表現がかなり面白く見えました. 例えば, 脳ウイルスを説明する記事の一部 (感染したディスクのボリュームラベルを変更します) 「ディスクの容量を変更する」ウイルスとして翻訳されました. 「ハードディスク」などの用語 (ドイツ語で「festplatte」) 文字通り「ハードプレート」などと訳されました.

私は翻訳を片付けるのを手伝いましたが、主題は本当に私を魅了しました, だから私は自己複製プログラムについて考え続けました (すなわち, ウイルス) 出来ました. いくつかの反省の後, 私は、彼らが重大な脅威をもたらすことは決してないという結論に達しました, 脳を持っているユーザーなら誰でもすぐに何かがおかしいことに気付くからです. (男の子, 私は間違っていました.) 記事も書いた, 私のこの結論を説明する, 雑誌に掲載しました.

数ヶ月後に私の記事が絶版になったとき, 2人の男が編集室に来て、会社でコンピューターウイルスを発見したと私たちに話しました. 彼らは、ウイルスを除去することで感染したファイルを修復できるプログラムを作成していました。これは、持ち込んだラップトップを使用してすぐに私たちに示しました。. (これはすべて、当時の私たちにとって確かに非常に斬新でした. ブルガリアはまだ社会主義国でした. しかし、これらの人は民間企業を持っていました! ノートパソコン! ウイルス! 私たちは未来に生きたいと感じました。)

不運にも, 彼らがクリーンアッププログラムを実演したとき、それは判明しました, 彼らはまた、彼らが残したウイルスの唯一のコピーを削除しました–彼らはすでに彼らの会社のコンピューターをクリーンアップしたので、. しかし、私はそれを調べたかったのです! 私は彼らと一緒に彼らの会社に行きました, 別のコピーを探しています. 見つかりませんでした. やった, でも, ゴミ箱で一枚の紙を探す, 感染した小さなプログラムの印刷された16進ダンプが含まれています. 私はその一枚の紙を家に持ち帰り、情報をバイトごとに慎重にコンピューターに入力しました. 二度やった, 2つのコピーを比較して、バイトを入力するときに犯した可能性のある間違いを見つけることができるようにします. 最後に、私は調べるために働くウイルスを持っていました!

後で、それが現在私たちが名前で知っているウイルスの亜種であることを知りました ウィーン.648.A, ソースコードはラルフバーガーによってドイツの本で公開されていました. 私はそれを分解して分析しました、そしてそれはかなりばかげたプログラムであることがわかりました. 探していた COMファイル (実行可能ファイルの一種) 現在のディレクトリと環境のPATH変数にリストされているディレクトリ. そのようなファイルを見つけたら, それはそれの終わりにそれ自身を追加するでしょう, そして最初を変更します 3 バイト, それらをウイルス本体へのJMP命令に置き換えます. 上書きされたバイトはウイルス本体内に保存されます, 実行時に復元できるように–感染したプログラムが引き続き機能するように. の確率で 1/5, ウイルスはファイルに感染する代わりにファイルを損傷します, 最初の上書き 5 コンピュータを再起動させたアドレスへのJMP命令を含むバイト.

概して, かなり愚かなこと, と 648 このような些細な作業では、バイトはやり過ぎのように見えました; 私はおそらくその半分のスペースに同等のプログラムを収めることができたでしょう. しかし、それは私が見た最初のウイルスでした.

その後、他の多くのウイルスがブルガリアで発見されました. カスケード (テスト画面の文字をドロップダウンして下部に積み上げました), 卓球 (画面にバウンドするドットが表示されました), 等々. 最終的, ブルガリア人はウイルスを書き始めました, それも. それらの中の一つ, ハンドルTheDarkAvengerを使用する, 彼の洗練された悪意のある作品でかなり悪名高くなりました. しかし、それはまた別の話です.

STF: 悪意のあるソフトウェアはどのように進化しましたか? 90年代から何が変わったのか、マルウェアはどこに向かっていると思いますか?

博士. ボンチェフ: 元は, マルウェアは、自分たちがいかに賢いかを世界に示したいと考えていた未熟な子供たちによって書かれました。. 結果として, マルウェアは主にウイルスでした (すなわち, 自己複製プログラム), 自己複製プログラムを作るのは「難しい」と信じられていたからです. 加えて, これらのウイルスには、多くの場合、さまざまな巧妙なプログラミングトリックが含まれていました–ステルス, トンネリング, ポリモーフィズム–そしてかわいいビデオ効果 (落ちてくる手紙, 跳ねるドット, アニメーション, 等). 悲しいことに, これは変更されました.

今日、マルウェアは主に非常に異なる人々によって生成されています. 最大のグループはプロの犯罪者です. 彼らは自分たちがどれほど賢いかを世界に誇示することには興味がありません–彼らはお金を稼ぐことだけに興味があります. これは、生成されるマルウェアの種類にいくつかの影響を及ぼしました.

そもそも, 最近はウイルスはめったに見られません. ほとんどの場合、それは非複製マルウェアです. これには2つの理由があります. 初め, 複製しないマルウェアは作成が簡単です. それを作る犯罪者はビジネスを運営しています–犯罪ビジネス, はい, しかし、それにもかかわらずビジネス. そう, 彼らは効率に関心があります. 最小限の労力と費用で最も簡単に生産できる農産物. 2番, アンチウイルスプログラムは、ウイルスを制御することにほとんど成功しました. ウイルスがどれほど速く広がっても, それを検出するアンチウイルスプログラムの更新はさらに速く広がります. そう, 最近の世界的なコンピュータウイルスのパンデミックはほとんど見られません. はい, ウイルス対策ソフトウェアを使用しない廃止されたマシンでは、依然として孤立したケースがあります (またはそれを更新しないでください) –しかし、これらは比較的少数であり、.

複製しないマルウェア, 一方、それを効率的に処理する方法がわかりません. ワンショット武器です. その時までに, アンチウイルスの人々, サンプルを入手する, マルウェアはすでに実行されているはずです, そのダメージを実行しました, まったく同じマルウェアが再び表示される可能性はほとんどありません。. そう, はい, プログラムを更新してその検出を実装することはできますが、あまり役に立ちません。; 次回は他の, わずかに異なるマルウェアが使用されます.

そう, 悪者の観点から, 複製しないマルウェアはウイルスよりもはるかに効率的です。作成が簡単で、阻止も困難です。, 全体として (それの特定の既知の変種は停止するのは簡単ですが).

他の変更はペイロードに関するものです. これらの人は彼らがどれほど賢いかを誇示するために動機づけられていません–彼らはお金を稼ぐために動機づけられています. そう, かわいくて派手なペイロードの代わりに, 最近のマルウェアは、主に財務指向のペイロードを持っています. スパムの送信, 広告を表示する, パスワードとクレジットカード番号を盗む, ユーザーのデータを暗号化し、身代金のために保持する–そのようなこと.

私たちが最近目にするマルウェアプロデューサーのもう1人の王 (はるかにまれに, でも) それは さまざまな政府のスパイ機関. 彼ら, それも, 彼らがどれほど賢いかを誇示することには関心がありません. 彼らは主に「仕事を成し遂げる」ことに関心を持っています. 「仕事」はほとんどの場合、情報収集です, Stuxnetによって引き起こされる妨害のようないくつかのまれな例外を除いて. Stuxnetと言えば, これは、政府が作成したマルウェアの典型的な例です。. 巨大です, 混雑, 基本単位, 仕事を終わらせる. それは彼のお母さんの地下室にいる賢い子供によって書かれたものではありません–それは巨大なフレームワークの一部であったモジュールから組み立てられました, 複数の人だけでなく、複数のチームによって設計されました, 仕様で書いて、お互いに話さない.

私が言ったように, この変化は私を悲しくさせます. 賢い子供たちとの戦いは楽しかった, ゲームのように. 私はロシアのマフィアや誰かのサイバー戦争と戦うのは絶対に好きではありません.

STF: ランサムウェアの未来はどうですか, 特に? 最近、いわゆる doxware. それより悪くなるのでしょうか?

博士. ボンチェフ: ランサムウェアは確かに未来です. 侵害されたコンピューターの価値を収益化する最も簡単な方法です. パスワードやクレジットカード番号を盗んで、それらからお金を稼ぐ方法を見つけようとする代わりに, あなたはユーザーに間違いなく価値があると思うもの、つまり彼ら自身のデータを直接販売します. 現在、多くの「ジャンク」ランサムウェアが見られます– 明らかに無知な馬鹿によって書かれました 暗号化を正しく行うことができない人. しかし、これは一時的なものです. 遅かれ早かれ, 悪者の大多数は、解読できないランサムウェアを作成する方法を学びます. ビットコインのような価値移転のための効率的なプロトコルが存在する限り, 大多数の人が定期的にデータをバックアップしない限り, ランサムウェアは犯罪者にとって成功する金儲けになります.

もちろん, それはすべてのランダムなトムが, ディックまたはハリーは生産することができます Lockyのような成功したランサムウェア, 例えば. 暗号化を正しく行うことは必要ですが、十分ではありません. 適切なインフラストラクチャも必要です (ボットネット, エクスプロイトキット, 等) マルウェアを被害者に配布するため.

個人的に, 「doxing」ランサムウェアはそれほど大したことではないと思います. 多くの人が個人データを持っていますが、それが公開されるのを防ぐためにお金を払っています, 常にそうとは限りません. ほとんどの人は自分のコンピュータに非常に機密性の高いデータを持っていません. しかし、すべての人が自分のコンピューターに価値があると考えるデータを持っています. そう, データを破壊すると脅迫する (またはそれが暗号化されるキー) 公開すると脅迫するよりもはるかに「刺激的」です. 少なくともこれは私の意見です–しかし, おい, 私は前に間違っていました. 時が教えてくれる, いつものように.

はるかに 危険な傾向 医療機器などのミッションクリティカルなデバイスで実行されるランサムウェアになります, 産業用コントローラー, 等.

STF: 「専門的に作成された」マルウェアの進化を検討する, より多くの若者が情報セキュリティのキャリアを追求するように奨励されるべきだと思いますか?

博士. ボンチェフ: 若い人たちは、面白くて満足できるものは何でも追求すべきだと思います. より多くの人が情報セキュリティの分野に目を向ければ嬉しいです。それは魅力的な分野であり、専門家が急激に不足していますが、若者の利益を特定の方向に人為的に向けることは間違いです。. そうです, 彼らが学び、参加することを可能にする, これが彼らが面白いと思うものなら. しかし、彼らが何に興味を持っているべきかを彼らに言わないでください; 彼らに自分自身を見つけさせてください.

STF: データのプライバシーが大きな問題になっています. 合法および違法の両方のデータ収集慣行から身を守るために私たちにできることはありますか?

博士. ボンチェフ: 私は法律問題の専門家ではありません, だから私は質問のその部分をスキップするつもりです.

プライバシー全般について, はい, 物事は本当に制御不能になっています. そして、問題のほとんどを引き起こしているのは大企業です. さまざまなGoogleに支払うオプションがあればいいのにと思います, フェイスブック, 等. お金のあるサービス, 個人データの代わりに.

人ができることはほとんどありません. 絶対, 広告ブロッカーを使用する. 使用を許可していないサイトは避けてください. クリックで再生するようにFlashを構成する, 自動的にではなく (これは、ブラウザごとに異なります。). Javaを無効にする. 切断を使用する, プライバシーバッジ, 等. Webサイトに登録するときは、使い捨ての電子メールアドレスを使用してください (MailinatorとSpamgourmetはこの目的に非常に適しています).

NoScriptを使用しています, しかし、ほとんどの人はおそらくそれと一緒に暮らすことができないでしょう– JavaScriptが無効になっていると、あまりにも多くのサイトが完全に壊れて使用できなくなります. Torの使用をお勧めしたい (それはあなたのプライバシーを保護するために非常に良いです), しかし, 悲しいことに, CloudFlareはインターネットの半分をTor経由で使用できなくします. 「ソフトウェアバンドル」のインストールは避けてください, または、少なくともバンドルのクラップウェアを自動的に拒否するUncheckyのようなものを使用してください.

Gmail、Yahoo、Hotmail /OutlookなどのWeb電子メールサービスを使用している場合は、, あなたは本質的にあなたのプライバシーを電子メールプロバイダーに放棄している. (Yahooを使用しています! 「公開」の使い捨てアドレスとしてのメールアドレス–知らない人に与える余裕があり、スパムリストに載ってもかまわないもの。) Web電子メールサービスに依存する必要がある場合, 少なくともプライバシーに優しいものを使用してください ProtonMail またはUnseen.is.

また, スマートフォンを使用している場合 (私はしません), あなたはあなたのプライバシーの多くをあきらめます. あなたの名前と場所だけではありません; 多くのアプリは、何らかの方法であなたを追跡するために使用できるあらゆる種類のデータをリークします.

STF: 今より実用的な質問… ユーザーが毎日ファイルにアクセスしたい場合にファイルをバックアップするために利用できる最も効果的な自動システムは何ですか?

博士. ボンチェフ: これは、ユーザーの特定のニーズに大きく依存します. 外部ディスクに毎月バックアップします (バックアップ/復元プロセス中にのみ接続します), また、私の作品の比較的完成したバージョンをコピーします (例えば, プログラムまたは論文) 外付けUSBサムドライブへ. これは、1週間分の顧客データを失った場合に存続できない企業にとっては明らかに不十分です。. そう, すべての人に役立つ「最も効果的な」ソリューションはありません. さまざまなニーズに適したさまざまな価格とさまざまな機能を備えたさまざまな製品があります.

特にランサムウェアに関連して, いわゆるできるものをお勧めします 「ストリーミング」バックアップ. あれは, バックアップソフトウェアのみがバックアップにアクセスできます; バックアップは、バックアップされているコンピューターのファイルシステム上のファイルとして表示されません.

SensorsTechForumの “専門家に聞く” インタビューシリーズ

あなたがサイバーセキュリティの専門家であり、あなたの経験を私たちの聴衆と共有したい場合, サポートで私達に電子メールを送ってください[で]Sensorstechforum.com. サイバーセキュリティについては喜んでお話しします!