Lo sapevate che Sofia, la capitale della Bulgaria, era il luogo di nascita di uno dei virus informatici più distruttivi e infettive della fine degli anni '90? Il vendicatore nero prima volta nella primavera del 1989, giusto in tempo per la caduta dei comunisti. Quattro anni prima che, Vesselin Bontchev, ora un dottorato di ricerca., laureato presso l'Università Tecnica di Sofia con un M.Sc. in informatica.

Coincidenza o no, Scuro Avenger spesso attaccato Dr. Bontchev (per maggiori informazioni, dare un'occhiata al suo giornale Le fabbriche di Virus bulgari e sovietici).

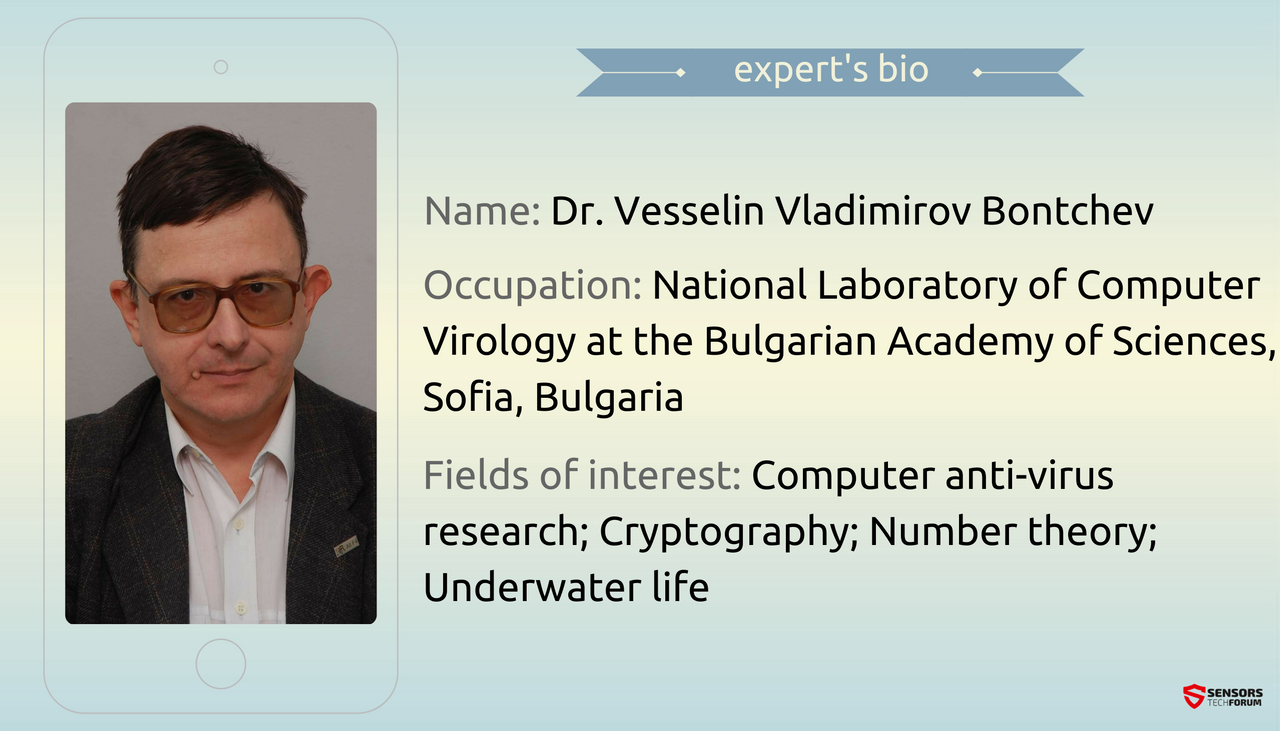

Dr. Bontchev è infatti una delle menti leader in sicurezza informatica in Europa, che ha dedicato la sua vita alla ricerca anti-virus:

- Ha lavorato per l'Università Tecnica di Sofia del Laboratorio per i microprocessori e Microcomputer;

- Ha lavorato per l'Istituto di Cibernetica industriale e della robotica presso l'Accademia Bulgara delle Scienze;

- Egli è un membro fondatore del CARO (i ricercatori Computer Anti-virus’ Organizzazione) e un membro fondatore VSI (Virus Security Institute);

Oggi Dr. Bontchev può essere trovato presso il Laboratorio Nazionale per l'Informatica Virologia presso l'Accademia Bulgara delle Scienze di Sofia. Oltre ad essere un vero maestro in materia di sicurezza informatica e di un contemporaneo di Dark Avenger, Dr. Bontchev è un grande interlocutore. Egli, inoltre, non possiede uno smartphone.

STF: Il tuo background professionale è abbastanza impressionante. Come sei diventato interessati a virus informatici specificamente?

Dr. Bontchev: Auto-replicanti costrutti di programmazione mi hanno sempre affascinato. Quando ho imparato a programmare in 1978, il mio programma molto prima moderatamente complessa (Voglio dire, qualcosa di più sofisticato di cose banali come risolvere equazioni di secondo grado) era un'implementazione di FORTRAN gioco di J.H.Conway di “Life”. È relativamente semplice simulazione di automi finiti bidimensionale su una griglia di celle quadrate, con ciascuna cella vuote o piene. Le cellule completi formano configurazioni, che si sviluppano nel tempo secondo un piuttosto semplice insieme di regole. Alcune delle configurazioni di base, come il “aliante”, replicarsi in diverse posizioni sulla griglia, simulando “movimento” attraverso la griglia.

Per inciso, la primissima versione del mio programma non se la cavano molto bene. Al tempo, Non sapevo nulla di come i computer lavorato e quali sono i loro limiti sono stati. Per me, il computer era solo una scatola nera in cui si inserisce un programma e da cui è venuto il risultato. Dal momento che ho voluto rilevare configurazioni con sviluppo ciclico, Ho fatto il mio programma di simulare una 100×100 griglia, ricordando ogni configurazione sopra 100 passaggi. La macchina che stava cercando di eseguire questo programma su era un clone russo di IBM System / 360 con pietoso (per gli standard contemporanei) 128 Kb di memoria, quindi il mio programma è stato interrotto a causa di un overflow di memoria.

Più tardi ho letto C. Il libro di Wetherel “Etudes per i programmatori”. Ho descritto diversi problemi di programmazione “hard” senza offrire alcuna soluzione per loro; la soluzione è stata lasciata come esercizio per il lettore. Uno di questi problemi è stato quello di scrivere un programma che non fa nulla, ma in ingresso genera una propria fonte. (Al giorno d'oggi tali programmi sono chiamati “cosa”.) Ho provato duro ma non sono riuscito a risolvere il problema, al momento.

Pochi anni dopo (nei primi anni del 1980) Ho letto un articolo su “Scientific American” di Martin Gardner (uno dei miei autori preferiti). E 'descritto il gioco per computer “Guerra core”, in cui due programmi, creato da due giocatori, e scritto in un linguaggio specializzato, avrebbe combattuto l'un l'altro su un computer simulato. Uno dei primi programmi di grande successo, il “Imp”, è stato un auto-replicatore, -overwriting rapidamente la memoria disponibile con copie di se stesso.

Nella fine degli anni '80 (Ero uno studente di informatica presso l'Università Tecnica di Sofia), Stavo facendo un lavoro di volontariato come consulente tecnico per l'unica rivista bulgara informatica, “Computer per te”. Un giorno (era dentro 1987, credo), mi hanno chiesto di aiutare a tradurre un articolo tratto dalla rivista “CHIP” tedesco. Il soggetto di questo articolo è stato virus informatici.

Non conoscevo il tedesco, al momento, ma non era quello il problema. L'articolo è stato già “tradotto” da un traduttore professionista - uno che conosceva bene il tedesco, ma che non ha avuto alcuna conoscenza di computer e termini relativi al computer, così molte delle espressioni sembrava piuttosto divertente. Per esempio, la parte dell'articolo che descrive il virus cervello (che cambia l'etichetta di volume del disco che infetta) è stato tradotto come il virus “cambiando la capacità del disco”. Termini come “hard disk” ("Disco" in tedesco) sono stati tradotti letteralmente “piatto hard” e così via.

Ho aiutato a ripulire la traduzione ma il soggetto mi ha davvero affascinato, così ho continuato a pensare a quali programmi auto-replicanti (cioè, virus) potrebbe fare. Dopo qualche riflessione, Sono giunto alla conclusione che non avrebbero mai potuto rappresentare una minaccia significativa, perché qualsiasi utente con un cervello avrebbe immediatamente notato che qualcosa non va. (Ragazzo, mi sbagliavo.) Ho anche scritto un articolo, spiegando questa conclusione di mine, e pubblicato nella rivista.

Quando il mio articolo è uscito di stampa alcuni mesi più tardi, due ragazzi sono venuti nell'ufficio del direttore e ci ha detto che avevano scoperto un virus informatico in loro compagnia. Avevano anche scritto un programma che potrebbe riparare i file infetti, eliminando il virus da loro - che hanno prontamente dimostrato a noi con un computer portatile che avevano portato con loro. (Tutto questo è stato davvero molto nuovo per noi al momento. La Bulgaria era ancora un paese socialista. Eppure, questi ragazzi avevano una società privata! Un computer portatile! Un virus! Ci siamo sentiti come vivere nel futuro.)

Sfortunatamente, si è scoperto che quando hanno manifestato il loro programma di pulizia, avevano anche tolto l'unica copia del virus che avevano lasciato - da quando avevano già ripulito i computer nella loro azienda. Ma ho voluto così tanto per esaminarlo! Sono andato con loro per la loro azienda, alla ricerca di un'altra copia. Non abbiamo trovato alcun. Noi facemmo, tuttavia, trovare un pezzo di carta nel cestino, contenente un dump esadecimale stampata di un piccolo programma infetto. Ho preso quel pezzo di carta a casa e con attenzione inserite le informazioni di byte per byte nel mio computer. L'ho fatto due volte, in modo da poter confrontare le due copie e trovare eventuali errori che ho potuto ho fatto quando si entra i byte. Infine ho avuto un virus di lavoro per esaminare!

Seppi poi che si trattava di una variante di un virus che oggi conosciamo con il nome di Vienna.648.A, il codice sorgente di cui era stato pubblicato in un libro tedesco da Ralf Burger. Ho smontato e analizzato e si è scoperto essere un programma abbastanza stupido. stavo cercando file COM (una sorta di file eseguibili) nella directory corrente e nelle directory elencate nella variabile PATH dell'ambiente. Una volta trovato un file, essa si sarebbe aggiungere alla fine di esso, e potrebbe modificare la prima 3 byte, la loro sostituzione con un'istruzione JMP al corpo del virus. I byte sovrascritti sarebbero salvati all'interno del corpo del virus, in modo che potessero essere ripristinati in fase di esecuzione - in modo che il programma infetto potrebbe funzionare. Con una probabilità di 1/5, il virus potrebbe danneggiare il file invece di infettare esso, sovrascrivendo il primo 5 byte con un'istruzione JMP all'indirizzo che ha causato il computer per riavviare.

Nel complesso, una cosa piuttosto stupida, e 648 byte sembrava come eccessivo per un compito così banale; Avrei potuto probabilmente in forma di un programma equivalente a metà quello spazio. Ma è stato il primo virus che avevo visto.

In seguito molti altri virus sono stati scoperti in Bulgaria. Cascata (rese le lettere della schermata di test discesa e pila sul fondo), Ping-pong (ha mostrato un puntino che rimbalza sullo schermo), e così via. Infine, Bulgari iniziato a scrivere virus, troppo. Uno di loro, utilizzando la maniglia The Dark Avenger, è diventato piuttosto famoso con le sue creazioni sofisticate e dannose. Ma questa è una storia per un'altra volta.

STF: Come si è evoluto software dannoso? Cosa è cambiato da anni '90 e dove pensi che è a capo di malware?

Dr. Bontchev: Originariamente, malware è stato scritto dai ragazzi immaturi che volevano mostrare al mondo quanto intelligente fossero. Di conseguenza, Il malware è stato per lo più virus (cioè, programmi auto-replicanti), perché si credeva che per fare un programma di auto-replicante è stato “duro”. In aggiunta, questi virus spesso contenevano vari trucchi di programmazione intelligente - Stealth, traforo, polimorfismo - così come gli effetti video simpatici (lettere cadere, rimbalzare puntini, animazioni, eccetera). Tristamente, questo è cambiato.

Al giorno d'oggi il malware è in gran parte prodotta da persone molto diverse. Il gruppo più numeroso è criminali professionisti. Non sono interessato a mostrare a tutto il mondo quanto intelligente sono - sono interessati solo a fare soldi. Questo ha avuto diversi effetti sul tipo di malware prodotte.

Per cominciare, al giorno d'oggi raramente vediamo virus. Il più delle volte si tratta di non-replicanti di malware. Ci sono due ragioni per questo. Primo, non replicante il malware è più facile da scrivere. I criminali che lo fanno sono in esecuzione un business - un business criminale, sì, ma un business comunque. Così, essi riguardano efficienza. I prodotti che è più facile da produrre con il minimo degli sforzi e delle spese. Secondo, programmi anti-virus più o meno riusciti a ottenere i virus sotto controllo. Non importa quanto velocemente il virus si diffonde, l'aggiornamento dei programmi anti-virus che rileverà si diffonderà ancora più veloce. Così, pandemie di virus informatici globale sono praticamente no-show in questi giorni. Sì, ci saranno ancora casi isolati con macchine obsolete che non utilizzano software anti-virus (o non aggiornarlo) - ma questi sono relativamente pochi e rari.

Non-replicanti di malware, d'altra parte - non sappiamo come affrontare in modo efficiente. Si tratta di un'arma one-shot. Con il tempo abbiamo, il popolo anti-virus, ottenere un campione, il malware avrebbe già eseguito, eseguita suo danno, e siamo improbabile vedere ancora esattamente la stessa di malware. Così, sì, possiamo aggiornare i nostri programmi e implementare il rilevamento di esso - ma non sarà molto utile; la prossima volta che qualche altro, leggermente differente malware utilizzare.

Così, dal punto di vista dei cattivi, il malware non-replicanti è molto più efficiente di virus - è sia più facile da produrre e più difficile da fermare, nel complesso (sebbene qualsiasi particolare nota variante è banale fermare).

L'altra novità riguarda il payload. Questi ragazzi non sono motivati a mostrare quanto sono intelligenti - sono motivati a fare soldi. Così, invece di payload simpatici e appariscente, malware ha al giorno d'oggi per lo più carichi utili finanziariamente orientati. l'invio di spam, mostrando annunci, rubare le password e numeri di carte di credito, crittografia dei dati dell'utente e tenendolo per il riscatto - quel genere di cose.

L'altro re dei produttori di malware che vediamo al giorno d'oggi (molto più raramente, tuttavia) sono le agenzie di spionaggio vari governative. Essi, troppo, Non si occupano in mostra come smart sono. Sono per lo più interessati a “ottenere il lavoro fatto”. Il “lavoro” è quasi sempre di spionaggio, con qualche rara eccezione, come il sabotaggio causata da Stuxnet. Parlando di Stuxnet, si tratta di un tipico esempio di minacce dal governo prodotta. È enorme, disordinato, componibile, ottiene il lavoro fatto. Non è stato scritto da un ragazzino intelligente nella cantina di sua madre - è stato assemblato da moduli che facevano parte di un quadro enorme, progettato neppure solo da diverse persone, ma da diverse squadre, la scrittura dalla specifica e non parlano tra di loro.

Come ho detto, questo cambiamento mi rende triste. Combattere i bambini intelligenti è stato divertente, come un gioco. Io sicuramente non mi piace la lotta alla mafia o di qualcun russo di guerra cibernetica.

STF: E per il futuro di ransomware, in particolar modo? Recentemente abbiamo analizzato il cosiddetto doxware. E 'intenzione di ottenere qualsiasi peggio di così?

Dr. Bontchev: Ransomware è davvero il futuro. E 'il modo più semplice per monetizzare il valore del computer infetto. Invece di rubare password e numeri di carta di credito e cercando di capire come fare soldi da loro, si vende direttamente all'utente quello che senza dubbio trovano prezioso - i propri dati. Attualmente stiamo assistendo a un sacco di ransomware “spazzatura” - ovviamente scritto da idioti ignoranti che non potrà mai ottenere il diritto di crittografia. Ma questo è temporaneo. Presto o tardi, la maggior parte dei cattivi sarà imparare a fare ransomware undecryptable. Finché esistono protocolli efficienti per il trasferimento di valore come Bitcoin, e fino a quando la maggior parte delle persone non regolarmente il backup dei propri dati, ransomware sarà un affarista di successo per i criminali.

Naturalmente, questo non significa che ogni Tom casuale, Dick o Harry può produrre ransomware di successo come Locky, per esempio. Ottenere la giusta crittografia è necessaria ma non sufficiente. È inoltre necessario l'infrastruttura adeguata (botnet, kit di exploit, eccetera) per distribuire il malware alle vittime.

Personalmente, Non credo che “doxing” ransomware è un grande affare. Mentre molte persone hanno dati privati che avrebbero pagato per evitare di vedere pubblicamente esposto, questo è di gran lunga non sempre il caso. La maggior parte delle persone non hanno dati molto sensibili sui loro computer. Ma tutte le persone hanno i dati sui loro computer che considerano prezioso. Così, minacciando di distruggere i dati (oi tasti con cui vengono cifrati) è molto più “stimolante” che minaccia di pubblicarlo. Almeno questa è la mia opinione - ma, Hey, Sono stato sbagliato prima. Il tempo lo dirà, come fa sempre.

A molto di più tendenza pericolosa sarebbe ransomware in esecuzione su alcuni dispositivi mission-critical - come dispositivi medici, controller industriali, etc.

STF: Considerando l'evoluzione del malware “professionalmente scritto”, credete che più i giovani devono essere incoraggiati a perseguire una carriera nella sicurezza delle informazioni?

Dr. Bontchev: Credo che i giovani dovrebbero perseguire ciò che trovano interessante e soddisfacente. Sarò contento se più di loro turno per il campo della sicurezza informatica - è un campo affascinante e c'è una grave carenza di specialisti in esso - ma sarebbe sbagliato per dirigere artificialmente gli interessi dei giovani in una direzione particolare. Certamente, rendere possibile per loro di imparare e di mettersi in gioco, se questo è ciò che trovano interessante. Ma non dire loro ciò che devono essere interessati a; far loro si trovano.

STF: La riservatezza dei dati è trasformata in una questione importante. C'è qualcosa che possiamo fare per proteggerci da entrambe le pratiche di raccolta dei dati legali e illegali?

Dr. Bontchev: Io non sono un esperto di questioni legali, così ho intenzione di saltare quella parte della domanda.

Per quanto riguarda la vita privata in generale, sì, le cose stanno davvero diventando fuori controllo. Ed è le grandi aziende che stanno causando la maggior parte dei problemi. Vorrei che ci fosse la possibilità di pagare per i vari Google, Facebook, etc. servizi con i soldi, invece di nostri dati personali.

C'è ben poco una persona può fare. Decisamente, utilizzare un blocco della pubblicità. Evitare i siti che non consentono di utilizzare un. Configurare Flash per giocare on-clic, invece di automaticamente (questo è fatto in modo diverso nei vari browser). Java Disabilita. Usa Disconnect, Privacy Badger, etc. Usa e getta indirizzi e-mail al momento della registrazione ai siti web (Mailinator e Spamgourmet sono molto buone per questo scopo).

Io uso NoScript, ma la maggior parte delle persone probabilmente non sarà in grado di vivere con essa - troppo molti siti sono completamente rotto e inutilizzabile se JavaScript è disabilitato. Vorrei poter consiglia di utilizzare Tor (è molto buona per proteggere la tua privacy), ma, purtroppo, CloudFlare rende la metà di Internet inutilizzabile via Tor. Evitare di installare “bundle di software”, o almeno usare qualcosa come Unchecky che rifiuta automaticamente il fascio crapware.

Capire che se si sta utilizzando un servizio web di posta elettronica come Gmail o Yahoo o Hotmail / Outlook, si sono essenzialmente rinunciare alla vostra privacy al provider e-mail. (Io uso il mio Yahoo! indirizzo di posta elettronica come indirizzo “pubblico” usa e getta - qualcosa che posso permettersi di dare alle persone che non conosco e di cui non mi interessa se finisce su una lista di spam.) Se si deve fare affidamento su un servizio di posta elettronica web, almeno usare qualcosa privacy-friendly come ProtonMail o Unseen.is.

Anche, se si utilizza uno smartphone (Io non), si dà un sacco di privacy. Non solo il vostro nome e la posizione; molte applicazioni di perdite tutti i tipi di dati che possono essere utilizzati per monitorare voi in un modo o nell'altro.

STF: Ora una domanda più pratica… Qual è il sistema automatizzato più efficace un utente può utilizzare per eseguire il backup dei file, se vogliono accedervi su base giornaliera?

Dr. Bontchev: Molto dipende dalle particolari esigenze dell'utente. Faccio backup mensili su un disco esterno (che mi collego solo durante il processo di backup / ripristino), e anche copiare le versioni relativamente finiti del mio lavoro (es, un programma o una carta) per unità USB esterne. Questo sarebbe chiaramente insufficiente per una società che non sarebbe sopravvissuto se perde una settimana vale la pena di dati dei clienti. Così, non c'è un'unica soluzione “più efficace” che avrebbe funzionato per tutti. Ci sono molti prodotti diversi con prezzi diversi e capacità differenti che sono adatti per diverse esigenze.

In particolare in relazione con ransomware, Vorrei raccomandare qualcosa che può fare la cosiddetta backup "Streaming". Questo è, solo il software di backup in grado di accedere al backup; il backup non è visibile come file sul file system del computer che viene eseguito il backup.

SensorsTechForum di “Chiedi agli esperti” Serie intervista

Se sei un esperto di sicurezza informatica e si desidera condividere la vostra esperienza con il nostro pubblico, inviare una e-mail a sostegno[a]sensorstechforum.com. Saremo lieti di conversare con voi qualsiasi cosa sicurezza informatica!