5つのセキュリティの脆弱性, JekyllBotと呼ばれる:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, およびCVE-2022-1059) AethonTUGスマート自律移動ロボットで修正されました. 幸運, 脆弱性は実際には悪用されていません.

JekyllBot:5 AethonTUGモバイルロボットの脆弱性

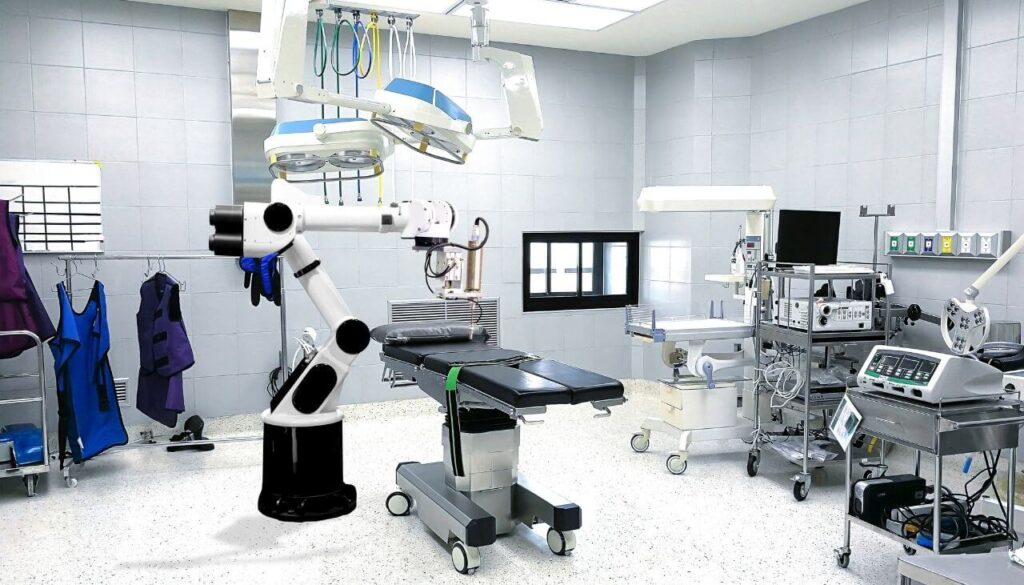

移動ロボットは、病院で医薬品や病院のメンテナンス用品を届けるために広く使用されています. また、簡単な肉体労働を実行することもできます. ロボット, でも, 一連の問題に対して脆弱であることが判明しました, リモコンを含む, これにより、脅威の攻撃者がユーザーの資格情報や医療記録にアクセスできるようになる可能性があります, 他の悪意のあるタスクの中で. 病院のロボットの脆弱性は、医療患者を脅かしています, 設備とスタッフ, 彼らは多くのデリケートな詳細を扱っているので, そして彼らの仕事を遂行するために動きの自由を要求する.

JekyllBot:5 脆弱性により、攻撃者は次の悪意のあるアクティビティのいずれかを実行する可能性があります:

- ロボットのカメラでリアルタイムの映像を見る;

- 患者の医療記録にアクセスする;

- 患者と病院の内部のビデオと写真を撮る;

- 患者のケアを妨害し、病院のエレベーターやドアロックシステムを妨害する;

- ロボットを制御してクラッシュさせます;

- 定期的なメンテナンスタスクを中断します;

- 混乱させる (または盗む) 患者の薬のロボット配信;

- ロボットのオンラインポータルで正当な管理ユーザーセッションを乗っ取り、ブラウザからマルウェアを注入します, 医療施設のITおよびセキュリティチームメンバーに対してさらにサイバー攻撃を実行します.

JekyllBot: 5 脆弱性: 技術的な説明 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, およびCVE-2022-1059)

CVE-2022-1066が評価されました 8.2 から 10 CVSSスケールで. この脆弱性は、認証チェックを実行するソフトウェアの機能を妨害します. 結果として, 認証されていない攻撃者は、管理者権限を持つ新しいユーザーを任意に追加し、既存のユーザーを削除または変更できます.

CVE-2022-26423, また評価 8.2 から 10 CVSSスケールで, 認証されていない脅威アクターがハッシュされたユーザー資格情報に自由にアクセスできるようにする可能性があります.

CVE-2022-1070の非常に重要な評価は 9.8 から 10 CVSSスケールで. この欠陥により、認証されていない攻撃者がTUG Home Base Server WebSocketに接続し、脆弱なロボットを制御できるようになります.

CVE-2022-27494, の評価で 7.6, XSSの脆弱性です. 公式の説明によると, 「フリート管理コンソールの「レポート」タブは、保存されたクロスサイトスクリプティングに対して脆弱です。 (XSS) 新しいレポートを作成または編集する際の攻撃。」

最後に, CVE-2022-1059, 再び 7.6 評価, 反映されたXSSの脆弱性です. すなわち, フリート管理コンソールのロードタブは、XSS攻撃を反映する傾向があります.

より技術的な詳細はで利用可能です レポート Cynerioの研究者によって編集された.

AethonTUGロボットの詳細

Aethon社はで設立されました 2001. 市場に最初のTUGロボットをリリースしました 2004. ロボットの主な使用例の1つは、病院向けです。, 薬の輸送など、一般的な医療関連のタスクを処理するようにプログラムされているため, 床の掃除, 食事トレーの収集, 他の同様のタスクの中で.

その他の最近明らかになった医学的脆弱性

3月 2022, いわゆる アクセス:7 脆弱性 報告された, さまざまな業界のさまざまなベンダーが使用するPTCのAxedaエージェントに影響を与える, 主にヘルスケアと金融. アクセス:7 欠陥により、リモートでコードが実行され、デバイスが完全に乗っ取られる可能性があります. また、ハッカーが機密データにアクセスしたり、公開されたデバイスの構成を変更したりできるようにする可能性もあります。.