Cinco vulnerabilidades de segurança, chamado JekyllBot:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, e CVE-2022-1059) foram fixados em robôs móveis autônomos inteligentes Aethon TUG. Felizmente, as vulnerabilidades não foram exploradas na natureza.

JekyllBotGenericName:5 Vulnerabilidades em robôs móveis Aethon TUG

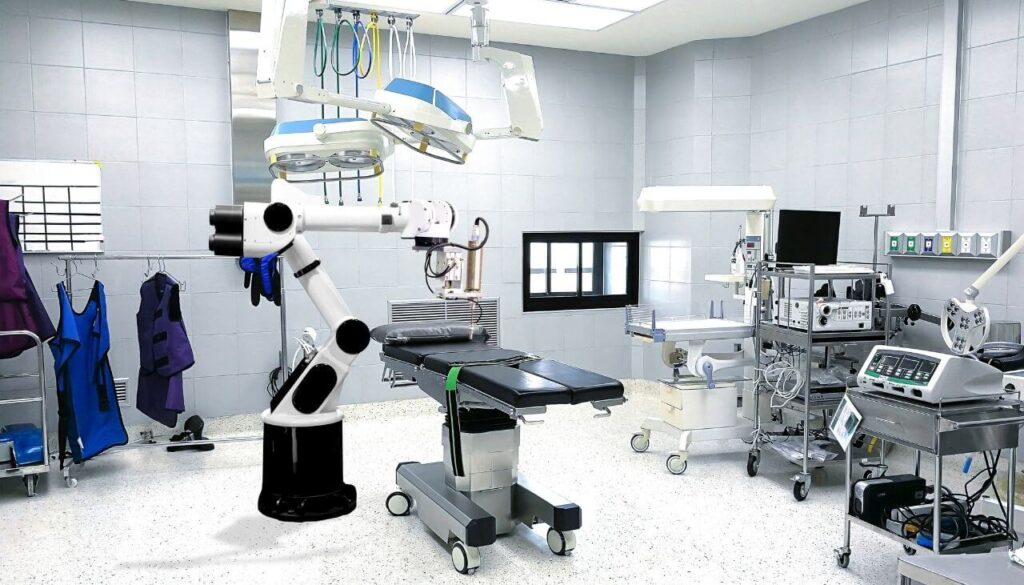

Os robôs móveis são amplamente utilizados em hospitais para entregar medicamentos e suprimentos de manutenção hospitalar. Eles também são capazes de executar tarefas simples de trabalho manual. Os robôs, Contudo, foram encontrados vulneráveis a uma série de problemas, incluindo controle remoto, que pode permitir que os agentes de ameaças acessem credenciais de usuários e registros médicos, entre outras tarefas maliciosas. Quaisquer vulnerabilidades em robôs hospitalares estão ameaçando pacientes médicos, equipamentos e equipe, como eles lidam com muitos detalhes sensíveis, e exigem liberdade de movimento para realizar seus trabalhos.

O JekyllBot:5 vulnerabilidades podem permitir que invasores executem qualquer uma das seguintes atividades maliciosas:

- Veja imagens em tempo real através da câmera do robô;

- Acesse os prontuários médicos do paciente;

- Faça vídeos e fotos de pacientes e do interior do hospital;

- Interferir no atendimento ao paciente e obstruir elevadores hospitalares e sistemas de travamento de portas;

- Assuma o controle do robô e derrube-o;

- Interrompa as tarefas de manutenção regulares;

- Perturbe (ou roubar) entrega robótica de medicamentos para pacientes;

- Sequestre sessões de usuários administrativos legítimos no portal online dos robôs para injetar malware por meio do navegador, e realizar novos ataques cibernéticos em membros da equipe de TI e segurança em instalações de saúde.

JekyllBotGenericName: 5 vulnerabilidades: Descrição técnica (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, e CVE-2022-1059)

CVE-2022-1066 foi classificado 8.2 fora de 10 na escala CVSS. A vulnerabilidade interfere na capacidade do software de realizar uma verificação de autorização. Como um resultado, um invasor não autenticado pode adicionar arbitrariamente novos usuários com privilégios administrativos e excluir ou modificar usuários existentes.

CVE-2022-26423, também avaliado 8.2 fora de 10 na escala CVSS, pode permitir que um agente de ameaças não autenticado acesse livremente credenciais de usuário com hash.

CVE-2022-1070 tem uma classificação altamente crítica de 9.8 fora de 10 na escala CVSS. A falha permite que um invasor não autenticado se conecte ao websocket do TUG Home Base Server e assuma o controle dos robôs vulneráveis.

CVE-2022-27494, com uma classificação de 7.6, é uma vulnerabilidade XSS. De acordo com a descrição oficial, “a guia “Relatórios” do Fleet Management Console é vulnerável a scripts entre sites armazenados (XSS) ataques ao criar ou editar novos relatórios.”

por fim, CVE-2022-1059, novamente com um 7.6 Avaliação, é uma vulnerabilidade XSS refletida. Mais especificamente, a guia de carregamento do Fleet Management Console é propensa a ataques XSS refletidos.

Mais detalhes técnicos estão disponíveis em o relatório compilado por pesquisadores da Cynerio.

Mais sobre Aethon TUG Robots

A empresa Aethon foi fundada em 2001. Lançou seu primeiro robô TUG no mercado em 2004. Um dos principais casos de uso dos robôs é para hospitais, como eles são programados para lidar com tarefas comuns relacionadas à saúde, como o transporte de medicamentos, limpeza de pisos, coletando bandejas de refeição, entre outras tarefas semelhantes.

Outras vulnerabilidades médicas reveladas recentemente

Em março 2022, o assim chamado Acesso:7 vulnerabilidades foi reportado, afetando o agente Axeda da PTC usado por vários fornecedores em uma variedade de indústrias, principalmente saúde e finanças. Acesso:7 falhas podem permitir a execução remota de código e controle total do dispositivo. Eles também podem permitir que hackers acessem dados confidenciais ou alterem as configurações de dispositivos expostos.