Cinco vulnerabilidades de seguridad, llamado JekyllBot:5 (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, y CVE-2022-1059) se arreglaron en los robots móviles autónomos inteligentes Aethon TUG. Afortunadamente, las vulnerabilidades no han sido explotadas en la naturaleza.

jekyllbot:5 Vulnerabilidades en los robots móviles Aethon TUG

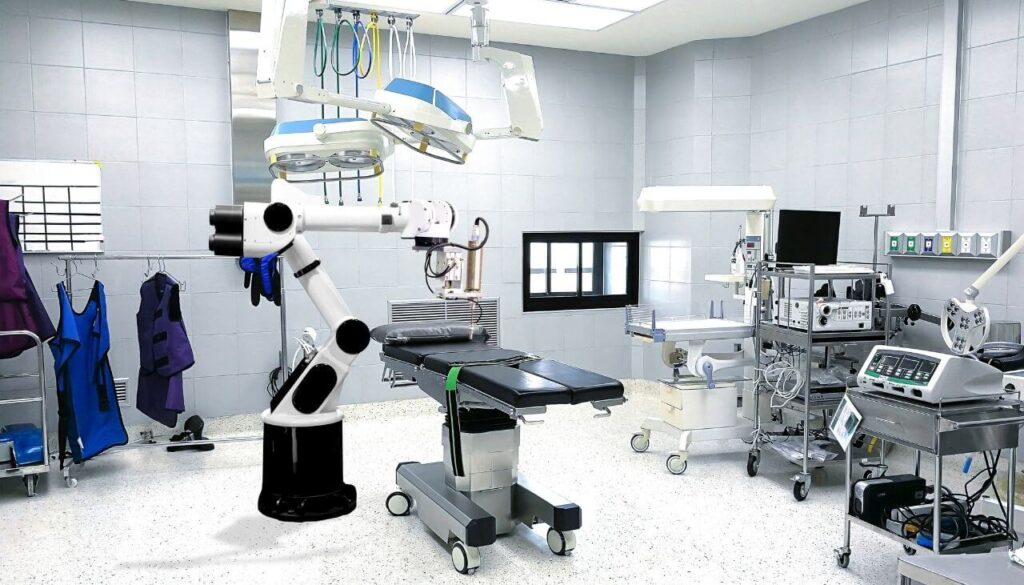

Los robots móviles se utilizan ampliamente en hospitales para entregar medicamentos y suministros de mantenimiento hospitalario.. También son capaces de ejecutar tareas manuales simples.. Los robots, sin embargo, fueron encontrados vulnerables a una serie de problemas, incluyendo control remoto, que podría permitir a los actores de amenazas acceder a las credenciales de los usuarios y los registros médicos, entre otras tareas maliciosas. Cualquier vulnerabilidad en los robots hospitalarios amenaza a los pacientes médicos, equipo y personal, ya que se ocupan de muchos detalles sensibles, y requieren libertad de movimiento para realizar sus trabajos.

El robot Jekyll:5 las vulnerabilidades podrían permitir a los atacantes realizar cualquiera de las siguientes actividades maliciosas:

- Ver imágenes en tiempo real a través de la cámara del robot;

- Acceder a las historias clínicas de los pacientes;

- Tome videos y fotografías de los pacientes y el interior del hospital.;

- Interferir con la atención del paciente y obstruir los ascensores del hospital y los sistemas de cierre de puertas.;

- Toma el control del robot y córtalo;

- Interrumpir las tareas regulares de mantenimiento;

- Interrumpir (o robar) entrega robotizada de medicamentos para pacientes;

- Secuestrar sesiones legítimas de usuarios administrativos en el portal en línea de los robots para inyectar malware a través de su navegador, y llevar a cabo más ataques cibernéticos contra los miembros del equipo de TI y seguridad en las instalaciones de atención médica.

jekyllbot: 5 Vulnerabilidades: Descripción técnica (CVE-2022-1066, CVE-2022-26423, CVE-2022-1070, CVE-2022-27494, y CVE-2022-1059)

CVE-2022-1066 ha sido calificado 8.2 de 10 en la escala CVSS. La vulnerabilidad interfiere con la capacidad del software para realizar una verificación de autorización. Como resultado, un atacante no autenticado puede agregar arbitrariamente nuevos usuarios con privilegios administrativos y eliminar o modificar usuarios existentes.

CVE-2022-26423, también clasificado 8.2 de 10 en la escala CVSS, podría permitir que un actor de amenazas no autenticado acceda libremente a las credenciales de usuario cifradas.

CVE-2022-1070 tiene una calificación altamente crítica de 9.8 de 10 en la escala CVSS. La falla permite que un atacante no autenticado se conecte al websocket de TUG Home Base Server y tome el control de los robots vulnerables..

CVE-2022-27494, con una calificación de 7.6, es una vulnerabilidad XSS. De acuerdo con la descripción oficial, "la pestaña "Informes" de la Consola de gestión de flotas es vulnerable a secuencias de comandos entre sitios almacenadas (XSS) ataques al crear o editar nuevos informes.”

Por último, CVE-2022-1059, de nuevo con un 7.6 clasificación, es una vulnerabilidad XSS reflejada. Más específicamente, la pestaña de carga de Fleet Management Console es propensa a ataques XSS reflejados.

Más detalles técnicos están disponibles en el informe compilado por investigadores de Cynerio.

Más información sobre los robots Aethon TUG

La empresa Aethon fue fundada en 2001. Lanzó su primer robot TUG al mercado en 2004. Uno de los principales casos de uso de los robots es para hospitales., ya que están programados para manejar tareas comunes relacionadas con la atención médica, como el transporte de medicamentos, limpieza de pisos, recoger bandejas de comida, entre otras tareas similares.

Otras vulnerabilidades médicas reveladas recientemente

En marzo 2022, la llamada Acceso:7 vulnerabilidades Fue reportado, que afecta al agente Axeda de PTC utilizado por varios proveedores en una variedad de industrias, sobre todo asistencia sanitaria y financiera. Acceso:7 las fallas podrían permitir la ejecución remota de código y la adquisición completa del dispositivo. También podrían permitir que los piratas informáticos accedan a datos confidenciales o cambien las configuraciones de los dispositivos expuestos..