Kali Linuxは、セキュリティテストで最も有名で広く使用されているLinuxディストリビューションの1つです。, デジタルフォレンジックと侵入テスト. それは非常に急速に人気が高まったため、今ではすべてのセキュリティ専門家の不可欠な部分として認識されています (とハッカー) ツールキット.

KaliLinuxは伝統に基づいています

Kali Linuxは、オープンソースオペレーティングシステムの大規模で有名なディストリビューションの1つであるDebian Gnu/Linuxに基づいています。. これは、セキュリティエンジニアを念頭に置いて明示的に構築されており、 600 侵入テスト用のパッケージ. ライブCDまたはUSBを使用して簡単に実行したり、仮想マシンで使用したりできます. 一部のセキュリティ専門家は、Kali Linuxの人気の高まりは、彼らが対抗する多数のアマチュア攻撃に関連している可能性があるとさえ推測しています。. ディストリビューションは初心者でも非常に使いやすく、アプリケーションの大規模なコレクションは、無法者がハッキングチュートリアルの広範なコレクションを作成するのに役立ちました.

Kali LinuxはDebianを起源としているため、ユーザーはAdvancedPackageToolを利用できます。 (APT) 専門家にさまざまなサードパーティのリポジトリを追加する機能を提供します. 管理者が独自のホストを設定できるようにします, ミラーとゲートウェイ、およびソフトウェアのインストールを管理する. APTは最も人気のあるシステムの1つであり、Ubuntuなどの他の人気のあるディストリビューションで使用されています.

ディストリビューションはさまざまなフレーバーでダウンロードできます–両方をサポートします 32 および64ビットコンピューティング, だけでなく、いくつかのARMプラットフォーム. これにより、RaspberryPiなどのボードコンピューターやその他の安価なプラットフォームで使用できるようになります。. 他のディストリビューションと同様に、Kali Linuxは、コンピューターのリソースやユーザーの好みに応じて、さまざまなグラフィック環境でダウンロードできます。.

KaliLinuxソフトウェアコレクション

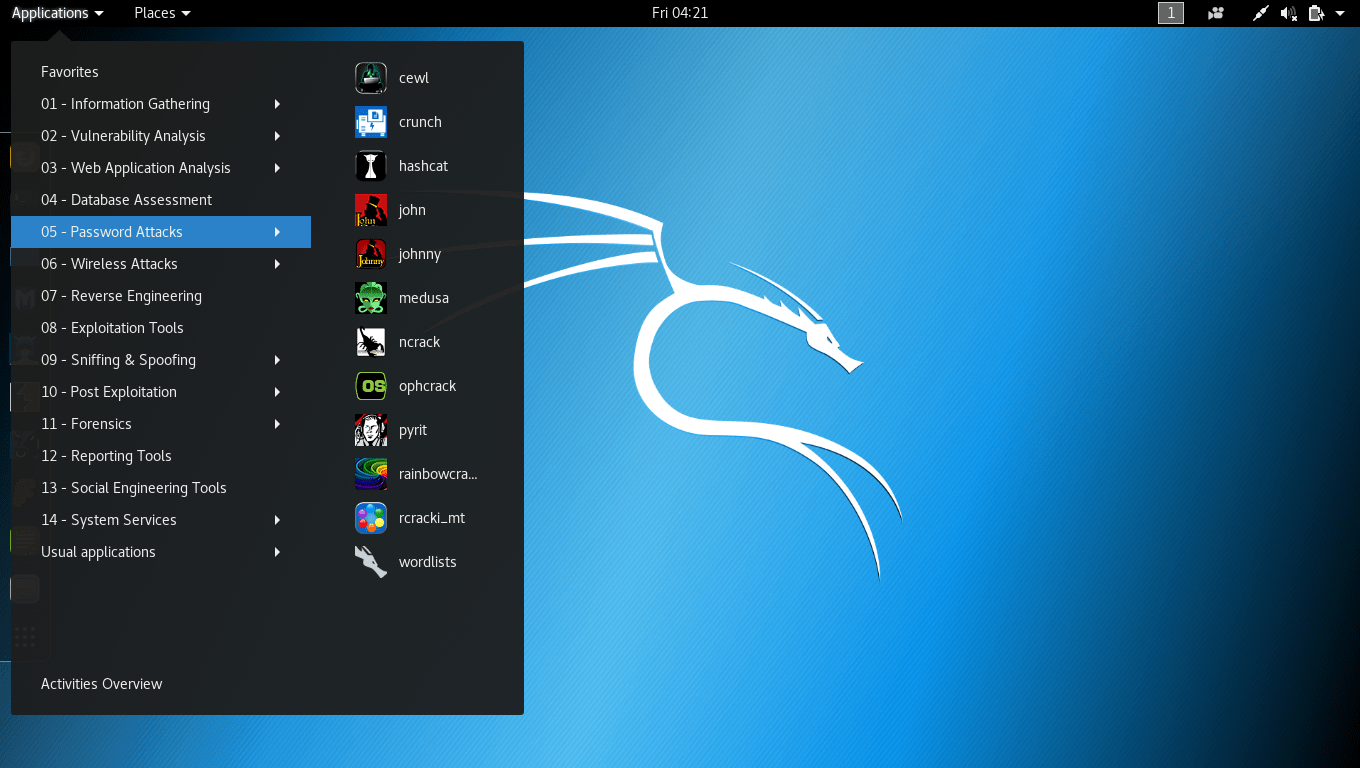

アプリケーションの豊富なリストと使いやすいメニュー構成により、セキュリティの専門家はアクションをすばやく簡単に実行できます。. Kali Linuxを使用すると、事実上すべての侵入テストとフォレンジックデータ収集タスクが可能になります. 一般的なケースシナリオには、次のものがあります:

- WI-Fiパスワードの解読 – Kali Linuxには、最も一般的な3つの暗号化方式を使用して保護されたWi-Fiパスワードにアクセスするための一般的なツールが含まれています: WEP, WPAとWPA2. これは、自動化されたツールによって、またはネットワークトラフィックを選択的にキャプチャし、ハンドシェイクとハッシュをクラックすることによって実行できます。.

- ネットワークトラフィック分析 –強力なネットワーク分析ツールの使用Kali Linuxを使用して、さまざまなネットワークインターフェイスを介したトラフィックを分析できます, 接続方法とプロトコル. どれでも “スニッフィング” (盗聴) どのサイトが訪問されているかについての情報を提供できます, フォームデータ, クッキー, パスワード, アカウントデータとファイル.

- 脆弱性テスト –コンピュータセキュリティの専門家とハッカーの両方が、利用可能な一連のツールを使用して、ターゲットに対してエクスプロイトを起動できます. これは、スクリプトまたはユーザーインターフェイスプログラムを起動することにより、自動化された方法で実行できます。. Kali Linuxには、最高のハッキングおよびサイバーセキュリティツールの1つと見なされている有名なMetasploitフレームワークが含まれています.

- 大量の電子メールスパムキャンペーン –統合されたKali Linuxツールを使用して、ウイルスや脆弱性の悪用を含む可能性のある悪意のある電子メールキャンペーンを作成および調整できます。. 犯罪者は、アプリケーションを使用して、含めるマルウェアを選択することにより、独自のペイロードを作成できます。, エクスプロイトの種類と動作フロー.

- Web攻撃 –ツールキットと収集された情報を使用して、侵入テスターはWebサイトに対して複雑で多様な攻撃を仕掛けることができます, サーバー、さらにはネットワーク. 目標によっては、ターゲットアドレスを指定するだけで一部の手順を自動化できる場合があります.

- フォレンジックデータ収集 – Kali Linuxでは、ローカルホストとネットワークホストの両方からの広範なデータ収集が可能です. デジタルフォレンジックの専門家は、ファイルの変更を詳細に追跡できます, コンピューターの相互作用. 暗号化されたファイルは、辞書攻撃を使用して回復できます, ブルートフォース攻撃またはその他の方法. Kali Linuxは、デジタルフォレンジックの専門家に特に適しています. ライブCDまたはUSBから起動すると、ユーザーは特別なものを入力できます “フォレンジック” ドライブをマウントしないモード (スワップパーティションも検出されました). それは彼らがコンピュータで働くことを可能にします, 完璧なバックアップを作成する (ターゲットドライブの書き込み操作に頼ることなく) データを調査します.

- システムの復元 –ディストリビューションは、ローカルコンピューターのセキュリティインシデントの診断と修正にも役立ちます. 組み込みのアプリケーションを使用すると、システム管理者はパスワードで保護されたドライブやその他の不適切に構成されたセキュリティ機能へのアクセスを復元できます.

- ストレステスト – Kali Linuxを使用して、ネットワークとサーバーのパフォーマンスとリソース使用量をテストできます. 特定の環境に合わせて微調整できるさまざまなタイプのアプリケーションが含まれています.

KaliLinuxはリマスターされたディストリビューション以上のものです

Kali Linuxの主な目標は侵入テストですが、セキュリティの専門家と犯罪者の両方の間で人気が高まっているという事実により、KaliLinuxは監視する重要なソフトウェアになっています。. 統計によると、これは最も人気のあるスタンドアロンのセキュリティに焦点を当てたGnu/Linuxディストリビューションです, 現在、18位にランクインしています DistrowatchWebサイト.

選択したカスタマイズバージョンをダウンロードする, コンピューターユーザーは、最も重要なエンドユーザーアプリケーションのいくつかを含む完全なデスクトップ環境を取得します. オペレーティングシステムは多くの専門家に好まれており、KaliLinuxに基づく専用のセキュリティチュートリアルとコースが専門機関や学術機関によって提供されています.

詳細については、 プロジェクトの公式ウェブサイト.

悪いことではない

KALIを学ぶ前に何を学ぶ必要があるかに基づいていると思いました. でも気にしないで