| 名前 | モーカー |

| タイプ | ねずみ (リモートアクセス型トロイの木馬), APT (Advanced Persistent Threat) |

| 簡単な説明 | RATには独自の機能があり、AVエンジンの検出をバイパスできます. |

| 症状 | 機密データの盗難, OSの脆弱性の悪用. |

| 配布方法 | まだ発見されていません. |

| 検出ツール | マルウェア除去ツールをダウンロードする, システムがトロイの木馬の影響を受けているかどうかを確認する. |

新しいユニークなRAT (リモートアクセス型トロイの木馬) およびAPT (Advanced Persistent Threat) enSiloの研究者によって発見されたばかりです. 悪意のある脅威, 吹き替えモーカー, これまでに観察されたことのない機能があります, によって完全に検出されないままになる可能性があります 65 VirusTotalでホストされているアンチウイルスプログラム.

技術に精通した読者がおそらく知っているように, enSilo リアルタイムを提供するサイバーセキュリティ会社です, ネットワークを標的とする脅威アクターに対する流出防止プラットフォーム. enSiloのサービスは悪意のあるアウトバウンド通信をブロックします, マシンが危険にさらされた後も従業員が作業を継続できるようにします. 大変興味深いことに, 同社は、クライアントの企業ネットワークの1つでRATを発見しました. 彼らの研究が示すように, RATは、企業ネットワーク内で秘密作戦を実行し、検出を回避するように設計されている可能性があります.

MokerRATの技術仕様

enSiloの研究者は、実行可能ファイルの説明にちなんでRATMokerに名前を付けました。. 悪意のある部分が採用した攻撃方法はまだ明確ではありません. これまでに知られていることは、RATが2段階でインストールされることです. 攻撃者は2段階のインストールを使用して、RATが検出されないようにします。.

初め, 「スポイト」コンポーネントが植えられています. このツールは、洗練された方法でマルウェアをドロップし、企業のセキュリティ対策をバイパスします.

それで, ドロッパーは、攻撃の2番目のコンポーネントである「ペイロード」のインストールに進みます。. インターネットまたは他のローカルソースからダウンロードされます. 通常, ペイロードには、ネットワークを危険にさらす悪意のあるコードが含まれています.

2つの段階を実行に移すことに加えて, Mokerマルウェアは、Windowsオペレーティングシステムの設計上の脆弱性を悪用するように設計されています:

- MokerはOSのプロセスを利用できます.

- MokerはUAC機能を回避できます.

- Mokerは自分自身にシステムレベルの特権を与えることができます.

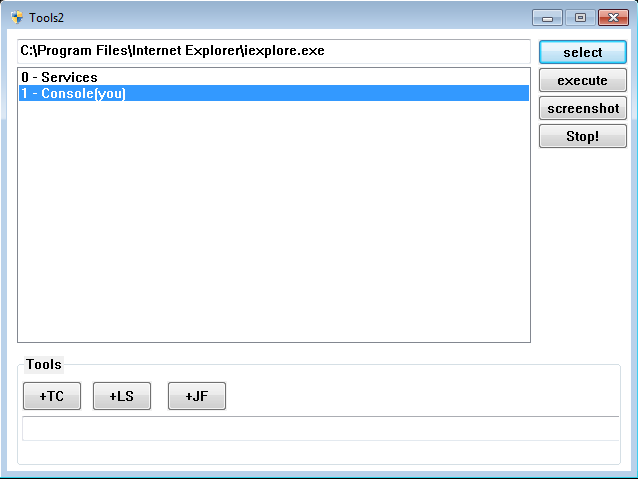

2段階の浸透とペイロードの後, そしてOSの欠陥を利用する, モーカーがコマンドに連絡する & 制御サーバー. enSiloの研究者によると, サーバーはモンテネグロまでさかのぼります. でも, サーバーの場所は、必ずしも攻撃者の国籍に適用されるとは限りません.

Mokerの興味深い点は、作成者がMokerを制御できることです。, インターネットアクセスが制限されている場合でも. 企業ネットワークが外部通信を許可しない場合でも, Mokerは、ローカル制御システムのおかげで攻撃を続行します. これにより、ハッカーはローカルネットワークからツールを監視および制御できます。. ハッキングチームが標的となる会社に侵入したメンバーを持っている可能性もあります.

画像ソース: blog.enSilo.com

モーカーが作成された理由?

通常, RATは、システムに侵入して貴重な情報を盗むことを目的として設計されています. その意味で, あらゆる種類の企業データがMokerによって危険にさらされる可能性があります. データの盗難は別として, Mokerは、次のいずれかまたはすべてを実行するために使用できます:

- 新しいユーザーアカウントを作成し、中断することなくそのアカウントから操作します.

- セキュリティ設定を変更する.

- データとファイルを変更する.

- キーロガーを使用する, スクリーンショットを撮る.

- Cにデータを転送する&Cサーバー.

- AVソフトウェアによるリバースエンジニアリングを欺く.

によって指摘されたように SoftPedia, 企業ネットワークは常に警戒する必要があります, Mokerは一般的なセキュリティデバッグツールを回避できるため, 仮想マシン, サンドボックス環境, およびAVプログラム.

RATやマルウェアから保護するにはどうすればよいですか??

会社の従業員と通常のユーザーの両方が、悪意のあるオンラインの脅威の危険性について自分自身を教育する必要があります. 最新のマルウェアは非常に高度であり、AV検出をバイパスできますが, セキュリティの専門家は、マルウェア対策プログラムのサポートについて引き続きアドバイスしています. ユーザーと従業員は、セキュリティを向上させるために次のヒントを参照することもできます:

- 追加のファイアウォール保護を使用してください. 2番目のファイアウォールをダウンロードする (お気に入り ZoneAlarm, 例えば) 潜在的な侵入に対する優れたソリューションです.

- プログラムがコンピュータ上で読み書きするものに対する管理権限が少ないことを確認してください. 開始する前に、管理者アクセスを促すメッセージを表示する.

- より強力なパスワードを使用する. より強力なパスワード (できれば言葉ではないもの) いくつかの方法で割るのは難しい, 関連する単語を含むパスリストが含まれているため、ブルートフォーシングを含む.

- 自動再生をオフにする. これにより、すぐに挿入されるUSBスティックやその他の外部メモリキャリア上の悪意のある実行可能ファイルからコンピュータを保護します.

- ファイル共有を無効にする–感染した場合にのみ脅威を制限するために、パスワードで保護するためにコンピューター間でファイル共有が必要な場合に推奨されます.

- リモートサービスをオフにします。これは、大規模な損害を引き起こす可能性があるため、ビジネスネットワークに壊滅的な打撃を与える可能性があります。.

- 外部であり、Windowsクリティカルではなく、ハッカーによって悪用されているサービスまたはプロセスを見つけた場合 (FlashPlayerのように) エクスプロイトを修正するアップデートがあるまで無効にします.

- ソフトウェアとOSの重要なセキュリティパッチを常に更新してください.

- 電子メールを含む疑わしい添付ファイルをブロックして削除するようにメールサーバーを構成します.

- ネットワークに侵入先のコンピュータがある場合, 電源を切り、ネットワークから手動で切断して、すぐに隔離してください。.

- 疑わしい添付ファイルを開かないように、ネットワーク上のすべてのユーザーを教育するようにしてください, それらに例を示す.

- コンピュータにダウンロードされたすべてのファイルをスキャンするウイルススキャン拡張機能をブラウザに採用します.

- 不要なワイヤレスサービスをオフにします, 赤外線ポートやBluetoothなど–ハッカーはそれらを使用してデバイスを悪用するのが大好きです. Bluetoothを使用する場合, 許可されていないデバイスをすべて監視し、それらとペアリングして拒否し、疑わしいデバイスを調査するように促します。.

- コンピュータにダウンロードされたすべてのファイルをスキャンするウイルススキャン拡張機能をブラウザに採用します.

- 強力なマルウェア対策ソリューションを採用して、将来の脅威から自動的に身を守ります.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法