記事のピンポイント:

-

*トロイの木馬の種類は何ですか?

*トロイの木馬によって危険にさらされているのは誰か?

*過去数年間で最も注目すべきトロイの木馬攻撃は何ですか?

*どのように注目を集める, マルウェアのコレクション攻撃が発生します?

トロイの木馬とは何ですか?どのように機能しますか?

トロイの木馬は、受容的でステルスです, また、ネットワークの脆弱性を悪用して機密情報を収集するために展開されることがよくあります。. トロイの木馬はインテリジェンススティーラーとして機能し、高度なサイバースパイプラットフォームに参加できます. マルウェアのコレクションタイプの攻撃について話すとき, トロイの木馬はコンピュータワームと連携します, ウイルス, エクスプロイトキット. それは、エクスプロイトの目的と最終目標にのみ依存します.

マルウェアは頻繁に民間組織や公開企業を攻撃します, しかし、それは一般的なユーザーにも当てはまります. 大企業がサイバー犯罪者の標的にされている場合, バックドア型トロイの木馬は、エクスプロイトキットを介してシステムにドロップされる可能性があります, ルートキットを使用して、悪用を隠すことができます.

ランダムなコンピューターが攻撃された場合, トロイの木馬ドロッパーとトロイの木馬ダウンローダーは、広告でサポートされているソフトウェアや望ましくない可能性のあるプログラムと一緒に使用される場合があります, およびその他の悪意のある部分. でも, トロイの木馬-身代金攻撃はユーザーの間でも非常に人気があります. 実際のところ, ランサムウェアは、おそらく最も頻繁に発生するマルウェアの1つです。 2015.

あなたがそれについて考えるとき, コンピューティング, トロイの木馬は本物です. 彼らはちょうどシェイプシフターのようなものです, 悪用への渇望を満たすことを熱望している.

そう, トロイの木馬はいくつありますか?

最も一般的なトロイの木馬の種類とそれらが関与する攻撃をリストしました. みてみましょう.

バックドア/RAT (リモートアクセス型トロイの木馬)

その名前がそれを与えるように, バックドア型トロイの木馬, またはRAT, 感染したPC/ネットワークへのリモートアクセスを提供するために使用されます. バックドアのおかげで, サイバー犯罪者は、いつエクスプロイトを開始するかを決定できます, 攻撃でどのような悪意のある活動が行われるか. バックドアを使用してデータを送受信できます, 打ち上げ操作, 情報を表示するか、PCを再起動します. この特定のトロイの木馬タイプの最悪のシナリオは、PCがボットネットまたはゾンビネットワークのサイレント参加者になる場合です。.

RAT攻撃は通常、フィッシングおよびソーシャルエンジニアリングスキームによって開始されます. ほとんどは、悪意のあるペイロードの後の段階でターゲットシステムにドロップされる、密集したバイナリに隠されています.

バックドアの例:

エクスプロイト

エクスプロイト, またはエクスプロイトキット, ネットワークの脆弱性を特定し、それを利用するように設計されています. 時間があった, の 2012, 悪名高いロシアのBlackHoleエクスプロイトキットが最も一般的なオンライン脅威と呼ばれたとき. ブラウザや広く使用されているプラグインの脆弱性を標的にするように設計されています.

その他の注目すべきエクスプロイト:

アングラーエクスプロットキット, エクスプロイト:HTML / Axpergle.N

ルートキット

ウィキペディアによると, 最初の悪意のあるルートキットは'設計されました’ WindowsNTオペレーティングシステムの場合. で作成されました 1999 それはNTRootkitと呼ばれるトロイの木馬でした. 定義により, ルートキットは、特定のオブジェクトやアクティビティを隠す必要がある場合に使用されます. ルートキットは、企業に対するハッキング攻撃でよく使用されます. マルウェアが検出されるのを防ぐ能力があるため, ルートキットは洗練された場所で行われます, マルチレベルのマルウェア攻撃.

悪意のあるコードルートキットの例:

ランサムウェア型トロイの木馬

トロイの木馬の身代金は、侵入したPC上のデータを変更することができます. 結果として, 侵害されたマシンは正常に動作しません, または、個々のファイルにアクセスできなくなる可能性があります. ランサムウェア攻撃の典型的な例, 暗号化されたデータへのアクセスは、身代金がビットコインまたは他の形式のオンライン通貨で支払われた後にのみ可能になります. ランサムウェアは、最も普及している金銭を盗む攻撃と呼ばれています 2014 と 2015.

最新の身代金トロイの木馬:

バンキング型トロイの木馬

トロイの木馬バンカーとも呼ばれます, このタイプのマルウェアは、銀行口座情報とお金を標的にします.

トロイの木馬バンカーをシステムにドロップすることは、効率的な方法の1つです。 オンラインで簡単にお金 2015. 一般ユーザーの間でバンキング型トロイの木馬が大量に出現していることを確認しました. あなたが集中的なオンライン買い物客なら, システムとブラウザの保護を優先する必要があります.

回避するためのバンキング型トロイの木馬:

トロイの木馬-DDoSおよびDoS

サービス拒否攻撃は毎日発生しない可能性があります, しかし、一度彼らは, 結果はきれいではありません. 簡単に説明します, DoS攻撃とは、1台のコンピューターに影響を与えたり、ユーザーがコンピューターネットワークを利用できないようにする試みです。. 「拒否」は一時的または無期限の場合があります. インターネットに接続されているホストのサービスを一時停止することもできます. 分散型サービス拒否 (DDoS) 攻撃が一意のIPアドレスの複数のソースを使用する場合です.

これらの攻撃が、トップレベルのWebサーバーでホストされているWebサイトやサービスを標的にすることが多いのは当然のことです。, 銀行など. でも, 活動家や政治的理由に基づいて開始されたDoS攻撃の事例があります, または復讐さえ.

トロイの木馬ダウンローダー

それらは一般ユーザーの間で非常に一般的です. ハッカーはそれらを使用して、PCにマルウェアの最新バージョンをダウンロードしてインストールします. システムがトロイの木馬ダウンローダーによって侵害された場合, アドウェアやPUPが殺到する可能性があります. ダウンローダーは、他の種類のトロイの木馬ほど洗練されていない可能性があります, しかし、彼らはあなたを不安にさせるのに十分な問題を引き起こします.

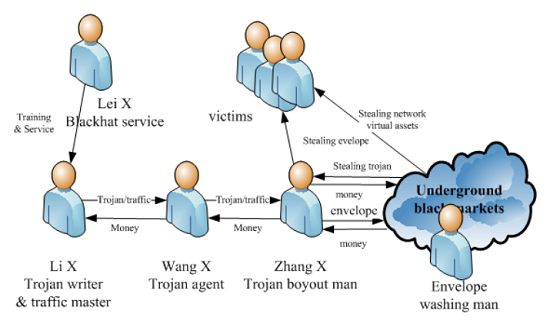

画像の説明: 中国のトロイの木馬ImageSource: トレンドマイクロ

最近検出されたトロイの木馬ダウンローダーは TrojanDownloader:AutoIt / Fadef

トロイの木馬ドロッパー

ドロッパーはダウンローダーよりも少し洗練されているようです. 初め, それらは他のトロイの木馬やウイルスをインストールするために展開されます. また, システム上のマルウェアの検出を防ぐことができます. さらに, すべてのAVソリューションがトロイの木馬ドロッパーのすべてのコンポーネントをスキャンできるわけではありません. そのようなトロイの木馬を見つけたら, より多くのマルウェアがインストールされていることを確認してください.

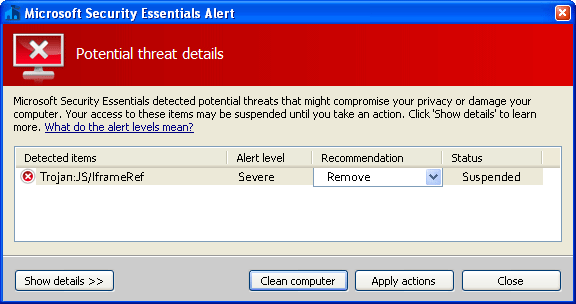

FakeAVトロイの木馬

トロイの木馬-FakeAVがAVプログラムによって検出される可能性があります. AVソリューションが異なれば、そのようなトロイの木馬の検出名も異なります。. FakeAVトロイの木馬は、マルウェア対策プログラムの活動をシミュレートし、あなたから金銭を強要します. おなじみのように聞こえます? 不正なセキュリティソフトウェアはかなり前から存在しています. ウイルスに関する偽のシステムアラートを生成します, しかし、それは信頼されるべきではありません. システムでそのような存在を検出した場合, 必ずプロのAVソフトウェアを介して削除してください.

IMトロイの木馬

このような悪意のあるプログラムは、Skypeなどのインスタントメッセージプログラムのログイン資格情報とパスワードを狙います。, AOL IM, ICQ, およびMSN. 取得したら, サイバー犯罪者は、侵入的なスパムリンクキャンペーンを開始し、マルウェアを連絡先にドロップしようとする可能性があります.

GameThiefトロイの木馬

この特定のトロイの木馬検出は、アクティブなゲーマーを対象とし、ユーザーの資格情報を取得しようとします. トロイの木馬-GameThiefは一般的な脅威ではないかもしれませんが、ゲーマーにとっては悪夢です.

SMSトロイの木馬 (モバイルの脅威)

トロイの木馬-SMSは被害者に多額の費用をかけます–侵害されたモバイルデバイスからプレミアムレートの電話番号に技術メッセージを送信するように設計されています. 21世紀にお金を盗むためのもう1つのいたずらな方法, ではない?

スパイ型トロイの木馬

トロイの木馬スパイの検出は、あなたが現在スパイされていることを通知するのに役立つはずです. スパイマルウェアは、多くの場合、被害者のパスワードとキーボードストロークをキャプチャするためにキーロガー技術を採用しています. また、スクリーンショットを撮り、PCで現在実行中のアプリケーションを取得することもできます.

メール検索トロイの木馬

ATrojan-Mailfinder AV検出は、トロイの木馬がPCから電子メールアドレスを積極的に収集していることを意味します. メールアドレスを取得したら, スパムメールキャンペーンで使用できます.

私たちがリストしたトロイの木馬のいくつかは、1回の攻撃に組み合わされる可能性があります. 例えば, トロイの木馬ドロッパーは、いくつかの異なるトロイの木馬をシステムにドロップする可能性があります, サイバー犯罪者が後を追っている情報に応じて. 企業に対する高度なハッキング攻撃について話すとき, 氏に提示されたものなど. ロボットの最初のシーズン, 物事はもう少し複雑になります…

近年のトップトロイの木馬攻撃

サイバー犯罪者は、一般的なユーザーや事業主からお金を盗むためにトロイの木馬を使用することがよくあります. したがって, RAT, またはリモートアクセス型トロイの木馬攻撃, で最も再発する攻撃の1つです 2015. セキュリティ調査によると, 少なくとも 21.5 百万人のアメリカ人が、OPMの身元調査データベースへの2回目の違反で、社会保障番号やその他の機密情報を盗まれました。. 攻撃は、OPMディレクターが辞表で与えたほどの規模です。. 悪意のある攻撃の背後にあると思われるのはSakulaRATです.

SakulaマルウェアファミリーとRAT

サクラ, SakurelおよびVIPERとしても知られています, よく知られているマルウェアファミリーです. マルウェアは11月に書き戻されましたが 2012, 最近復活し、ハック攻撃に参加しました 2015.

Sakulaは、攻撃者がコマンドを実行し、追加のコンポーネントをダウンロードして実行できるように設計されています. コマンドアンドコントロールにHTTPGETおよびPOST通信を使用します. ネットワーク通信は特定のものに困惑しています, シングルバイトXORエンコーディング.

CTUの研究者は、戦略的なウェブ侵害で配信されているSakulaのコピーを観察した。 (SWC) 単一の脆弱性を悪用した – CVE-2014-0322. 後者はInternetExplorerのゼロデイ脆弱性でした. この特定の攻撃中, Sakulaバリアントのサブセットは、デジタル署名されているため、, セキュリティ管理を迂回する可能性があります.

Agent.BTZ/ComRat別名. ウロボロス–ラットの王

Agent.BTZは、オンラインの世界で見られたワーム機能を備えた最も悪質なRATの1つであると考えられています. 多くの独立したセキュリティ研究者によると, RATは、ロシア政府がICSヨーロッパネットワークを対象に開発したものです。. Agent.BTZはフィッシングを介して拡散しています. 高度な暗号化メカニズムを使用して、分析から自身を保護することが知られています. システムにドロップしたら, 完全な管理権限を付与し、抽出された機密データをコマンドに送り返します & 制御サーバー. 要するに, RATは、高度なアンチアナリシスおよびフォレンジック手法を使用します.

Agent.btzはで最初に導入されました 2007. それは米軍ネットワークに感染するために採用されたからです, それは世界中のマスメディアによって広く報道されました. ウロボロスに対する保護は、バックショットヤンキー作戦と呼ばれていました, そしてそれは米国サイバーコマンドの設立につながりました.

感染したUSBフラッシュドライブが中東基地の国防総省施設の駐車場に残されたときにすべてが始まりました. USBに悪意のあるコードが含まれていました. それは、米国中央軍に接続されたラップトップのUSBポートに入れられました.

SecureListによってコンパイルされたデータによると, Agent.btzが検出されました 13.832 での時間 107 世界中の国々… 2013.

自問するのは論理的です…

トロイの木馬の攻撃から保護するにはどうすればよいですか? セキュリティのヒント

トロイの木馬に対するセキュリティのピンポイントは次のとおりです。:

- 信頼性の高いマルウェア対策プログラムを使用する.

- 安全なISPを使用する (インターネットサービスプロバイダ).

- Windowsの自動更新を有効にする.

- メールの添付ファイルを賢くする.

- p2pファイル共有に注意してください.

- ゼロデイエクスプロイトを回避するために、ブラウザを頻繁に更新してください.

- 安全でないブラウジングを避ける.

- ファイルを定期的にバックアップする.

- Windowsファイアウォールを有効にする.

今, システムが完璧に動作していることを確認します, 信頼できるウイルス対策ソフトウェアを介してスキャンできます. そして覚えておいてください–サイバー犯罪者はしばしば人々を標的にします. 最も洗練されたハッキング攻撃でさえ、単純なフィッシング詐欺から始まります.