Article Repère:

-

*Quels sont les types de chevaux de Troie?

*Qui est mis en danger par les chevaux de Troie?

*Quelles sont les attaques de Troie les plus notables dans les dernières années?

*Comment faire de haut profil, attaques collection-de-malware se produisent?

Qu'est-ce qu'un cheval de Troie et Comment ça marche?

Les chevaux de Troie sont inchoatif et furtive, et ils sont souvent déployés pour exploiter les vulnérabilités du réseau et de récolter des informations sensibles. Les chevaux de Troie peuvent agir comme des voleurs de renseignement et de prendre part à des plates-formes de cyber-espionnage sophistiqués. Lorsque nous parlons de la collecte-de-malware type d'attaques, Chevaux de Troie travailler ensemble avec des vers informatiques, virus, et d'exploiter les kits. Il dépend uniquement sur le but de l'exploit et la cible de fin.

Malware attaque fréquemment des organisations privées et des entreprises publiques, mais il le fait avec les utilisateurs communs. Si une grande entreprise et riche est visé par les cybercriminels, un cheval de Troie de porte dérobée peut être déposé sur le système via un kit exploiter, et un rootkit peut être utilisé pour dissimuler l'exploitation.

Si les ordinateurs sont attaqués au hasard, Gouttes de Troie et chevaux de Troie téléchargeurs peuvent être utilisés conjointement avec le logiciel ad-supported et les programmes potentiellement indésirables, et d'autres morceaux malveillants. Cependant, Attaques de Trojan-Ransom sont très populaires parmi les utilisateurs ainsi. En réalité, Ransomware est probablement la seule plus reproduise morceau de malware 2015.

Quand vous pensez à ce sujet, dans le calcul, Chevaux de Troie sont la vraie affaire. Ils sont comme des métamorphes, désireux de satisfaire la faim pour exploiter.

Si, combien de chevaux de Troie sont là?

Nous avons énuméré les types de Troie les plus courantes et les attaques qu'ils prendre part à. Jetons un oeil.

Backdoors / rats (Chevaux de Troie d'accès à distance)

Comme son nom le trahit, un cheval de Troie de porte dérobée, ou un RAT, est utilisé pour donner accès à distance au PC infecté / réseau. Merci à backdoors, les cyber-criminels obtiennent de décider quand commencer l'exploit, et quelles activités malveillants aura lieu à l'attaque. Backdoors peuvent être utilisés pour envoyer et recevoir des données, les opérations de lancement, afficher des informations ou redémarrer le PC. Le pire des cas avec ce type cheval de Troie est notamment si le PC devient un participant silencieux dans un réseau botnet ou zombie.

RAT attaques sont généralement initiés par phishing et les programmes d'ingénierie sociale. La plupart sont dissimulés dans les binaires fortement emballés qui sont abandonnés sur les systèmes ciblés dans les étapes ultérieures de la charge utile malveillante.

Des exemples de portes dérobées:

Les exploits

Les exploits, ou exploiter kits, sont conçus pour localiser une vulnérabilité du réseau et profiter. Il fût un temps, à 2012, quand l'infâme russe Exploit Blackhole kit a été surnommé la menace la plus répandue en ligne. Il a été conçu pour cibler les vulnérabilités dans les navigateurs et les plug-ins largement utilisés.

Autres exploits notables:

Angler Kit Explot, Exploit:HTML / Axpergle.N

Rootkits

Selon Wikipedia, le premier rootkit malveillant a été «conçu’ pour le système d'exploitation Windows NT. Il a été créé en 1999 et il était un cheval de Troie appelé NTRootkit. Par définition, un rootkit sera employé lorsque certains objets et les activités doivent être dissimulé. Les rootkits sont souvent utilisés dans les attaques de piratage sur les sociétés. En raison de leur capacité à empêcher les logiciels malveillants d'être détecté, rootkits ont lieu dans sophistiquée, attaques de logiciels malveillants multi-niveaux.

Des exemples de rootkits de codes malveillants:

Ransomware chevaux de Troie

Les rançons de Troie sont capables de modifier des données sur le PC, ils ont infiltré. Par conséquent, la machine compromise ne fonctionne pas comme il se doit, ou des fichiers individuels peuvent ne pas être accessibles plus longtemps. Comme typique attaques Ransomware, l'accès aux données chiffrées est possible qu'après une rançon est payée en bitcoins ou autre forme de devises en ligne. Ransomware est surnommé l'attaque de l'argent volé plus répandue de 2014 et 2015.

Derniers Ransom chevaux de Troie:

Chevaux de Troie bancaires

Aussi connu sous le nom des banquiers de Troie, ce type de malware ciblera vos informations et de l'argent de compte bancaire.

Abandon de Troie des banquiers sur le système est l'un des moyens efficaces pour faire l'argent facile en ligne 2015. Nous avons observé une grande émergence de chevaux de Troie bancaires parmi les utilisateurs communs. Si vous êtes un acheteur en ligne intensive, protection de votre système et le navigateur doit être une priorité.

Chevaux de Troie bancaires de rester loin de:

Trojan-DDoS et DoS

Les attaques par déni de service peuvent ne pas se produire tous les jours, mais une fois qu'ils font, les conséquences ne sont pas assez. Peu décrit, une attaque DoS est la tentative d'influer sur un seul ordinateur ou faire un réseau indisponible pour ses utilisateurs d'ordinateur. Les «dénis» peut être temporaire ou indéfinie. Ils pourraient même suspendre les services d'un hôte connecté à Internet. Un déni de service distribué (DDoS) est quand l'attaque utilise plusieurs sources d'adresses IP uniques.

Il est pas une surprise que ces attaques visent souvent les sites Web et les services hébergés sur des serveurs Web de haut niveau, tels que les banques. Cependant, Il ya des cas de DoS attaques lancées sur la base de l'activisme et des raisons politiques, ou même de vengeance.

Chevaux de Troie téléchargeurs

Ils sont assez fréquent chez les utilisateurs ordinaires. Les pirates utilisent pour télécharger et installer les dernières versions de logiciels malveillants sur le PC. Si votre système est compromise par un Trojan-Downloader, vous pouvez vous retrouver inondé de logiciels publicitaires et programmes potentiellement indésirables. Téléchargeurs peuvent ne pas être aussi sophistiqué que les autres types de chevaux de Troie, mais ils causent assez de mal à vous rendre anxieux.

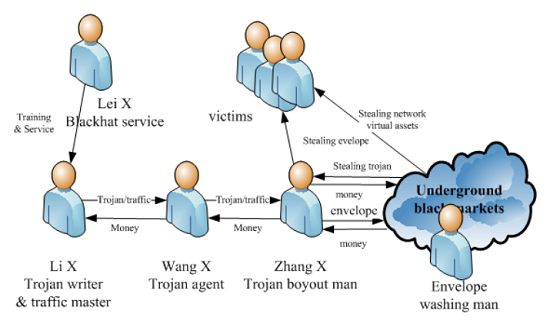

Description de l'image: Chevaux de Troie chinois ImageSource: TrendMicro

Un Trojan-Downloader qui a été récemment détectée est Trojan-Downloader:AutoIt / Fadef

Gouttes de Troie

Compte-gouttes semblent être un peu plus raffiné que téléchargeurs. Première, ils sont déployés pour installer d'autres chevaux de Troie et les virus. Aussi, ils peuvent empêcher la détection de logiciels malveillants sur le système. En outre, toutes les solutions ne AV pourront analyser tous les composants d'un Trojan Dropper. Si vous repérez un tel cheval de Troie, être sûr que vous avez plus de logiciels malveillants installés.

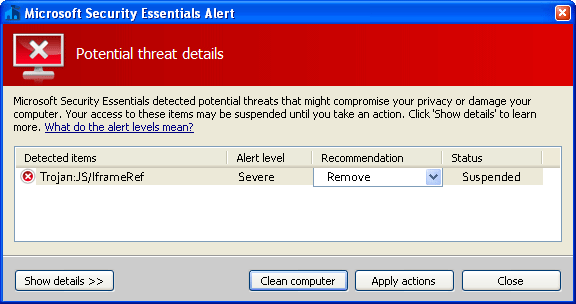

Les chevaux de Troie de FakeAV

Trojan-FakeAV peut être détecté par votre programme AV. Solutions AV différentes ont des noms différents de détection de ces chevaux de Troie. FakeAV Trojans simuler l'activité d'un programme anti-malware et la volonté de vous extorquer de l'argent. Sonne familier? Faux logiciels de sécurité a été autour depuis un certain temps. Il va générer des alertes du système de faux à propos des virus, mais il ne doit pas être digne de confiance. Si vous détectez une telle présence dans votre système, assurez-vous de retirer via le logiciel AV professionnelle.

IM chevaux de Troie

Ces programmes malveillants viseront à vos identifiants de connexion et mots de passe pour les programmes de messagerie instantanée comme Skype, AOL IM, ICQ, et MSN. Une fois obtenu, cyber-escrocs peuvent initier des campagnes de liens de spam intrusives et essayer de déposer logiciels malveillants sur vos contacts.

GameThief chevaux de Troie

Ce cheval de Troie notamment des objectifs de détection joueurs actifs et les tentatives pour obtenir des informations d'identification de l'utilisateur. Trojan-GameThief peut ne pas être une menace commune mais un cauchemar pour le joueur.

Trojan-SMS (menace mobiles)

Un Trojan-SMS coûtera la victime beaucoup d'argent - il est conçu pour envoyer des messages de technologie de l'appareil mobile compromis aux numéros de téléphone surtaxés. Juste une autre façon espiègle à voler de l'argent dans le 21e siècle, est pas?

Spy chevaux de Troie

Une détection Trojan-Spy devrait servir à vous informer que vous êtes en train de espionnés. Espionnage malware emploie souvent des techniques de keylogging pour capturer les mots de passe de la victime et des touches de clavier. Il peut également prendre des screenshots et mettre la main sur les applications en cours d'exécution du PC.

Mailfinding chevaux de Troie

Des moyens de détection AV ATrojan-Mailfinder un cheval de Troie qui recueille activement adresses e-mail à partir du PC. Une fois que les adresses e-mail sont obtenus, ils peuvent être utilisés dans des campagnes d'email de mails.

Certains des chevaux de Troie que nous avons énumérées peuvent être combinés en une seule attaque. Par exemple, Dropper un cheval de Troie peut déposer plusieurs chevaux de Troie différents sur le système, selon les informations les cyber-criminels sont après. Lorsque nous parlons de hacking sophistiqués sur les sociétés, tels que ceux présentés dans M.. La première saison de Robot, les choses deviennent un peu plus compliqué ...

Meilleures attaques de Troie au cours des années récentes

Les cyber-criminels utilisent souvent des chevaux de Troie pour voler l'argent des utilisateurs ordinaires et les propriétaires d'entreprise. Ainsi, Les rats, ou des attaques de Troie d'accès à distance, sont parmi les la plupart des attaques se reproduisent dans 2015. Selon une étude de la sécurité, au moins 21.5 millions d'Américains avaient leurs numéros de sécurité sociale et d'autres détails sensibles volés dans une deuxième infraction à la base de données de vérification des antécédents de OPM. L'attaque est d'une telle ampleur que le directeur OPM a donné dans sa lettre de démission. Ce qui semble être derrière l'attaque malveillante est la Sakula RAT.

Sakula Malware Famille et RAT

Sakula, aussi connu comme Sakurel et VIPER, est une famille de logiciels malveillants connus. Même si la pièce fichier a été écrit en Novembre 2012, il a été récemment relancé et a pris part à des attaques de pirater 2015.

Sakula est conçu pour permettre à un adversaire d'exécuter des commandes et de télécharger et d'exécuter des composants supplémentaires. Il utilise le protocole HTTP GET et POST communication pour commande et de contrôle. La communication en réseau est déconcerté par un particulier, seul octet XOR encodage.

Des chercheurs de la CAT ont observé une copie de Sakula tout en étant livré à un compromis web stratégique (SWC) qui a exploité une seule vulnérabilité – CVE-2014-0322. Ce dernier était une vulnérabilité zero-day dans Internet Explorer. Au cours de cette attaque spécifique, un sous-ensemble de variantes Sakula été signé numériquement et en tant que telle, pourrait contourner les contrôles de sécurité.

Agent.BTZ / Comrat a.k.a. Uroburos - du roi des rats

Agent.BTZ est considéré comme parmi les rats les plus vicieuses avec des capacités de vers le monde en ligne a vu. Selon de nombreux chercheurs en sécurité indépendants, Le rat est développé par le gouvernement russe pour cibler les réseaux européens ICS. Agent.BTZ se propage via phishing. Il est connu d'utiliser le mécanisme de chiffrement avancé pour se protéger d'être analysé. Une fois que le système a chuté sur, il va donner des droits d'administration complets et envoyer des données sensibles extraites revenir à la commande & serveur de contrôle. En bref, la RAT utilise anti-analyse sophistiquée et des méthodes médico-légales.

Agent.btz a été introduit en 2007. Parce qu'il a été utilisé pour infecter les réseaux militaires US, il a été largement couvert par les médias à travers le monde. La protection contre Uroburos a été baptisée Opération Buckshot Yankee, et il a conduit à la création de l'US Cyber Command.

Tout a commencé quand un lecteur flash USB infectée a été laissé dans le stationnement du ministère de la Défense à l'installation d'une base Moyen-Orient. L'USB contenait du code malveillant. Il a été mis dans le port USB d'un ordinateur portable attaché à l'US Central Command.

Selon les données compilées par securelist, Agent.btz a été détectée 13.832 fois en 107 pays à travers le monde ... seulement dans 2013.

Il est logique de se demander ...

Comment puis-je rester protégé contre les attaques de Troie? Conseils de sécurité

Voici quelques petits points de sécurité contre les chevaux de Troie:

- Utilisez un programme anti-malware fiable.

- Utilisez un fournisseur de services Internet sécurisé (Fournisseur de services Internet).

- Activer les mises à jour automatiques de Windows.

- Soyez intelligent avec pièces jointes.

- Soyez vigilant avec le partage de fichiers P2P.

- Foire mettre à jour votre navigateur pour éviter exploits zero-day.

- Éviter la navigation dangereuse.

- Sauvegarde régulièrement vos fichiers.

- Activer le pare-feu Windows.

Maintenant, pour vous assurer que votre système est en cours d'exécution sans faille, vous pouvez numériser via le logiciel antivirus qui vous avez confiance. Et rappelez-vous - les cyber-criminels ciblent souvent les gens. Même les attaques les plus sophistiquées de hack commencent avec une escroquerie de type phishing simples.