O artigo aponta:

-

*Quais são os tipos de Cavalos de Tróia?

*Quem está em perigo por Trojans?

*Quais são os ataques de Tróia mais notáveis nos últimos anos?

*Como alto perfil, ataques coleção de--malware acontecer?

O que é um cavalo de Tróia e como ele funciona?

Os cavalos de Tróia são criativos e furtivos, e muitas vezes são implantados para explorar vulnerabilidades de rede e colher informações confidenciais. Os cavalos de Tróia podem atuar como ladrões de inteligência e participar de plataformas sofisticadas de espionagem cibernética. Quando falamos sobre ataques do tipo coleção de malware, Trojans trabalham em conjunto com worms de computador, vírus, e kits de exploração. Depende unicamente do propósito da exploração e do alvo final.

O malware freqüentemente ataca organizações privadas e empresas públicas, mas o mesmo acontece com usuários comuns. Se uma empresa grande e rica está sendo alvo de criminosos cibernéticos, um cavalo de Tróia backdoor pode ser inserido no sistema por meio de um kit de exploração, e um rootkit pode ser usado para ocultar a exploração.

Se computadores aleatórios forem atacados, Trojan droppers e Trojan downloaders podem ser empregados em conjunto com software compatível com anúncios e programas potencialmente indesejados, e outras peças maliciosas. Contudo, Ataques Trojan-Ransom também são bastante populares entre os usuários. De fato, O ransomware é provavelmente o malware mais recorrente 2015.

Quando você pensa sobre isso, em computação, Cavalos de Tróia são o verdadeiro negócio. Eles são como metamorfos, ansioso para satisfazer a fome de exploração.

assim, quantos Trojans existem?

Listamos os tipos de Trojan mais comuns e os ataques dos quais eles participam. Vamos dar uma olhada.

Backdoors / RATs (Trojans de acesso remoto)

Como o nome indica, um cavalo de Tróia backdoor, ou um RAT, é usado para dar acesso remoto ao PC / rede infectado. Graças a backdoors, os cibercriminosos decidem quando iniciar a exploração, e quais atividades maliciosas ocorrerão no ataque. Backdoors podem ser usados para enviar e receber dados, operações de lançamento, exibir informações ou reiniciar o PC. O pior cenário com este tipo de Trojan em particular é se o PC se tornar um participante silencioso em um botnet ou rede zumbi.

Ataques RAT geralmente são iniciados por esquemas de phishing e engenharia social. A maioria está oculta em binários fortemente compactados que são descartados nos sistemas visados nas fases posteriores da carga maliciosa.

Exemplos de backdoors:

exploits

exploits, ou kits de exploração, são projetados para localizar uma vulnerabilidade de rede e tirar proveito dela. Houve um tempo, no 2012, quando o infame kit de exploração russo BlackHole foi considerado a ameaça online mais prevalente. Ele foi projetado para visar vulnerabilidades em navegadores e plug-ins amplamente usados.

Outras façanhas notáveis:

Angler Explot Kit, Explorar:HTML / Axpergle.N

rootkits

Segundo a Wikipedia, o primeiro rootkit malicioso foi "projetado’ para o sistema operacional Windows NT. Foi criado em 1999 e era um Trojan chamado NTRootkit. Por definição, um rootkit será empregado quando certos objetos e atividades precisarem ser ocultados. Os rootkits são frequentemente usados em ataques de hack a corporações. Por causa de sua capacidade de impedir que malware seja detectado, rootkits ocorrem em ambientes sofisticados, ataques de malware multinível.

Exemplos de rootkits de código malicioso:

Trojans ransomware

Trojan Ransoms são capazes de modificar dados no PC que eles infiltraram. Como um resultado, a máquina comprometida não funcionará como deveria, ou arquivos individuais podem não estar mais acessíveis. Como típico em ataques de Ransomware, o acesso aos dados criptografados só é possível após o resgate ser pago em bitcoins ou outra forma de moeda online. Ransomware é apelidado de o ataque de roubo de dinheiro mais difundido de 2014 e 2015.

Últimos Trojans Ransom:

Variante Trojan.CryptoLocker.X

Trojans bancários

Também conhecido como Trojan Bankers, este tipo de malware terá como alvo as informações de sua conta bancária e dinheiro.

Colocar Trojan Bankers no sistema é uma das maneiras eficientes de fazer dinheiro fácil online em 2015. Observamos um vasto surgimento de cavalos de Troia bancários entre usuários comuns. Se você é um comprador online intensivo, proteger seu sistema e navegador deve ser uma prioridade.

Trojans bancários para evitar:

Trojan-DDoS e DoS

Ataques de negação de serviço podem não ocorrer todos os dias, mas uma vez que eles fazem, as consequências não são bonitas. pouco descrito, um ataque DoS é a tentativa de afetar um único computador ou tornar uma rede de computadores indisponível para seus usuários. As 'negações' podem ser temporárias ou indefinidas. Eles podem até mesmo suspender os serviços de um host conectado à Internet. Uma negação de serviço distribuída (DDoS) é quando o ataque usa várias fontes de endereços IP exclusivos.

Não é uma surpresa que esses ataques geralmente visam sites e serviços hospedados em servidores da web de nível superior, como bancos. Contudo, há casos de ataques DoS lançados com base em ativismo e razões políticas, ou mesmo vingança.

Downloaders de Trojan

Eles são bastante comuns entre usuários comuns. Os hackers os usam para baixar e instalar as versões mais recentes de malware no PC. Se o seu sistema foi comprometido por um Trojan Downloader, você pode acabar inundado com adware e PUPs. Downloaders podem não ser tão sofisticados quanto outros tipos de Trojans, mas eles causam problemas o suficiente para deixá-lo ansioso.

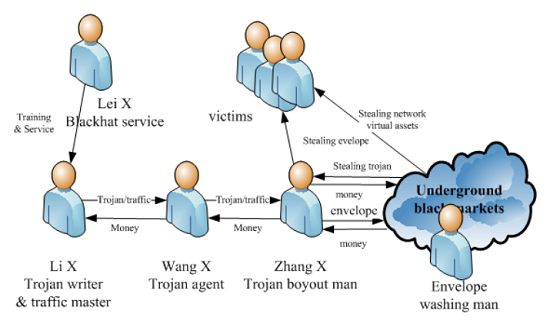

Descrição da imagem: Fonte de imagens de cavalos de tróia chineses: TrendMicro

Um downloader de Trojan que foi detectado recentemente é TrojanDownloader:AutoIt / Fadef

Trojan Droppers

Os droppers parecem ser um pouco mais refinados do que os Downloaders. Primeiro, eles são implantados para instalar outros Trojans e vírus. Além disso, eles podem impedir a detecção de malware no sistema. além disso, nem todas as soluções AV serão capazes de verificar todos os componentes de um Trojan Dropper. Se você encontrar esse tipo de Trojan, certifique-se de ter mais malware instalado.

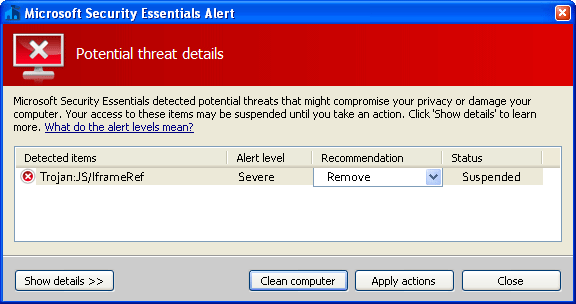

Trojans FakeAV

O Trojan-FakeAV pode ser detectado pelo seu programa AV. Diferentes soluções de antivírus têm diferentes nomes de detecção para esses cavalos de Tróia. Os Trojans FakeAV irão simular a atividade de um programa anti-malware e extorquir dinheiro de você. Soa familiar? O software de segurança desonesto já existe há algum tempo. Ele irá gerar alertas de sistema falsos sobre vírus, mas não é para ser confiável. Se você detectar tal presença em seu sistema, certifique-se de removê-lo por meio de um software AV profissional.

Trojans IM

Esses programas maliciosos visam suas credenciais de login e senhas para programas de mensagens instantâneas como o Skype, AOL IM, ICQ, e MSN. Uma vez obtido, cibercriminosos podem iniciar campanhas intrusivas de links de spam e tentar colocar malware em seus contatos.

Trojans GameThief

Esta detecção de Trojan em particular tem como alvo jogadores ativos e tenta obter credenciais de usuário. Trojan-GameThief pode não ser uma ameaça comum, mas é um pesadelo para o jogador.

Trojans SMS (ameaça móvel)

Um Trojan-SMS custará muito dinheiro à vítima - ele é projetado para enviar mensagens de tecnologia do dispositivo móvel comprometido para números de telefone de tarifa premium. Apenas mais uma forma maliciosa de roubar dinheiro no século 21, não é?

Trojans espiões

Uma detecção de Trojan-Spy deve servir para informar que você está sendo espionado. A espionagem de malware frequentemente emprega técnicas de keylogging para capturar as senhas da vítima e as teclas digitadas. Ele também pode fazer capturas de tela e obter os aplicativos em execução no PC.

Trojans Mailfinding

A detecção do ATrojan-Mailfinder AV significa que um Trojan está ativamente coletando endereços de e-mail do PC. Assim que os endereços de e-mail forem obtidos, eles podem ser usados em campanhas de e-mail de spam.

Alguns dos cavalos de Tróia que listamos podem ser combinados em um único ataque. Por exemplo, um Trojan Dropper pode colocar vários Trojans diferentes no sistema, dependendo das informações que os cibercriminosos procuram. Quando falamos sobre ataques de hack sofisticados a corporações, como os apresentados no Sr.. Primeira temporada do robô, as coisas ficam um pouco mais complicadas ...

Principais ataques de cavalo de Tróia nos últimos anos

Os cibercriminosos costumam empregar cavalos de Tróia para roubar dinheiro de usuários comuns e proprietários de empresas. portanto, RATs, ou ataques de Trojan de acesso remoto, estão entre os ataques mais recorrentes em 2015. De acordo com a pesquisa de segurança, finalmente 21.5 milhões de americanos tiveram seus números de previdência social e outros detalhes confidenciais roubados em uma segunda violação do banco de dados de verificação de antecedentes do OPM. O ataque é de tal magnitude que a Diretora OPM deu em sua carta de demissão. O que parece estar por trás do ataque malicioso é o Sakula RAT.

Família de malware Sakula e RAT

Sakula, também conhecido como Sakurel e VIPER, é uma família de malware bem conhecida. Mesmo que a peça do malware tenha sido escrita em novembro 2012, foi recentemente revivido e participou de ataques de hack em 2015.

Sakula é projetado para permitir que um adversário execute comandos e baixe e execute componentes adicionais. Ele usa comunicação HTTP GET e POST para comando e controle. A comunicação da rede é confundida com um específico, codificação XOR de byte único.

Pesquisadores da CTU observaram uma cópia do Sakula sendo entregue em um comprometimento estratégico da web (SWC) que explorou uma única vulnerabilidade – CVE-2014-0322. Este último era uma vulnerabilidade de dia zero no Internet Explorer. Durante este ataque específico, um subconjunto de variantes Sakula foram assinados digitalmente e, como tal, poderia contornar os controles de segurança.

Agent.BTZ / ComRat a.k.a. Uroburos - o Rei dos RATOS

Acredita-se que o Agent.BTZ esteja entre os RATs mais cruéis com recursos de worm que o mundo on-line já viu. De acordo com muitos pesquisadores de segurança independentes, o RAT é desenvolvido pelo governo russo para ter como alvo as redes europeias ICS. Agent.BTZ está sendo espalhado por meio de phishing. É conhecido por usar mecanismo de criptografia avançado para se proteger de ser analisado. Depois de cair no sistema, dará direitos totais de administração e enviará os dados confidenciais extraídos de volta ao Comando & Servidor de controle. Em resumo, o RAT usa métodos anti-análise e forenses sofisticados.

Agent.btz foi introduzido pela primeira vez em 2007. Porque foi usado para infectar redes militares dos EUA, foi amplamente coberto pela mídia de massa em todo o mundo. A proteção contra Uroburos foi apelidada de Operação Buckshot Yankee, e isso levou ao estabelecimento do US Cyber Command.

Tudo começou quando uma unidade flash USB infectada foi deixada no estacionamento das instalações do Departamento de Defesa em uma base do Oriente Médio. O USB continha código malicioso. Ele foi colocado na porta USB de um laptop conectado ao Comando Central dos EUA.

De acordo com dados compilados por SecureList, Agent.btz foi detectado 13.832 tempos em 107 países em todo o mundo ... apenas em 2013.

É lógico perguntar a si mesmo ...

Como posso ficar protegido contra ataques de cavalos de Tróia? Dicas de Segurança

Aqui estão alguns pontos de segurança contra cavalos de Tróia:

- Use um programa anti-malware confiável.

- Use um ISP seguro (Provedor de internet).

- Habilitar atualizações automáticas do Windows.

- Seja inteligente com anexos de e-mail.

- Esteja alerta com o compartilhamento de arquivos P2P.

- Atualize seu navegador com frequência para evitar exploits de dia zero.

- Evite navegação insegura.

- Faça backup de seus arquivos regularmente.

- Habilite o Firewall do Windows.

Agora, para se certificar de que seu sistema está funcionando perfeitamente, você pode digitalizá-lo através de um software antivírus em que você confia. E lembre-se: os cibercriminosos costumam ter como alvo as pessoas. Mesmo os ataques de hack mais sofisticados começam com um simples golpe de phishing.