コンピュータセキュリティの専門家は、詳細な監査アプリケーション監査中にWindowsDefenderウイルス対策保護を回避する方法を発見しました. これにより、ハッカーはセキュリティソフトウェアを注文するために同様の潜在的な侵入経路を探すことができます。.

Microsoft独自のWindowsDefenderアンチウイルスが安全でないことが判明

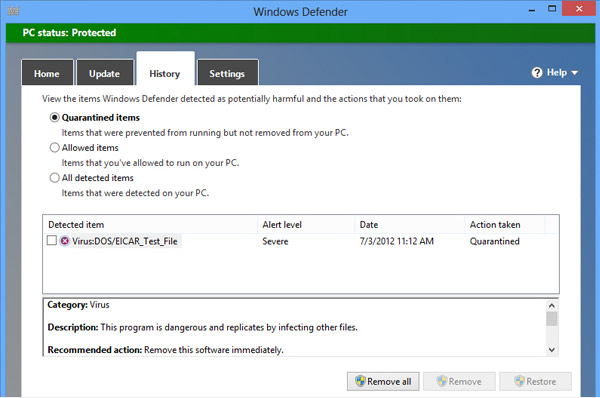

CyberArk Labsのセキュリティ専門家は、詳細なセキュリティ監査中にMicrosoftのウイルス対策ソフトウェアWindowsDefenderによって使用される奇妙なメカニズムを発見しました. これにより、マルウェアエンジンをバイパスする方法が発見されました, 問題にパッチが適用されていない場合に犯罪者が悪用できる手法. 気になる詳細は、これが他のアプリケーションでも使用できるという事実です. 問題は、悪意のある人物がWindowsDefenderリアルタイムスキャンエンジンをだますことができるかどうかにあります。.

専門家は、プログラムがネットワークを介してファイルをスキャンする方法に障害があることを発見しました. Microsoft Windowsは、データに関する情報を提供する複雑な信号を特徴とするSMBプロトコルを使用します. セキュリティエンジニアは、ハッカーがマルウェアに感染したファイルを配布する能力を持っていることを発見しました. これは、リクエストがマルウェアファイルで発行されたときに良性ファイルを置き換えることによって行われます。.

SMBプロトコルはMicrosoftWindowsオペレーティングシステムに統合されており、ハッカーがマルウェアスキャン要求中にhandleコマンドを故意に失敗させることにより、ファイルハンドルを悪用できるように動作します。. 事実上、これはWindowsDefenderのリアルタイムスキャンがバイパスされることを意味します.

このようなセキュリティバイパスは、いくつかの方法を使用して実現できます, その1つは、WindowsDefenderウイルス対策スキャン要求を通知する特定のネットワークプロトコルフラグを探すことです。. セキュリティの悪用を開始するには、犯罪者はSMBを作成してSMBプロトコルを実装する必要があります “疑似サーバー” 特定のWindowsDefenderスキャン要求と他のオプションを区別することができます.

別のオプションは、別のSMBプロトコルトリックを使用して偽装することです。 SEC_IDENTIFY ハンドルの作成を効果的にブロックするフラグ, これにより、WindowsDefenderスキャンの生成が禁止されます. ハッカーは、比較的単純なスクリプトで脆弱性を利用できるスポイトを考案できます。. 同じ動作パターンを特徴としていることが判明した場合は、この戦術を使用して、他のセキュリティソフトウェアで利用することができます。.

専門家がマイクロソフトに脅威を報告したとき、セキュリティチームから、Windows Defenderがスキャンを処理する方法の変更は機能要求であり、正当な問題ではないという回答を受け取りました。. 同社によれば、この攻撃の実行方法は、主にカスタムサーバーと信頼できないSMB共有がユーザーによってアクセスされるという事実に依存しています。.

これはすべて、コンピューター犯罪者がそのような偽のSMBサーバーを簡単に作成し、マルウェアファイルを提供する可能性があるため、ネットワークファイルにアクセスする場合でもユーザーが注意する必要があることを意味します。. 悪意のあるユーザーは、ターゲットネットワークに侵入すると、この戦略を特に簡単に実行できるため、セキュリティコミュニティは、この問題を特に機密性の高いものと評価しています。.