Computer beveiliging experts ontdekten een manier om de Windows Defender antivirus bescherming te omzeilen tijdens een grondige audit applicatie audit. Dit laat hackers om te zoeken naar een vergelijkbaar potentieel inbraak paden om beveiligingssoftware.

Microsofts eigen Windows Defender Antivirus Gevonden onveilig

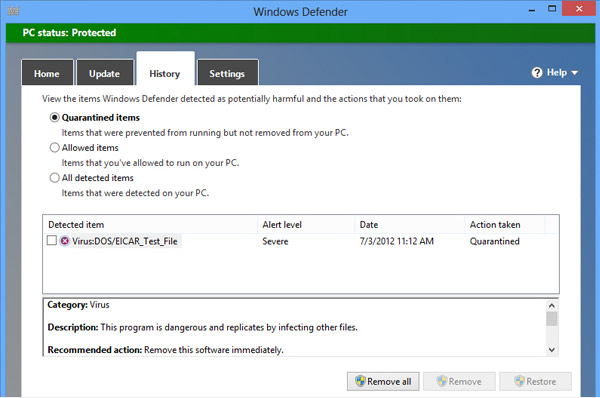

Security experts uit CyberArk Labs ontdekt een vreemd mechanisme dat wordt gebruikt door Microsoft's antivirus software Windows Defender tijdens een diepgaande security audit. Dit leidde tot de ontdekking van een manier om de malware engine te omzeilen, een techniek die kan worden misbruikt door criminelen of het probleem ongepatchte blijft. Een zorgelijke detail is dat deze kan worden gebruikt met andere toepassingen. Het probleem ligt in het vermogen van een vermeende kwaadaardige individu aan de Windows Defender real-time scanning engine voor de gek.

De deskundigen ontdekt dat de fout ligt in de manier waarop het programma scant bestanden via het netwerk. Microsoft Windows maakt gebruik van het SMB-protocol dat complexe signalen die informatie geven over de gegevens beschikt. De security engineers ontdekte dat hackers de mogelijkheid hebben om uit te geven-malware geïnfecteerde bestanden. Dit wordt gedaan door het vervangen van de goedaardige bestanden wanneer het verzoek wordt uitgegeven met malware die.

De SMB-protocol is geïntegreerd in het Microsoft Windows-besturingssysteem en werkt op een manier die het mogelijk maakt de hackers te exploiteren het dossier behandelt door met opzet niet het handvat commando tijdens een malware scanverzoek. Effectief betekent dit dat de Windows Defender real-time scan wordt omzeild.

Een dergelijke beveiliging bypass kan worden bereikt met behulp van verschillende methoden, waarvan er één door te zoeken naar een specifiek netwerk protocol vlag welke signalen voor een Windows Defender antivirus scanverzoek. De beveiliging abuse inleiding van de criminelen moeten de SMB protocol implementeren door het creëren en SMB “pseudo-server” die in staat is om onderscheid te maken tussen de specifieke Windows Defender scan aanvragen en andere opties.

Een andere optie zou zijn om een andere SMB-protocol truc gebruiken om het imiteren SEC_IDENTIFY vlag die blokkeert effectief omgaan creaties, Dit verbiedt het Windows Defender scan van wordt geproduceerd. De hackers kan een druppelaar die gebruik maakt van de kwetsbaarheid kan nemen relatief eenvoudige script bedenken. Het is mogelijk om deze tactiek te gebruiken en te gebruiken met andere beveiligingssoftware als blijkt dat ze aan dezelfde gedragspatronen voorzien.

Als de experts meldde de bedreiging voor Microsoft kregen ze een antwoord van het security team waarin staat dat veranderingen in de manier waarop Windows Defender handvatten scanning zijn een feature request en niet een legitieme kwestie. Volgens het bedrijf de manier waarop deze aanval wordt uitgevoerd berust voornamelijk op het feit dat een aangepaste server en een niet-vertrouwde SMB-share wordt geopend door de gebruiker.

Dit alles betekent dat de gebruikers moeten voorzichtig zijn, zelfs wanneer de toegang tot het netwerk bestanden als de computer criminelen kunnen gemakkelijk een dergelijke nep-SMB-servers te creëren en serveer malware bestanden. De security community tarieven het probleem als bijzonder gevoelig vanwege het feit dat kwaadwillende gebruikers deze strategie kan uitvoeren bijzonder gemakkelijk zodra een doel netwerk is geïnfiltreerd.