Les experts en sécurité informatique ont découvert un moyen de contourner la protection antivirus Windows Defender lors d'une vérification de l'application de l'audit approfondi. Cela permet aux pirates de rechercher des chemins d'intrusion potentiels similaires dans les logiciels de sécurité de commande.

Propre Windows Defender Antivirus Microsoft Trouvé Insecure

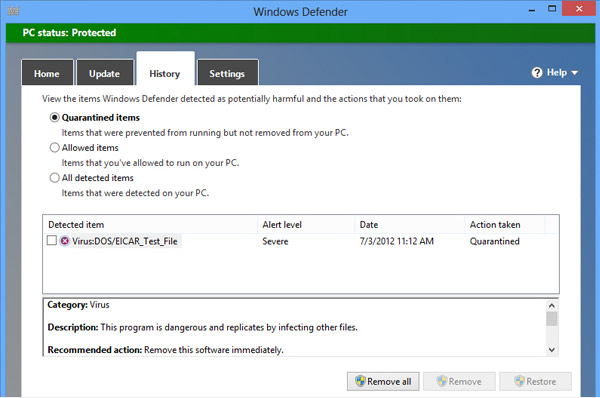

Les experts en sécurité de CyberArk Labs ont découvert un mécanisme étrange qui est utilisé par le logiciel antivirus de Microsoft Windows Defender lors d'une vérification de sécurité approfondie. Cela a conduit à la découverte d'un moyen de contourner son moteur de logiciels malveillants, une technique qui peut être exploitée par des criminels si la question reste non corrigée. Un détail inquiétant est le fait que cela peut être utilisé avec d'autres applications. La question se trouve dans la capacité d'un individu malveillant censé tromper le moteur de balayage en temps réel Windows Defender.

Les experts ont découvert que la faute se trouve dans la façon dont le programme analyse les fichiers sur le réseau. Microsoft Windows utilise le protocole SMB qui comporte des signaux complexes qui donnent des informations sur les données. Les ingénieurs de sécurité ont découvert que les pirates ont la capacité de donner des fichiers infectés par des logiciels malveillants. Cela se fait en remplaçant les fichiers bénins lorsque la demande est émise avec les logiciels malveillants.

Le protocole SMB est intégré dans le système d'exploitation Microsoft Windows et fonctionne d'une manière qui permet aux pirates d'exploiter le fichier gère en omettant délibérément la commande de la poignée lors d'une demande d'analyse des logiciels malveillants. En effet, cela signifie que l'analyse en temps réel Windows Defender est contournée.

Une telle dérivation de sécurité peut être réalisée en utilisant plusieurs méthodes, dont un est en recherchant un indicateur de protocole de réseau spécifique qui signale une demande d'analyse antivirus Windows Defender. Pour lancer l'abus de sécurité, les criminels doivent mettre en œuvre le protocole SMB en créant et SMB “pseudo-serveur” qui est capable de faire la différence entre les demandes d'analyse spécifiques de Windows Defender et d'autres options.

Une autre option serait d'utiliser un autre truc du protocole SMB pour usurper l'identité de la SEC_IDENTIFY drapeau qui traitent efficacement les blocs créations, cela interdit l'analyse Windows Defender d'être produit. Les pirates peuvent concevoir un compte-gouttes qui peuvent tirer profit de la vulnérabilité dans un script relativement simple. Il est possible d'utiliser cette tactique et l'utiliser avec d'autres logiciels de sécurité si elles se trouvent à présenter les mêmes modèles de comportement.

Lorsque les experts ont signalé la menace pour Microsoft, ils ont reçu une réponse de l'équipe de sécurité indiquant que les changements dans la façon dont Windows gère les Defender analyse sont une demande de fonctionnalité et non une question légitime. Selon la compagnie la façon dont cette attaque est menée principalement repose sur le fait qu'un serveur personnalisé et un partage SMB est non sécurisé accessible par l'utilisateur.

Tout cela signifie que les utilisateurs doivent être prudents, même si l'accès aux fichiers réseau comme les criminels informatiques peuvent facilement créer de tels serveurs SMB faux et servir des fichiers malveillants. La communauté de sécurité évalue le problème comme particulièrement sensible en raison du fait que les utilisateurs malveillants peuvent exécuter cette stratégie particulièrement facile une fois un réseau cible a été infiltrée.