expertos en seguridad informática descubrieron una forma de eludir la protección antivirus Windows Defender durante una auditoría aplicación auditoría en profundidad. Esto permite a los piratas informáticos buscan caminos de intrusos potenciales similares en software de seguridad para.

Propia plataforma de Windows Defender Antivirus de Microsoft encontrado inseguro

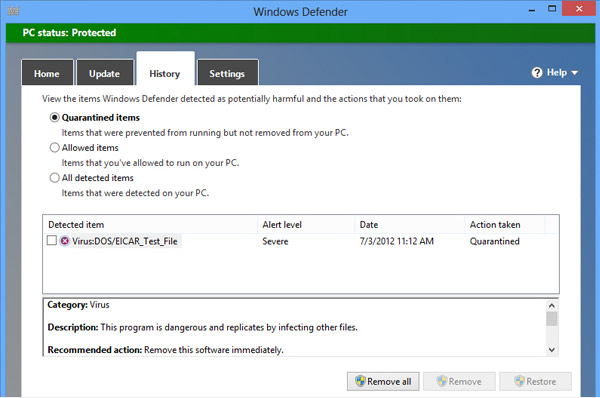

Los expertos en seguridad de CyberArk laboratorios descubrieron un extraño mecanismos que es utilizado por el software antivirus de Microsoft Windows Defender durante una auditoría de seguridad pormenorizada. Esto llevó al descubrimiento de una forma de eludir su motor de software malicioso, una técnica que puede ser explotada por los delincuentes si el problema sigue sin parches. Un detalle preocupante es el hecho de que esta se puede utilizar con otras aplicaciones. La cuestión se encuentra dentro de la capacidad de una persona malintencionada supuesta para engañar al motor de análisis en tiempo real de Windows Defender.

Los expertos descubrieron que la falla se encuentra dentro de la forma en que el programa escanea archivos a través de la red. Microsoft Windows utiliza el protocolo SMB que cuenta con señales complejas que dan información sobre los datos. Los ingenieros de seguridad descubierto que los hackers tienen la capacidad de dar a conocer los archivos infectados con malware. Esto se hace mediante la sustitución de los archivos benignos cuando la solicitud se emite con los de malware.

El protocolo SMB está integrado en el sistema operativo Microsoft Windows y funciona de una manera que permite a los hackers para explotar el archivo maneja al no deliberadamente el comando mango durante una solicitud de detección de malware. En efecto, esto significa que el análisis en tiempo real de Windows Defender se pasa por alto.

Tal derivación de seguridad se puede realizar usando varios métodos, una de ellas es mediante la búsqueda de una red flag protocolo específico que indica una solicitud de exploración antivirus de Windows Defender. Para iniciar el abuso de la seguridad a los criminales necesitan para implementar el protocolo SMB mediante la creación y SMB “pseudo-servidor” que es capaz de diferenciar entre las solicitudes de exploración de Windows Defender específicas y otras opciones.

Otra opción sería utilizar otro truco protocolo SMB para suplantar al SEC_IDENTIFY pabellón y que bloquea eficazmente manejan creaciones, esto impide la exploración de Windows Defender de ser producido. Los hackers pueden idear un gotero que puede aprovechar la vulnerabilidad en un guión relativamente simple. Es posible utilizar esta táctica y utilizarlo con otro software de seguridad, si se comprueba que cuentan con los mismos patrones de comportamiento.

Cuando los expertos informaron que la amenaza a Microsoft que recibieron una respuesta por parte del equipo de seguridad que indica que los cambios en la forma en que Windows Defender se encarga de la exploración son una de estas solicitudes y no una cuestión legítima. De acuerdo con la compañía de la manera que este ataque se llevó a cabo se basa principalmente en el hecho de que un servidor personalizado y una parte de SMB no se confía se accede por el usuario.

Todo esto significa que los usuarios deben tener cuidado, incluso cuando se accede a los archivos de red como los delincuentes informáticos pueden crear fácilmente dichos servidores SMB falsa y servir los archivos de malware. La comunidad de seguridad califica el problema, ya que como especialmente sensibles debido al hecho de que los usuarios malintencionados pueden ejecutar esta estrategia particularmente fácil una vez a la red de destino ha sido infiltrado.