Na de eerste ontdekking van enkele Cisco routers besmetting met een nieuw type malware, nieuwe scans blijkt dat bijna 200 Cisco-apparaten over de hele wereld hebben een kwaadaardige IOS beeld gebracht in de plaats van de legitieme. Zo, een backdoor is ingesteld, het verlenen van aanvallers toegang tot een gerichte netwerk.

infectie Timeline

Het begon allemaal vorige week, op 15 september, met de ontdekking van FireEye onderzoekers dat 14 Cisco routers werden geïnfecteerd met malware, die slechts een theoretische dreiging tot dan toe. De apparaten bevonden zich in verschillende bedrijven, in vier landen: India, Mexico, Filippijnen en Oekraïne.

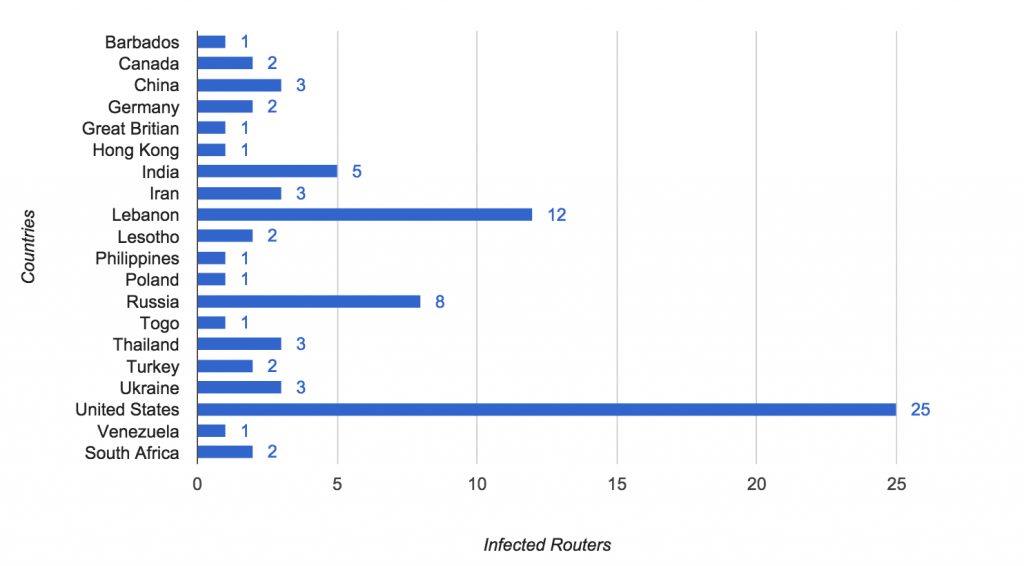

Op de volgende dag, ZMap onderzoekers geposte resultaten uit hun scan van het publiek IPv4-adresruimte met speciale TCP SYN pakketten. Ze hebben ontdekt “79 hosts weergeven van gedrag in overeenstemming met de SYNFUL Knock implantaat”. Zij stellen dat “deze routers behoren tot een reeks van instellingen in 19 landen.” En “25 hosts in de Verenigde Staten behoren tot een enkele dienstverlener aan de oostkust, en dat de

gastheren in zowel Duitsland en Libanon behoren tot een enkele satelliet provider die dekking biedt aan Afrika”.

Image Source: ZMap

Twee dagen geleden, Stichting Shadowserver plaatste hun eigen resultaten van het maken van een scan in samenwerking met Cisco-systemen. Statistieken over de Shadowserver website staat dat de geïnfecteerde gastheren zijn een relatief nummer als ze “geïdentificeerd 199 unieke IP-adressen die overeenkomen met de SYNFUL Knock gedrag”en‘163 unieke systemen’.

De aantallen groeien en bedrijven uit meer dan 30 landen die zijn getroffen. Er is niet te zeggen hoeveel meer besmette apparaten worden gevonden in de toekomst.

Wat is SYNFUL Knock?

De malware kreeg de naam “The SYNFUL Knock Implant” als gevolg van de manier waarop zij de controle neemt over een veel modules en functies router. Het implantaat bestaat uit een aangepast Cisco IOS-beeld waarmee aanvallers verschillende functionele modules kunnen uitvoeren.

Die modules worden ingeschakeld via het HTTP-protocol met behulp van TCP-pakketten die naar de interface van de router worden gestuurd. Dit specifieke proces bestaat uit een drieweg-handdruk die moet worden geïnitieerd en vervolgens moet worden voltooid. Een uniek vervaardigd TCP SYN-pakket wordt naar het beoogde apparaat gestuurd, vervolgens reageert de malware met een eigen TCP SYN-ACK-bevestigingsbericht, die wordt beantwoord met een derde bericht om het vervalste driewegs handshake-proces te voltooien.

Het implantaat biedt ook onbeperkte toegang met behulp van een verborgen achterdeurwachtwoord via de console en Telnet. De Cisco-routermodellen die momenteel worden beïnvloed, zijn 1841, 2811, en 3825.

Moet lezen

200,000 Apparaten bedreigd door Heartbleed Bug

Backdoor.ATM.Suceful Severe ATM Malware

De SYNful Knock-malware is een zeer ernstige bedreiging die erg moeilijk te detecteren is. Het kan worden bijgewerkt, benutten tot 100 verschillende modules en blijven functioneel, zelfs na het herstarten van de geïnfecteerde apparaten. Cisco Systems hebben een gerelateerde evenementpagina gemaakt voor hun klanten.

Er is geen reden om te besluiten, echter, dat alleen Cisco-routers worden getarget. Er kunnen heel veel andere apparaten zijn met aangepaste afbeeldingen over de hele wereld.