Dopo la scoperta iniziale di alcuni router Cisco di essere infettato da un nuovo tipo malware, nuove scansioni indicano che quasi 200 Dispositivi Cisco in tutto il mondo hanno un'immagine dannoso IOS messo in atto della legittima. In questo modo, una backdoor è impostato, attaccanti concedere l'accesso a una rete mirata.

infezione Timeline

Tutto è iniziato la settimana scorsa, il 15 settembre, con la scoperta fatta da ricercatori FireEye che 14 router Cisco sono stati infettati da malware, che era solo una minaccia teorica fino a quel momento. I dispositivi sono stati situati in diverse imprese, in quattro paesi: India, Messico, Filippine e Ucraina.

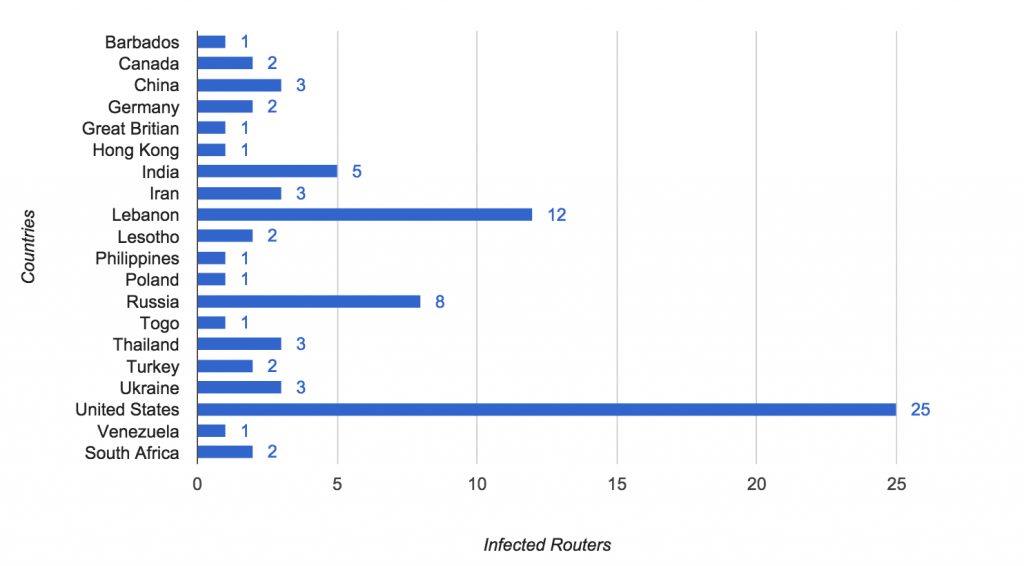

Il giorno seguente, ricercatori ZMap i risultati pubblicati dalla loro scansione dello spazio degli indirizzi IPv4 pubblico con il protocollo TCP speciale pacchetti SYN. Hanno trovato "79 host che mostrano un comportamento coerente con la Synful di Knock dell'impianto". Essi affermano che "questi router parte di una gamma di istituzioni 19 i paesi. "e" 25 ospiti negli Stati Uniti appartengono ad un unico fornitore di servizi sulla costa orientale, e che il

padroni di casa in Germania e il Libano appartengono ad un unico fornitore satellitare che fornisce una copertura per l'Africa ".

Image Source: mappa

Due giorni fa, la fondazione Shadowserver ha pubblicato i propri risultati facendo una scansione in collaborazione con i sistemi Cisco. Le statistiche sullo stato del sito Shadowserver che gli host infetti sono un numero relativo in quanto hanno "identificato 199 indirizzi IP univoci che corrispondono al comportamento di Knock Synful "e" 163 sistemi unici ".

I numeri sono in crescita e le imprese da oltre 30 paesi sono colpiti. Non si può dire quanti più dispositivi infetti si trovano in futuro.

Che cosa è di Knock Synful?

Il malware è stato dato il nome di "The Synful Bussate impianto" a causa del modo in cui prende il controllo su un sacco di moduli e funzioni del router. L'impianto è costituito da una versione modificata del Cisco IOS che consente agli aggressori di eseguire vari moduli funzionali.

Tali moduli sono attivati tramite i pacchetti TCP protocollo HTTP utilizzando inviato all'interfaccia del router. Questo particolare processo è costituito da una stretta di mano a tre vie per essere iniziato e poi completato. Un realizzato unicamente TCP SYN pacchetto viene inviato al dispositivo di destinazione, poi il malware risponde con un messaggio di riconoscimento TCP SYN-ACK della propria, cui risponde un terzo messaggio per completare il processo di handshake a tre vie contraffazione.

L'impianto fornisce anche l'accesso senza restrizioni con l'aiuto di una password backdoor nascosta attraverso la console e Telnet. I modelli di router Cisco attualmente colpite sono 1841, 2811, e 3825.

Devi leggere

200,000 Dispositivi minacciate da heartbleed Bug

Backdoor.ATM.Suceful grave bancomat Malware

Il Synful di Knock il malware è una minaccia molto grave che è molto difficile da rilevare. Può essere aggiornato, utilizzare fino a 100 vari moduli e rimangono funzionali anche dopo il riavvio dei dispositivi infetti. Cisco Systems hanno creato un relativo Pagina Evento per i loro clienti.

Non vi è alcun motivo per concludere, tuttavia, che i router solo di Cisco sono presi di mira. Non ci può essere molto altri dispositivi con immagini modificate in tutto il mondo.