Efter den første opdagelse af et par Cisco routere blive smittet med en ny type malware, nye scanninger viser, at næsten 200 Cisco udstyr over hele verden har en ondsindet IOS billede sat i stedet for den legitimt. På denne måde, en bagdør er indstillet, tildeling angribere adgang til et målrettet netværk.

Infektion Tidslinje

Det hele startede i sidste uge, på 15. september, med opdagelse, som FireEye forskere at 14 Cisco routere blev inficeret med malware, der var kun en teoretisk trussel indtil da. Indretningerne blev placeret i forskellige virksomheder, i fire lande: Indien, Mexico, Filippinerne og Ukraine.

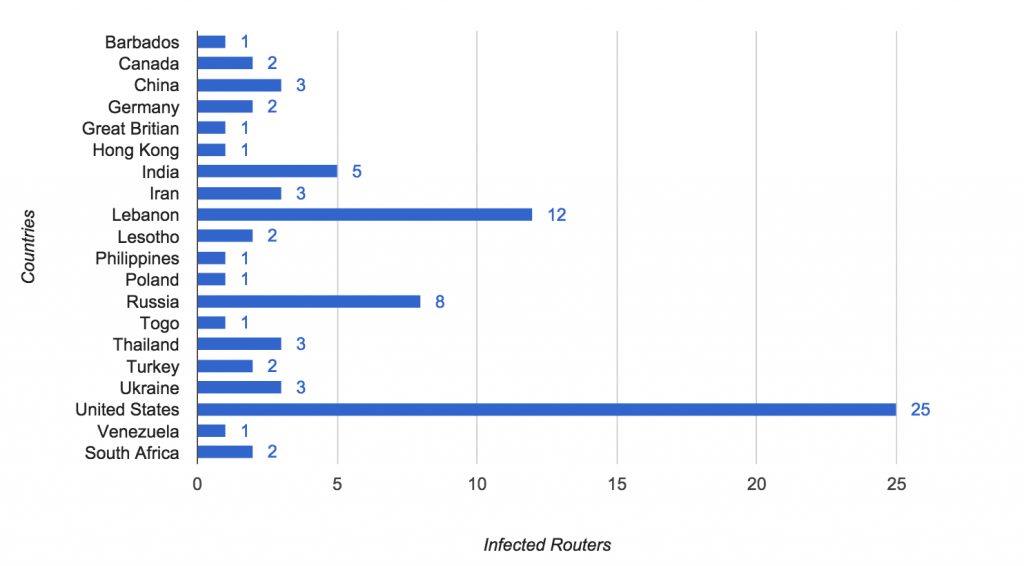

Den følgende dag, ZMap forskere udstationerede resultater fra deres scanning af offentlige IPv4-adresse rum med særlige TCP SYN pakker. De har fundet ”79 værter viser adfærd i overensstemmelse med Synful Knock implantat”. De anfører, at ”disse routere tilhører en række institutioner i 19 lande.” Og ”25 værter i USA tilhører en enkelt tjenesteyder på østkysten, og at

værter i både Tyskland og Libanon tilhører en enkelt satellit udbyder, der giver dækning til Afrika”.

Image Source: ZMap

To dage siden, Shadowserver-stiftelsen offentliggjorde deres egne resultater fra at lave en scanning med samarbejde med Cisco-systemer. Statistikker om Shadowserver stedet tilstand, at de inficerede værter er et relativt tal, som de har ”identificeret 199 unikke IP-adresser, der matcher Synful Knock adfærd”og’163 unikke systemer’.

Tallene vokser og virksomheder fra over 30 lande er berørt. Der er ingen fortæller, hvor mange flere smittede enheder vil blive fundet i fremtiden.

Hvad er Synful Knock?

Den malware fik navnet ”The Synful Knock Implant” på grund af den måde, det tager kontrol over en masse routerens moduler og funktioner. Implantatet består af en modificeret Cisco IOS billede, der giver angribere at udføre forskellige funktionelle moduler.

Disse moduler er aktiveret via HTTP-protokollen ved hjælp TCP-pakker, der sendes til grænsefladen af routeren. Denne særlige proces består af en tre-vejs håndtryk skal initieres og derefter afsluttet. Et unikt udformet TCP SYN pakke sendes til den målrettede enhed, derefter malware svarer med en TCP SYN-ACK bekræftelsesmeddelelsen af sine egne, som besvares af en tredje besked for at fuldføre falske tre-vejs håndtryk proces.

Implantatet giver også ubegrænset adgang ved hjælp af en skjult bagdør adgangskode gennem konsollen og Telnet. De Cisco router modeller i øjeblikket påvirket, er 1841, 2811, og 3825.

Skal læses

200,000 Enheder truet af heartbleed-bug Bug

Backdoor.ATM.Suceful Svær ATM Malware

Den Synful Knock malware er en meget alvorlig trussel, som er meget vanskeligt at opdage. Det kan opdateres, udnytte op til 100 forskellige moduler og forblive funktionelle selv efter genstart de inficerede enheder. Cisco Systems har skabt en relateret begivenhed side for deres kunder.

Der er ingen grund til at konkludere,, dog, at kun Ciscos routere bliver målrettet. Der kan meget være andre enheder med modificerede billeder rundt om i verden.