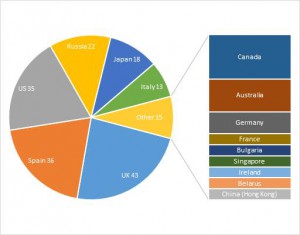

Beveiligingsexperts met Kaspersky Lab melden dat een nieuwe stam van het beruchte ZeuS Trojan is het raken van bancaire systemen over de hele wereld. De nieuwe dreiging Trojan-Banker.Win32.Chthonic, of gewoon Chthonic, heeft reeds in vijftien landen die getroffen honderdvijftig banken en twintig betalingssystemen. Financiële instellingen in Spanje, Rusland, Italië, Japan en het Verenigd Koninkrijk lijken de voornaamste doelwitten van de Chthonic aanval.

Beveiligingsexperts met Kaspersky Lab melden dat een nieuwe stam van het beruchte ZeuS Trojan is het raken van bancaire systemen over de hele wereld. De nieuwe dreiging Trojan-Banker.Win32.Chthonic, of gewoon Chthonic, heeft reeds in vijftien landen die getroffen honderdvijftig banken en twintig betalingssystemen. Financiële instellingen in Spanje, Rusland, Italië, Japan en het Verenigd Koninkrijk lijken de voornaamste doelwitten van de Chthonic aanval.

De Weg van Chthonic

De auteurs van Chthonic hebben het ontworpen om PC-functies, samen met het toetsenbord en de web camera te benutten om online bankgegevens te stelen, zoals wachtwoorden. De boeven kan ook verbinding maken met de gecompromitteerde machine vanaf een externe locatie en bevelen het te voltooien verschillende transacties.

Chthonic's wapen van keuze - web injectoren, die de dreiging kan in staat stellen haar kwaadaardige code en afbeeldingen in te voegen in de code van de bank webpagina, worden rechtstreeks van de getroffen computer. Hierdoor kan de boeven om hun handen te krijgen op pincodes van het slachtoffer, telefoonnummer en eenmalige wachtwoorden, samen met eventuele inloggegevens (gebruikersnaam en wachtwoord) dat de gebruiker heeft ingevoerd.

Chthonic's Distribution and Infection

Experts melden dat de belangrijkste infectie methode gebruikt om Trojan-Banker.Win32.Chthonic distribueren naar de beoogde machine is door middel van kwaadaardige e-mails met exploits. In dit geval, de e-mail een bijgevoegd document met een .DOC extensie bevat, welk doel is om een backdoor op schadelijke code vast te stellen. In de bijlage, Er is een speciaal ontworpen RTF-document dat de CVE-2014-1761 kwetsbaarheid in Microsoft Office-producten exploiteert.

Als de dreiging wordt gedownload, kwaadaardige code bevat een gecodeerde configuratiebestand wordt in het msiexec.exe proces ingebracht, die resulteert in tal van kwaadaardige modules op de besmette computer wordt geïnstalleerd.

Deze modules kunnen de volgende taken uitvoeren:

- Verzamel informatie over het systeem

- Via remote access

- Stelen van wachtwoorden die zijn opgeslagen

- Log toetsaanslagen

- Geluid opnemen en video met behulp van de microfoon en de webcam

Een andere techniek in dienst van de aanvallers om Chthonic leveren is door het downloaden van de bedreiging voor de machine van het slachtoffer via de Andromeda bot (aka Backdoor.Win32.Androm).

Chthonic's Slachtoffers

Experts melden dat in het geval van een Japanse bank die is getroffen door Trojan-Banker.Win32.Chthonic, de malware in geslaagd om de waarschuwingen van de bank te verbergen en injecteer script waarmee de boeven te voltooien een aantal transacties via het account van het slachtoffer in plaats.

Een ander vers voorbeeld is een Russische financiële instelling, waarvan de klanten werden gepresenteerd met nep banking pagina's het moment dat ze werden aangemeld. Hiertoe, de Trojan heeft een iframe gemaakt met een phishing-kopie van de webpagina met exact dezelfde grootte als het oorspronkelijke venster.

Trojan-Banker.Win32.Chthonic is vergelijkbaar met andere Trojaanse paarden in het wild, bijvoorbeeld:

- Chthonic gebruikt dezelfde downloader en encryptor als Andromeda bots

- Maakt gebruik van een virtuele machine die doet denken aan de ene gebruikt in KINS malware

- Heeft dezelfde encryptie techniek als Zeus V2 en Zeus AES Trojaanse paarden

Gelukkig, een groot deel van de code fragmenten in dienst van Chthonic voor web injecties kan niet meer gebruikt worden, door de snelle reactie van de banken. In sommige gevallen, ze hebben de structuur van hun pagina's 'en veranderde in andere - de domeinen, ook.

De Senior Malware Analyst bij Kaspersky Lab, Yury Namestnikov zegt dat de ontdekking van Chthonic is een duidelijk teken dat de ZeuS Trojan is nog steeds in ontwikkeling. Malware schrijvers zijn in dienst van de nieuwste technieken, die werden geholpen door het lek van de broncode van Zeus. Volgens de expert, Chthonic is het volgende niveau in ZeuS'evolution.

Spy Hunter GRATIS scanner wordt alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen. Ontdek meer over SpyHunter Anti-Malware Tool