Bekend om het ontwerpen van geavanceerde trojans voor externe toegang, CypherRAT en CraxsRAT, De EVLF-dreigingsactor heeft een revolutie teweeggebracht in de manier waarop cybercriminelen Android-apparaten wereldwijd infiltreren en exploiteren. Dit artikel gaat dieper in op de motieven die ten grondslag liggen aan de ontwikkeling van dergelijke krachtige malware, de wereldwijde impact op cyberbeveiliging, en de gezamenlijke inspanningen van de cybersecuritygemeenschap om deze bedreigingen tegen te gaan.

Wie is EVLF? Een nadere blik op de maker van CraxsRAT en CypherRAT

EVLF, zoals geïdentificeerd door cybersecurity-experts, is de beruchte figuur achter de oprichting van de Trojaanse paarden voor externe toegang (RAT) bekend als CypherRAT en CraxsRAT.

Opererend vanuit Syrië, Deze entiteit is uitgegroeid tot een cruciale speler in de cybercriminele wereld, malware-as-a-service aanbieden (MAAS) aan verschillende dreigingsactoren over de hele wereld. Via een geavanceerde online winkel, EVLF heeft deze tools succesvol op de markt gebracht, het veiligstellen van een reputatie voor innovatie in de ontwikkeling van kwaadaardige software.

De naam EVLF werd niet alleen bekend vanwege de gereedschappen’ mogelijkheden maar ook voor gebruikmakend van een verkoopmodel die deze krachtige malwaretools toegankelijk maakten voor een breed scala aan cybercriminelen, een aanzienlijke impact hebben op het wereldwijde cyberbeveiligingslandschap.

Het ontcijferen van het motief: Waarom CypherRAT en CraxsRAT creëren?

De ontwikkeling van CypherRAT en CraxsRAT door EVLF werd gedreven door het doel om diepgaande toegang en controle te bieden over geïnfecteerde apparaten. Deze hulpmiddelen zijn ontworpen om te infiltreren Android-besturingssystemen, gebruikers de mogelijkheid geven om camera's te commanderen, microfoons, en zelfs de locatiegegevens van het apparaat.

De voornaamste motivatie achter het creëren en distribueren van deze RAT's lijkt financieel gewin te zijn, met EVLF die levenslange licenties voor deze malwaretools verkoopt en inspeelt op de vraag binnen de cybercriminele gemeenschap naar geavanceerde spionagemogelijkheden.

Bovendien, De voortdurende updates en aanpassingsopties die worden geboden, suggereren een toewijding om de relevantie en doeltreffendheid van deze tools te behouden in het voortdurend veranderende cyberbeveiligingslandschap.

De impact van CypherRAT en CraxsRAT-malware op de wereldwijde cyberbeveiliging

De infiltratie van CypherRAT en CraxsRAT in het cybersecurity-ecosysteem vormt een aanzienlijke bedreiging voor individuen en organisaties wereldwijd. Deze malwaretools hebben het proces voor cybercriminelen gestroomlijnd om gevoelige informatie te verkrijgen en controle uit te oefenen over gecompromitteerde apparaten.

Hun vermogen om Google Play Protect te omzeilen en geïnfecteerde apparaten op afstand te manipuleren, heeft Android-gebruikers bijzonder kwetsbaar gemaakt. De proliferatie van deze RAT's, gedreven door de marketing- en distributie-inspanningen van EVLF, onderstreept een cruciale uitdaging voor cybersecurityprofessionals: de noodzaak om ons aan te passen aan en in te spelen op de snel diversifiërende tools die cybercriminelen tot hun beschikking hebben. Voor gebruikers die hun apparaten willen beschermen, Het inzetten van uitgebreide beveiligingsoplossingen kan een robuuste bescherming bieden tegen dergelijke geavanceerde bedreigingen.

Hoe onderzoekers teruggingen naar EVLF

Het opsporen van de personen achter cyberdreigingen is een complex proces waarbij digitaal bewijsmateriaal moet worden verzameld. In het geval van EVLF, een beruchte malware-ontwikkelaar, Cybersecurity-onderzoekers begonnen aan een nauwgezette onderzoeksreis. In dit gedeelte worden de digitale voetafdrukken onderzocht die hebben geleid tot de ontmaskering van EVLF, het belichten van de samenwerking binnen de cybersecuritygemeenschap die een cruciale rol speelde bij het identificeren van de malwareontwikkelaar.

De digitale voetafdrukken die leidden tot de identificatie van EVLF

Het pad dat leidde naar EVLF begon met het onderzoek naar de architectuur van de malware en het distributiemodel. Onderzoekers hebben unieke coderingspatronen en operationele gedragingen in de malwarestammen CypherRAT en CraxsRAT geïdentificeerd die consistent waren bij verschillende aanvallen.

Door de code van de malware te onderzoeken, ze ontdekten aanwijzingen die verborgen zaten in de metadata van de software, zoals specifieke compiler-artefacten en unieke verduisteringstechnieken die wezen op een enkele ontwikkelaar of team. Bovendien, het gebruik van een specifieke crypto-wallet voor transactieactiviteiten die verband hielden met de verkoop van malware, werd een cruciale financiële band gecreëerd. Deze portemonnee, met transacties die zich over een periode van drie jaar uitstrekken, was de sleutel tot het traceren naar EVLF.

De doorbraak kwam toen het individu probeerde een aanzienlijk bedrag uit deze portemonnee op te nemen, wat leidde tot een directe interactie met de wallet service provider die identiteitsverificatie vereiste. Dit verzoek om verificatie liet onbedoeld een digitaal papieren spoor achter dat onderzoekers konden volgen.

Ook, De digitale aanwezigheid van EVLF reikte verder dan de malware zelf. De exploitatie van een openbare webwinkel en de verspreiding van malware via platformen als GitHub en Telegram leverden verder bewijs. Sociale media interacties, forumberichten, en de reactie op het bevriezen van de cryptogeldfondsen waren allemaal onderdelen van de digitale legpuzzel. Elk stuk gaf inzicht in de operaties, motivaties, en mogelijke geografische locatie van EVLF.

Samenwerking in de cybersecuritygemeenschap: Het ontmaskeren van een malware-ontwikkelaar

De identificatie van EVLF was niet de inspanning van één enkele organisatie. Het vereiste een gezamenlijke inspanning van meerdere cybersecurity-entiteiten, de kracht van samenwerking laten zien. Door bevindingen te delen, gereedschap, en intelligentie, onderzoekers konden gegevens kruisverwijzen en hun hypothesen valideren. Platformen zoals forums, gesloten groepen, en onderzoeksuitwisselingsbijeenkomsten werden kanalen voor informatie-uitwisseling.

De ontdekking van een unieke malware-signatuur door de ene organisatie kan worden aangevuld met het inzicht van een andere organisatie in commando en controle (C2) server patronen of betalingsactiviteiten die verband houden met het gebruik van de malware. Deze collaboratieve aanpak versnelde het proces van het verbinden van de punten, waardoor het voor de malware-ontwikkelaar steeds moeilijker wordt om verborgen te blijven.

Bovendien, Publiek-private partnerschappen speelden een cruciale rol. De betrokkenheid van cybersecuritybedrijven, academische onderzoekers, en wetshandhavingsinstanties over de grenzen heen vormden een formidabel netwerk tegen cyberbeveiligingsdreigingen. Hun gezamenlijke strategie om te begrijpen, Tracking, en het ontmantelen van de infrastructuur van malware-operaties zoals die van EVLF laat zien hoe effectief collectieve actie is op het gebied van cyberbeveiliging. Deze gezamenlijke inspanning leidde niet alleen tot de identificatie van EVLF, maar schiep ook een precedent voor de manier waarop de cybersecuritygemeenschap kan samenwerken om bedreigingen in het digitale tijdperk aan te pakken..

De technische werking van CypherRAT en CraxsRAT

Het landschap van mobiele malware verandert voortdurend, cybercriminelen ontwikkelen steeds geavanceerdere tools om veiligheidsmaatregelen te omzeilen en kwetsbaarheden te exploiteren. Onder deze hulpmiddelen, CypherRAT en CraxsRAT onderscheiden zich door hun geavanceerde mogelijkheden en de risico's die ze vormen voor Android-gebruikers. De kern van beide Remote Access Trojans (RAT) is een zeer ingewikkeld ontwerp gericht op stealth en efficiëntie. Deze malware maakt ongeautoriseerde toegang tot het apparaat van het slachtoffer mogelijk, waardoor aanvallers persoonlijke gegevens kunnen ophalen, monitoren van gebruikersactiviteiten, en zelfs het apparaat op afstand bedienen zonder dat de gebruiker het weet.

De verfijning van CypherRAT-malware

CypherRAT is een voorbeeld van het geavanceerde niveau van dreiging dat moderne malware vertegenwoordigt.

Meer dan alleen een eenvoudig hulpmiddel voor toegang tot privé-informatie, het bezit de mogelijkheid om de werking van het apparaat te verstoren en gevoelige gegevens te exfiltreren zonder de typische sporen van inbraak achter te laten. Deze malware maakt gebruik van verschillende technieken om onopgemerkt te blijven, inclusief het gebruik van encryptie om zijn communicatie te verbergen en geavanceerde ontwijkingstechnieken die het helpen om te voorkomen dat het door antivirusoplossingen wordt ontdekt. Het ontwerp is gericht op het minimaliseren van de voetafdruk op het geïnfecteerde apparaat en het maximaliseren van de toegang tot waardevolle gegevens..

Anatomie van CraxsRAT: Hoe het detectie ontwijkt

CraxsRAT, net als CypherRAT, is ontworpen om Android-apparaten te infiltreren zonder gebruikers of beveiligingstools te waarschuwen. Het maakt gebruik van een meerlaagse verduisteringstechniek die analyse en detectie voor beveiligingsprofessionals lastig maakt. Een van de meest zorgwekkende aspecten van CraxsRAT is de mogelijkheid om Google Play Protect te omzeilen, een beveiligingsfunctie die bedoeld is om de installatie van schadelijke apps te blokkeren. Dit doet het door middel van geavanceerde ontwijkingsmethoden die gebruikmaken van mazen in de beveiligingssystemen..

Bovendien, CraxsRAT kan zichzelf in legitieme applicaties injecteren, waardoor de aanwezigheid ervan verder wordt gemaskeerd en het verwijderen ervan een complexe taak wordt zonder gespecialiseerde hulpmiddelen.

Om ons tegen dergelijke bedreigingen te beschermen, Gebruikers worden aangemoedigd om alleen apps van vertrouwde bronnen te downloaden en hun apparaten up-to-date te houden. Echter, in het licht van geavanceerde bedreigingen zoals CraxxRAT en CypherRAT, Deze maatregelen zijn mogelijk niet altijd voldoende. Voor degenen die zich zorgen maken over de veiligheid van hun Android-apparaten, het inzetten van een betrouwbare beveiligingsoplossing kan een extra verdedigingslaag bieden.

Het begrijpen van de technische aspecten van deze RAT's benadrukt het belang van waakzaamheid en het toepassen van uitgebreide veiligheidsmaatregelen. De voortdurende innovatie door cybercriminelen vraagt om even dynamische en effectieve verdedigingsstrategieën om persoonlijke en gevoelige informatie te beschermen tegen ongeautoriseerde toegang..

Bescherm uzelf tegen CypherRAT en CraxsRAT

Malware-aanvallen kunnen verwoestend zijn, leidend tot gegevensverlies, privacyschendingen, en financiële schade. Echter, Door een preventieve houding aan te nemen, kunt u uw risico minimaliseren. De eerste stap om uzelf te beschermen tegen bedreigingen zoals CypherRAT en CraxsRAT is het begrijpen van hun werking en het implementeren van effectieve beveiligingsmaatregelen..

Best practices voor individuen en organisaties om malware-aanvallen af te weren

Om ervoor te zorgen dat uw digitale omgeving veilig blijft tegen malware, is een combinatie van waakzaamheid en beveiliging vereist., goede praktijken, en betrouwbare beveiligingstools. Hier zijn essentiële strategieën die iedereen zou moeten toepassen:

- Regelmatig bijwerken: Het is van cruciaal belang dat uw software en besturingssystemen up-to-date blijven. Ontwikkelaars brengen regelmatig patches en updates uit om kwetsbaarheden te verhelpen die door malware kunnen worden misbruikt.

- Verstandig downloaden: Download apps en software altijd van officiële en geverifieerde bronnen. Onofficiële platforms hosten vaak geïnfecteerde bestanden die uw apparaat kunnen compromitteren.

- E-mail waarschuwing: Wees voorzichtig met e-mailbijlagen en links, vooral als ze van onbekende bronnen komen. Phishing-e-mails zijn een veelgebruikte methode door aanvallers om malware te verspreiden.

- Gebruik sterke wachtwoorden: Verbeter uw veiligheid door complexe wachtwoorden te gebruiken en overweeg een gerenommeerde wachtwoordbeheerder in te schakelen om uw wachtwoorden bij te houden..

- Beveiligingsfuncties inschakelen: Maak gebruik van de ingebouwde beveiligingsinstellingen van uw apparaat, zoals biometrische sloten voor smartphones of encryptieopties voor gevoelige gegevens.

- antivirus software: Installeer een betrouwbaar antivirusprogramma en zorg ervoor dat het altijd actief en up-to-date is. Regelmatige scans kunnen schadelijke software detecteren en isoleren voordat deze schade kan veroorzaken.

Het volgen van deze praktijken creëert een solide basis voor cyberbeveiliging, maar vereist consistentie en bewustzijn om echt effectief te zijn..

Gemeenschapsinspanningen op het gebied van cyberbeveiliging: De rol van informatie-uitwisseling

Het bestrijden van cyberbeveiligingsdreigingen is een collectieve inspanning die aanzienlijk profiteert van het delen van informatie. Door het bundelen van middelen en inlichtingen, de cybersecuritygemeenschap kan haar begrip van opkomende bedreigingen vergroten, zoals die van makers als EVLF. Deze gezamenlijke aanpak maakt de snelle ontwikkeling van verdedigingsmechanismen en beveiligingsoplossingen mogelijk.

Platformen voor informatie-uitwisseling, zoals industriële conferenties, online forums, en cybersecurity nieuwsbrieven, dienen als essentiële kanalen voor de verspreiding van kennis en beste praktijken. Door met deze gemeenschappen samen te werken, kunnen individuen en organisaties hun verdediging verbeteren., het waarborgen van een hoger beschermingsniveau tegen potentiële bedreigingen.

Voorbereiding voor het verwijderen van malware.

Voor het eigenlijke verwijdering, Wij raden u aan de volgende voorbereidende stappen te doen.

- Schakel uw telefoon uit totdat u weet hoe slecht is het virus infectie.

- Open deze stappen op een ander, veilig toestel.

- Zorg ervoor dat het afsluiten van uw SIM-kaart, als het virus zou kunnen bederven in sommige zeldzame gevallen.

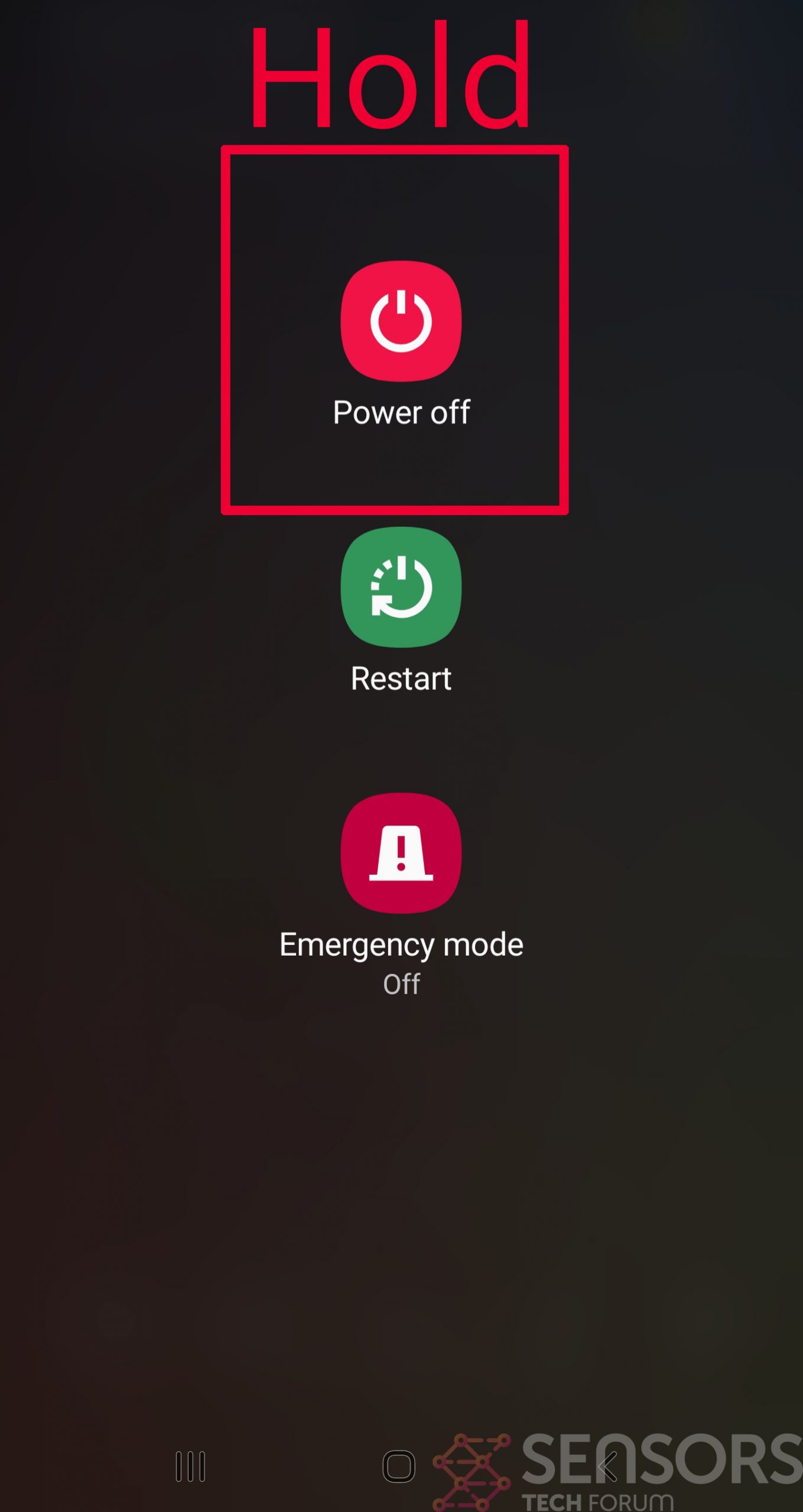

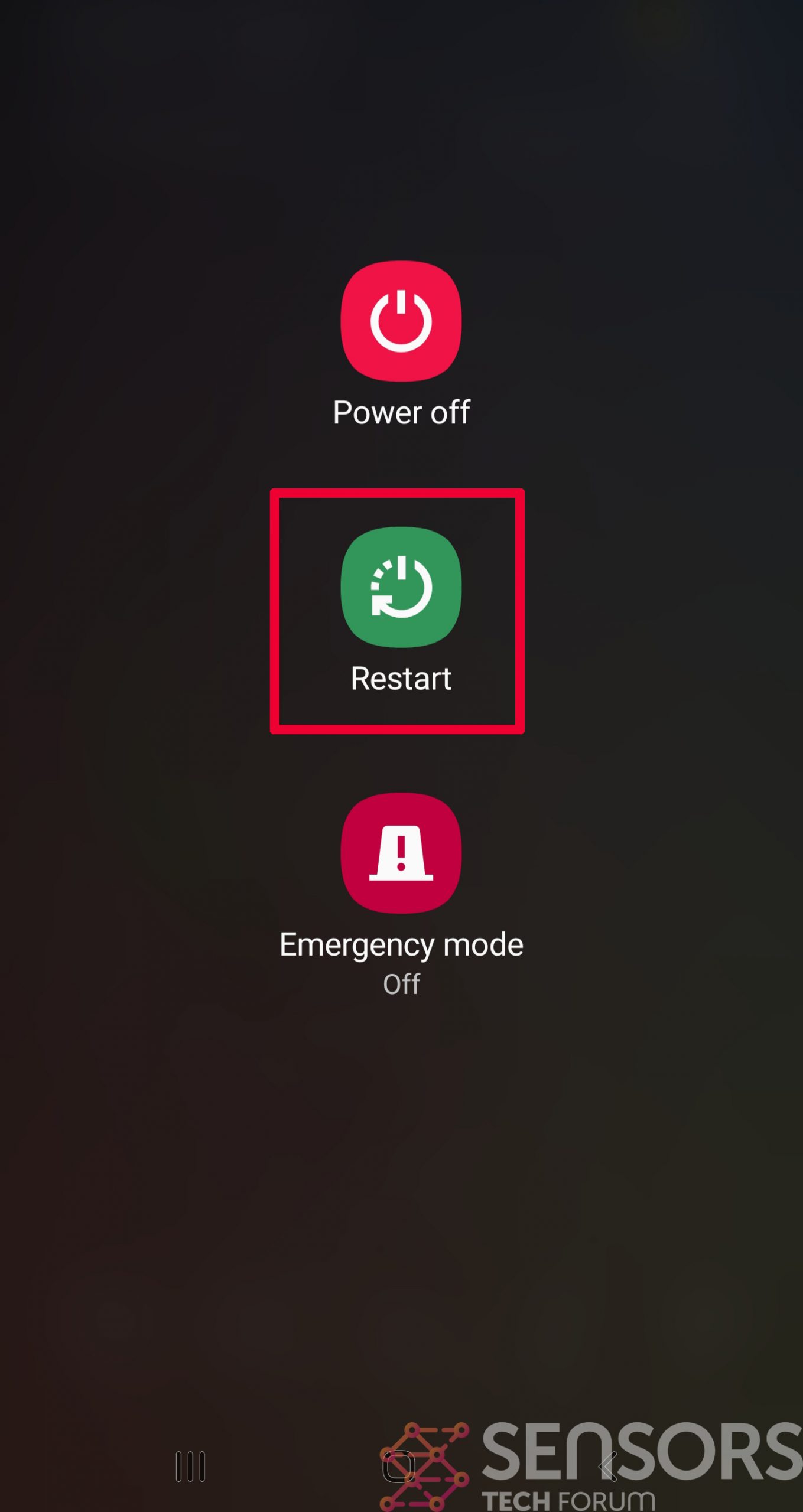

Stap 1: Afsluiten om de telefoon om wat tijd te winnen

Het afsluiten van de telefoon kan worden gedaan door te drukken en de power-knop te houden en te kiezen voor uitschakeling.

In het geval dat het virus je dit niet laten doen, U kunt ook proberen om de batterij te verwijderen.

In het geval dat uw batterij niet kan worden verwijderd, kunt u proberen om het zo snel mogelijk af te voeren als je nog steeds controle over deze.

Notes: Zo heb je de tijd om te kijken hoe erg de situatie is en om je simkaart er veilig uit te kunnen halen, zonder de nummers in het wordt gewist. Als het virus op uw computer, Het is espeically gevaarlijk voor de SIM-kaart daar te houden.

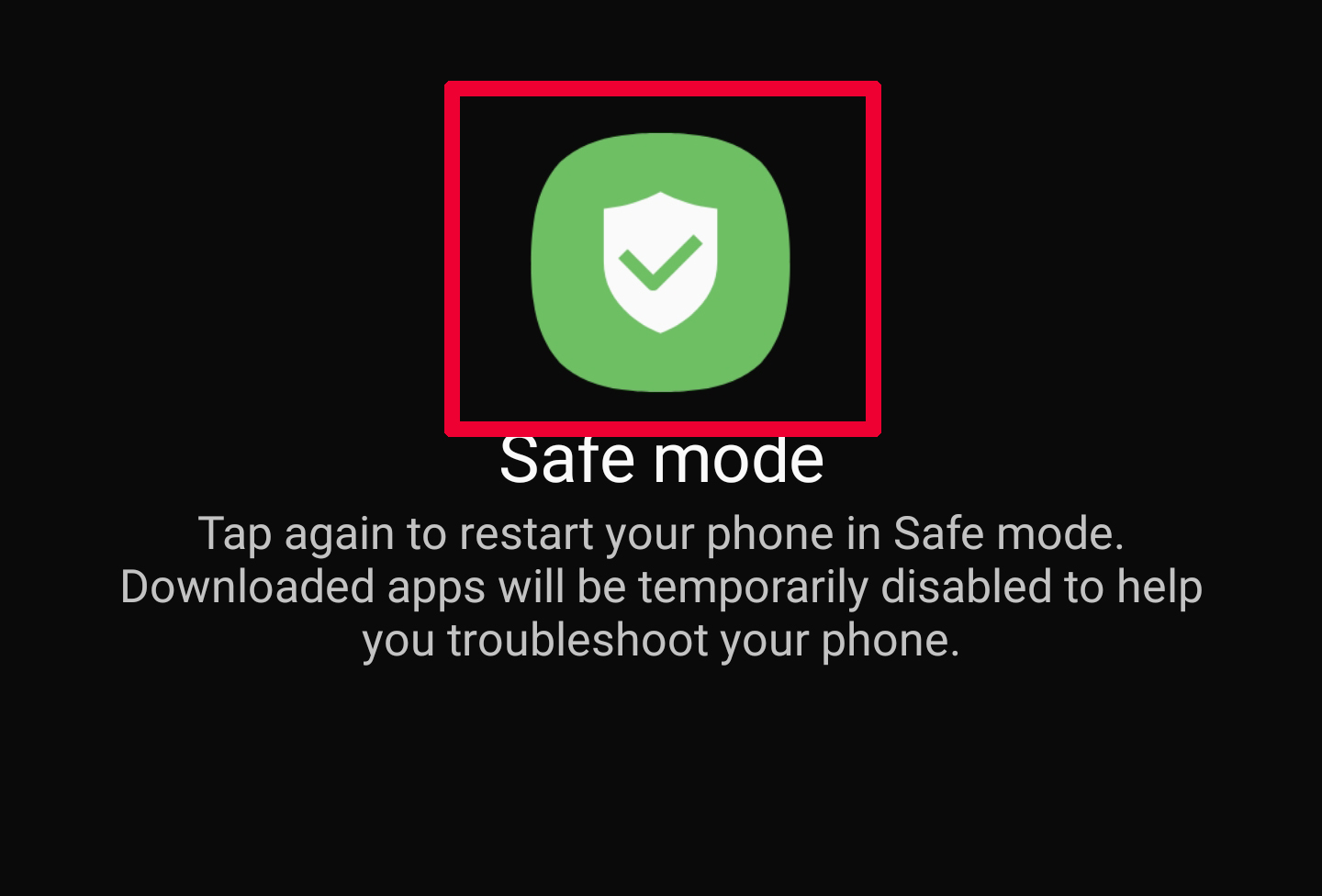

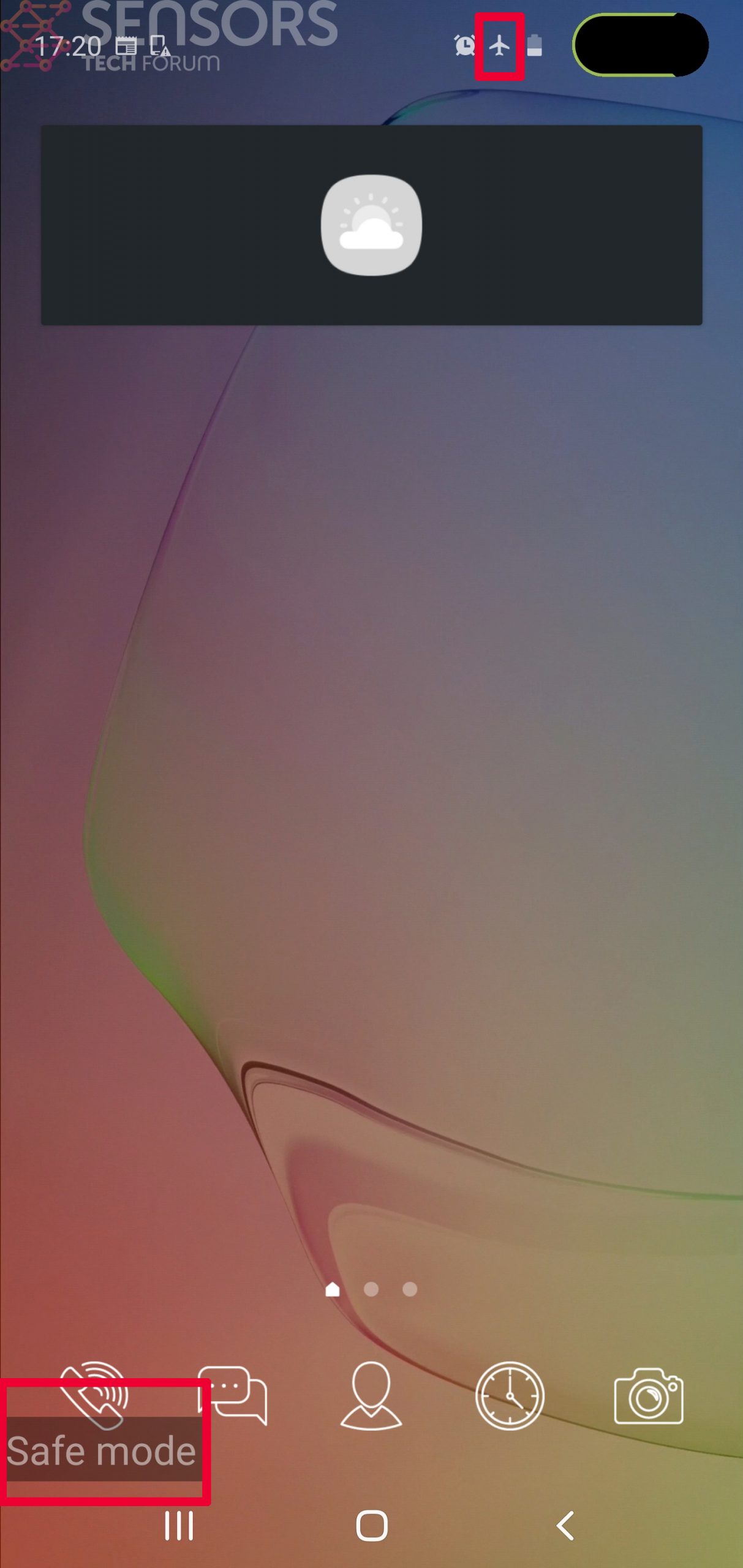

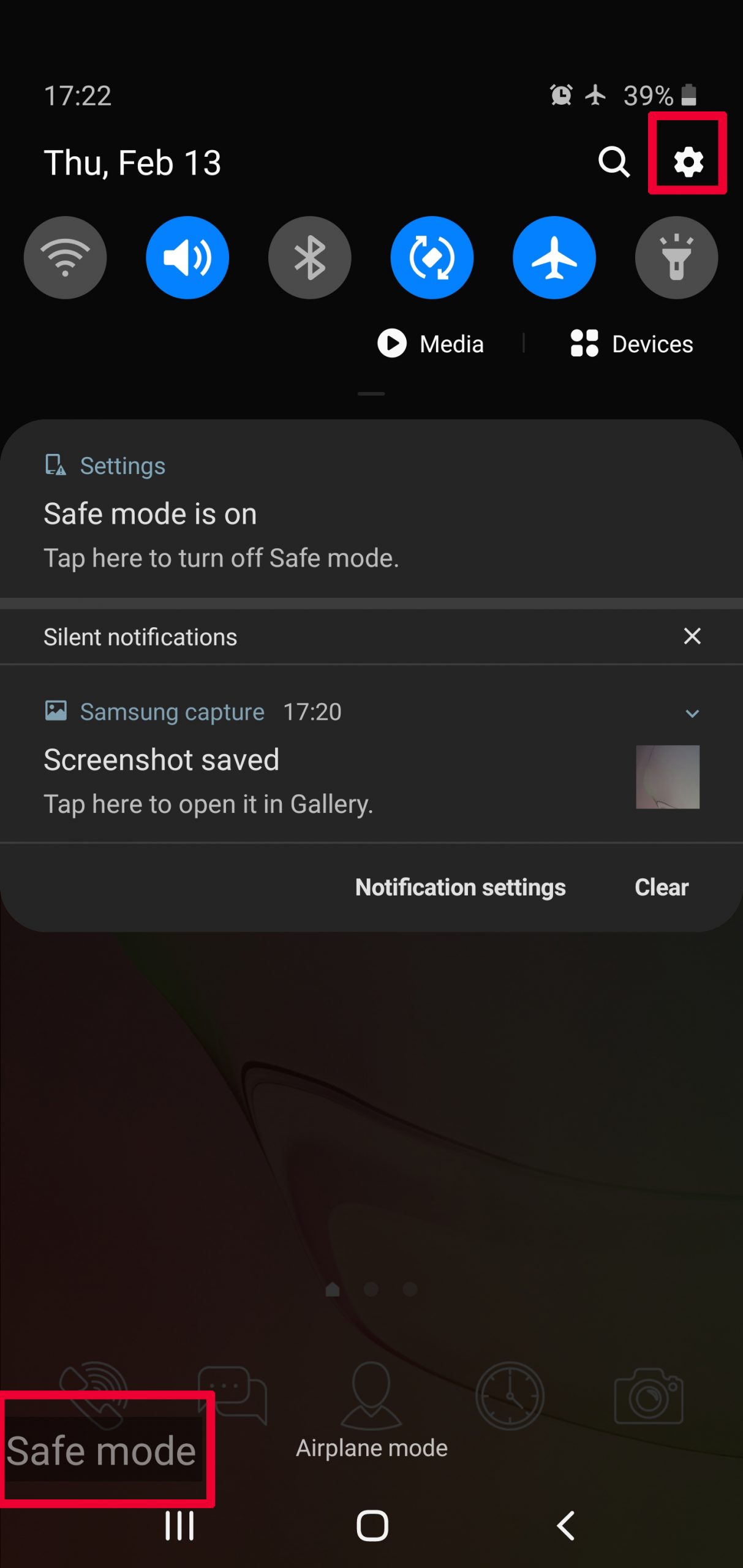

Stap 2: Veilige modus inschakelen van je Android-toestel.

Voor de meeste Android-apparaten, overschakelen op veilige modus is gelijk. Zijn gedaan door het volgen van deze mini-stappen:

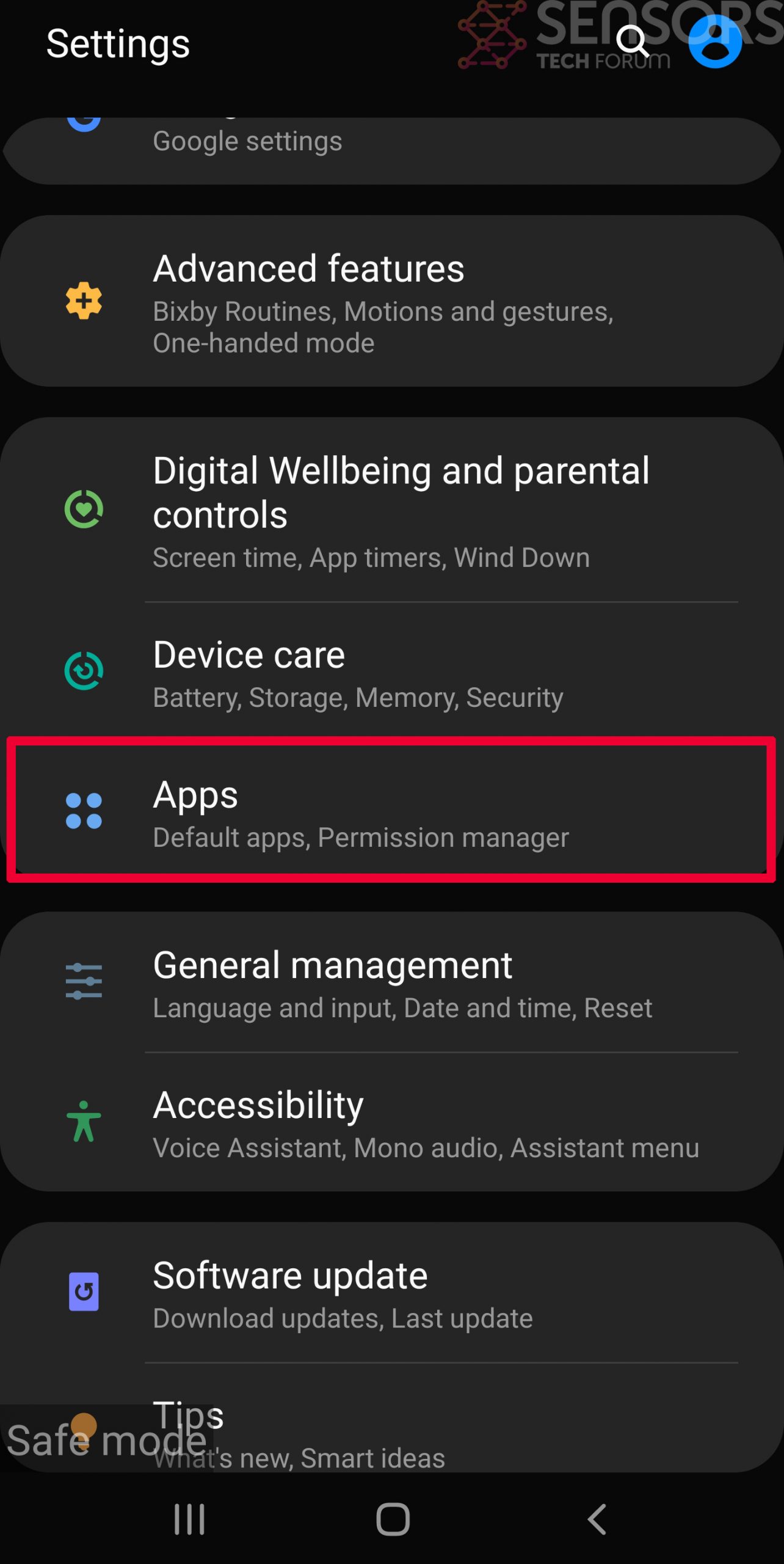

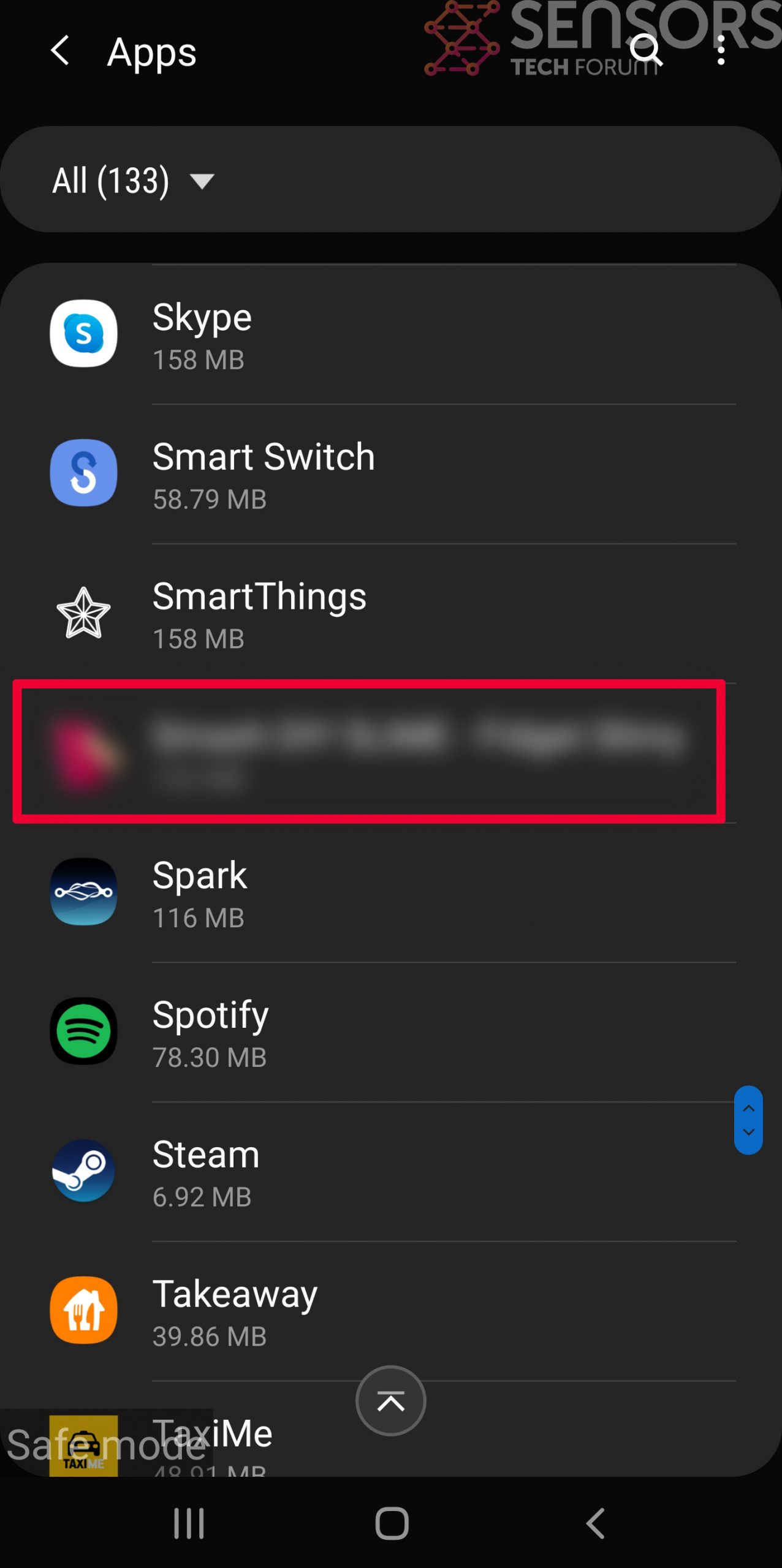

Stap 3: Elimineer de App die Uw Geloof is het Virus

Meestal Android virussen krijgen gemaskeerd in de vorm van applicaties. Om apps te elimineren, Volg deze mini-stappen:

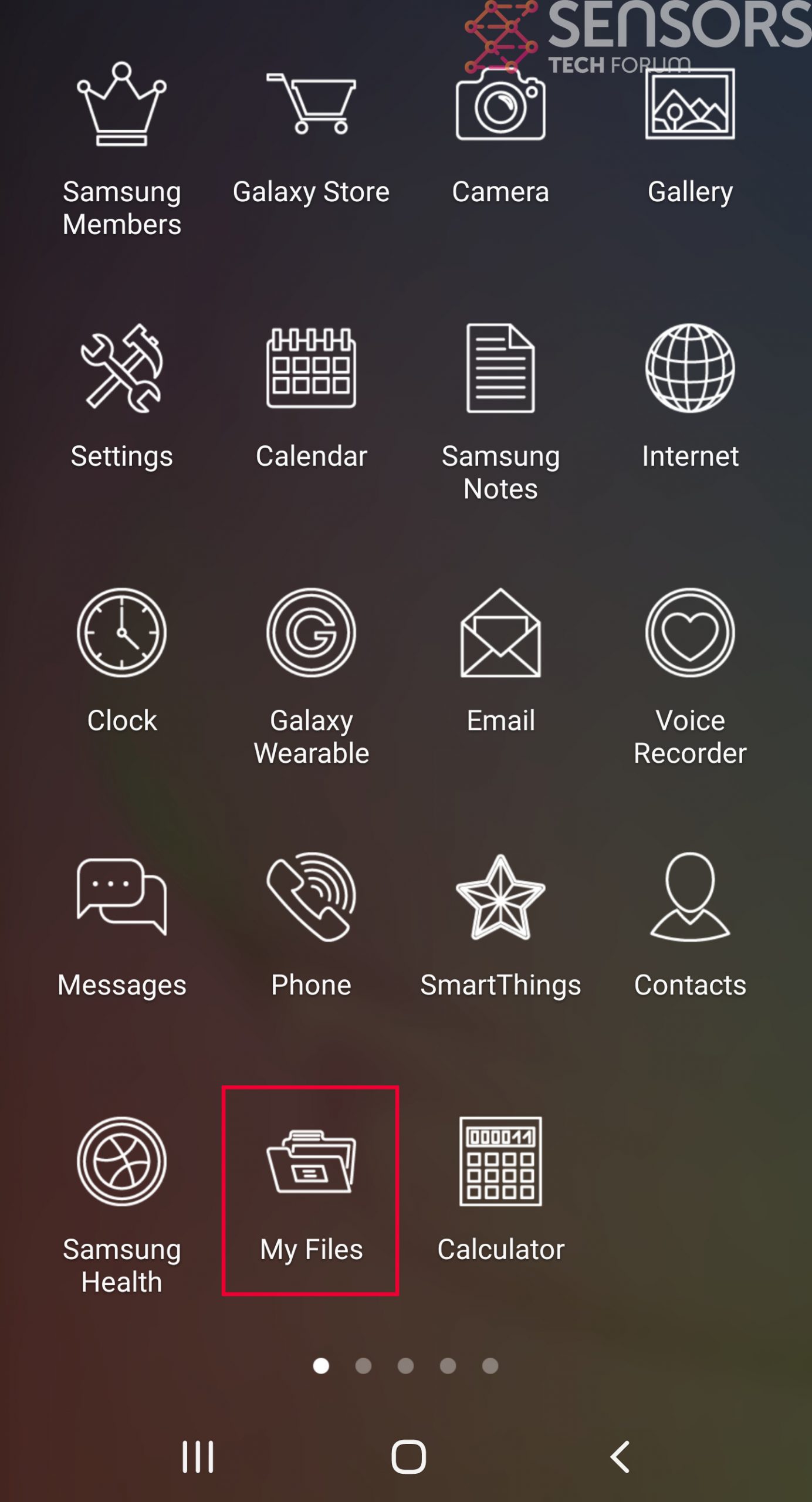

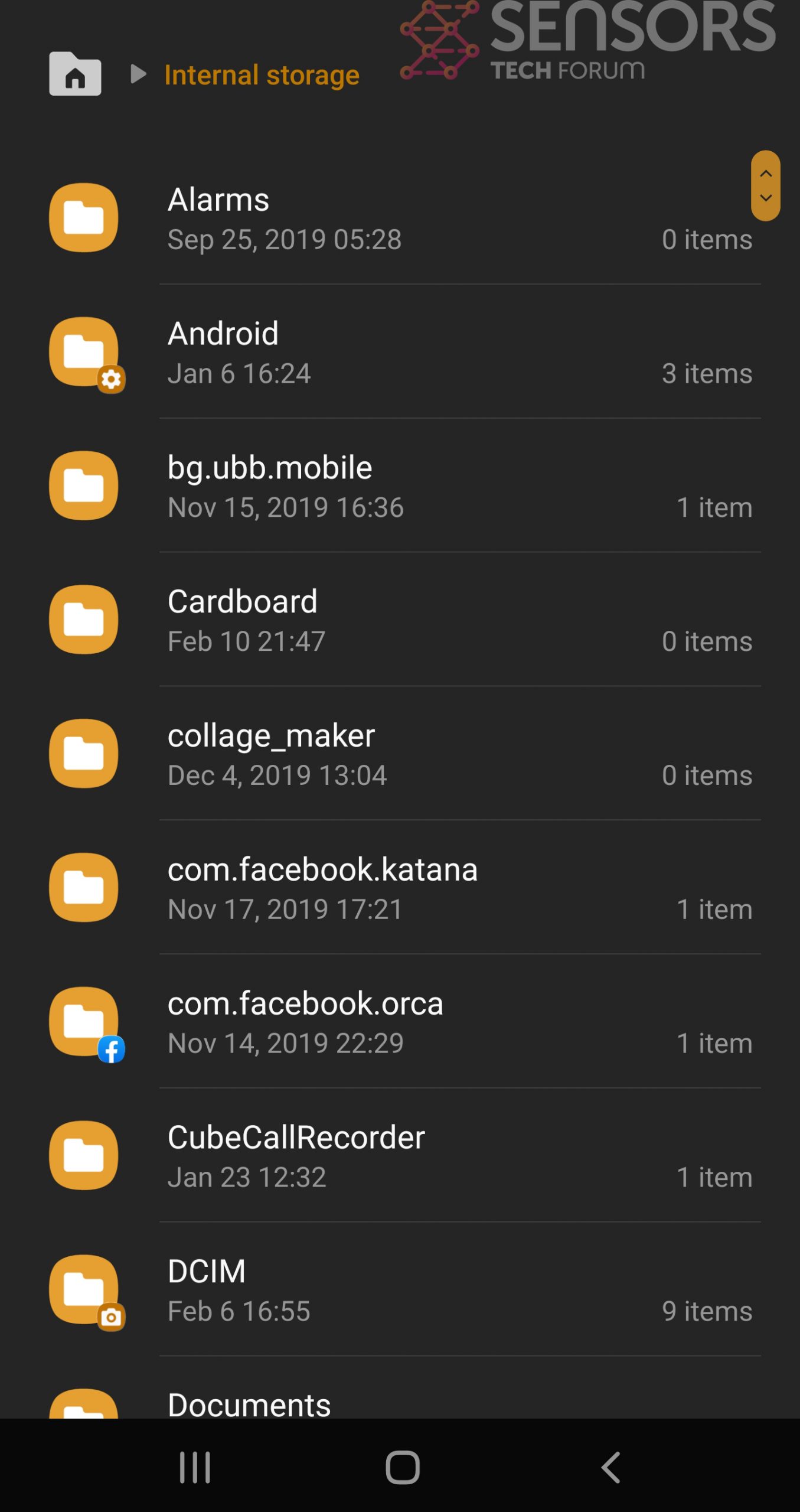

Stap 4: Vind verborgen Virus bestanden op uw Android-telefoon en verwijder ze

Zoek eenvoudig het virus en houd het virusbestand ingedrukt om het te verwijderen.