Bent u bekend met de schimmige dreiging van STOP / DJVU ransomware, een nachtmerrie op het gebied van cyberbeveiliging die gebruikers sindsdien achtervolgt 2018? Deze schadelijke software vergrendelt niet alleen uw dierbare foto's, documenten, en video's met een coderingssleutel, maar eist ook losgeld voor de teruggave ervan, Dit vormt een complexe uitdaging voor zowel slachtoffers als cyberbeveiligingsexperts. Met zijn wortels diep verankerd in misleidende downloads en voortdurend in ontwikkeling om detectie-inspanningen te slim af te zijn, STOP/DJVU-ransomware symboliseert een aanzienlijk en aanhoudend gevaar in onze onderling verbonden wereld.

Dit artikel gaat in op de innerlijke werking van de STOP/DJVU-ransomware, van zijn sluwe infiltratiemethoden tot effectieve strategieën voor het voorkomen, verwijdering, en herstel, waardoor u de kennis krijgt om uw digitale domein te beschermen tegen deze geduchte vijand.

STOP/DJVU Ransomware-samenvatting

| Naam | STOP / DJVU Ransomware |

| Type | Ransomware, Cryptovirus |

| Korte Omschrijving | Bestanden worden versleuteld op uw computermachine en er wordt losgeld gevraagd om ze naar verluidt te herstellen. |

| Symptomen | Het kwaadaardige programma zal uw bestanden versleutelen met behulp van de AES en RSA encryptie-algoritmen. Aan alle vergrendelde bestanden wordt een nieuwe extensie toegevoegd. |

| Distributie Methode | Spam e-mails, E-mailbijlagen |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

| Data Recovery Tool | Windows Data Recovery door Stellar Phoenix kennisgeving! Dit product scant uw schijf sectoren om verloren bestanden te herstellen en het kan niet herstellen 100% van de gecodeerde bestanden, maar slechts weinigen van hen, afhankelijk van de situatie en of u uw schijf hebt geformatteerd. |

Wat is STOP/DJVU-ransomware??

STOP/DJVU-ransomware vertegenwoordigt een geavanceerde vorm van malware die systemen infiltreert om bestanden te versleutelen, ze in wezen gegijzeld. Aanvankelijk ontdekt in 2018, deze ransomwarevariant codeert gebruikers’ bestanden, inclusief foto's, documenten, en video, door een van de vele unieke bestandsextensies toe te voegen, zoals .djvu, .lkfr, .lkhy, .moia, of .fatp. Na succesvolle codering, het eist losgeld in ruil voor decoderingssleutels, gebruikers in een benarde situatie brengen. Deze ransomware verspreidt zich doorgaans via misleidende downloads, zoals softwarescheuren en illegale inhoud, gebruik te maken van de aantrekkingskracht van gratis toegang om nietsvermoedende gebruikers te verleiden.

De primaire bedoeling achter de STOP/DJVU-ransomware is om slachtoffers te dwingen losgeld te betalen om weer toegang te krijgen tot hun bestanden. Echter, Het betalen van het losgeld biedt geen garantie dat de versleutelde bestanden zullen worden hersteld. Deze schadelijke software maakt gebruik van cryptografie met openbare sleutels, veilig encryptie methode die ongeautoriseerde decodering ongelooflijk uitdagend maakt zonder de bijbehorende privésleutel, alleen in handen van de aanvallers.

De geschiedenis en evolutie van STOP/DJVU-ransomware

Sinds zijn debuut in 2018, De STOP/DJVU-ransomware is aanzienlijk geëvolueerd, het wordt een van de meest productieve ransomware-families die zich op individuen over de hele wereld richten. Het aanpassingsvermogen blijkt uit de introductie van talrijke varianten, elk ontworpen om verschillende kwetsbaarheden te misbruiken en detectie door beveiligingssoftware te omzeilen.

De evolutie van de STOP/DJVU-ransomware wordt gekenmerkt door de ontwikkelaars ervan’ voortdurende inspanningen om de mechanismen voor levering en encryptie te verfijnen. In tegenstelling tot vroege versies die mogelijk vertrouwden op eenvoudigere infectiemethoden, recente iteraties maken gebruik van meer geavanceerde tactieken, zoals het exploiteren van softwarekwetsbaarheden en het gebruik van uitgebreide phishing-campagnes. Dit aanpassingsvermogen garandeert de voortdurende prevalentie en effectiviteit ervan bij het compromitteren van systemen.

Bovendien, De volharding van de STOP/DJVU-familie wordt gedemonstreerd door de ontwikkelaars’ reacties op cyberbeveiligingsmaatregelen. Terwijl beveiligingsonderzoekers en softwareleveranciers werken aan het neutraliseren van bedreigingen door decoderingstools te ontwikkelen, de makers van de STOP/DJVU-ransomware gaan dit tegen door nieuwe uit te brengen, gewijzigde versies van de malware. Dit voortdurende kat-en-muisspel maakt STOP/DJVU tot een voortdurend relevante en gevaarlijke bedreiging in de digitale omgeving van vandaag.

Zowel individuen als organisaties moeten uitgebreide cyberbeveiligingsmaatregelen nemen om het risico van de STOP/DJVU-ransomware te beperken. Investeren in gerenommeerde beveiligingssoftware, zoals SpyHunter, kan cruciale bescherming bieden tegen dergelijke ransomware-aanvallen. De geavanceerde beveiligingsfuncties van SpyHunter zijn ontworpen om ransomware-infecties te detecteren en te verwijderen, Dit biedt gebruikers gemoedsrust en verkleint aanzienlijk het risico om het slachtoffer te worden van deze kwaadaardige bedreigingen.

Behoedzaam online gedrag aannemen, zoals het vermijden van het downloaden van software van niet-geverifieerde bronnen en het onderhouden van bijgewerkte back-ups van belangrijke bestanden, kunnen ook een belangrijke rol spelen bij de bescherming tegen ransomware-aanvallen. Het is essentieel om op de hoogte te blijven van de nieuwste cyberbedreigingen en om proactieve maatregelen te implementeren om waardevolle gegevens te beschermen tegen ransomware zoals STOP/DJVU.

Hoe STOP/DJVU Ransomware uw systeem infecteert

Begrijpen hoe de STOP/DJVU-ransomware computers infiltreert, is van cruciaal belang voor preventie en snelle reactie. Deze ransomwarevariant gebruikt verschillende strategieën om beveiligingsmaatregelen te omzeilen en gebruikers te versleutelen’ bestanden, het maken van bewustzijn en voorzichtigheid tot belangrijke verdedigingsmaatregelen.

Algemene infectiemethoden toegepast door STOP/DJVU

STOP/DJVU-ransomware maakt gebruik van verschillende tactieken om ongeautoriseerde toegang tot systemen te verkrijgen:

- Freeware-programma's: Deze ransomware lift vaak mee op freewareprogramma's die zijn gedownload van twijfelachtige bronnen, met inbegrip van torrent sites. Gebundelde softwarepakketten kunnen verborgen malware bevatten die wacht om in actie te komen zodra deze is geïnstalleerd.

- Valse uitvoerbare bestanden: Gebruikers die applicatie-extensies downloaden (.exe-bestanden) van onbetrouwbare bronnen kunnen onbedoeld de ransomware starten. Deze valse uitvoerbare bestanden doen zich vaak voor als legitieme software of updates.

- Kwaadaardige scripts: Het bezoeken van gecompromitteerde websites kan kwaadaardige scripts activeren die ransomware naar uw computer downloaden. Deze scripts kunnen worden geactiveerd wanneer u op misleidende advertenties of waarschuwingen klikt.

- Onveilige netwerken: Netwerken zonder goede beveiliging kunnen kanalen worden voor de verspreiding van ransomware, vooral bij het downloaden of delen van bestanden op dergelijke netwerken.

- E-mailphishing: Frauduleuze e-mails die gerenommeerde entiteiten nabootsen, kunnen gebruikers ertoe verleiden bijlagen te openen of op koppelingen te klikken die de ransomware op hun systemen implementeren.

- Het exploiteren van softwarekwetsbaarheden: Verouderde of niet-gepatchte software biedt kansen voor STOP/DJVU-ransomware om bekende fouten te misbruiken en systemen te infiltreren.

Waakzaam blijven en veilig browsen en downloaden zijn van cruciaal belang om besmetting met ransomware te voorkomen.

Tekenen dat uw apparaat mogelijk is geïnfecteerd met STOP/DJVU

Het herkennen van de tekenen van een STOP/DJVU-infectie kan de impact ervan helpen verzachten:

- Wijzigingen in bestandsextensies: Een directe aanwijzing is het verschijnen van onbekende extensies, zoals .djvu, toegevoegd aan uw bestanden, wat encryptie aangeeft.

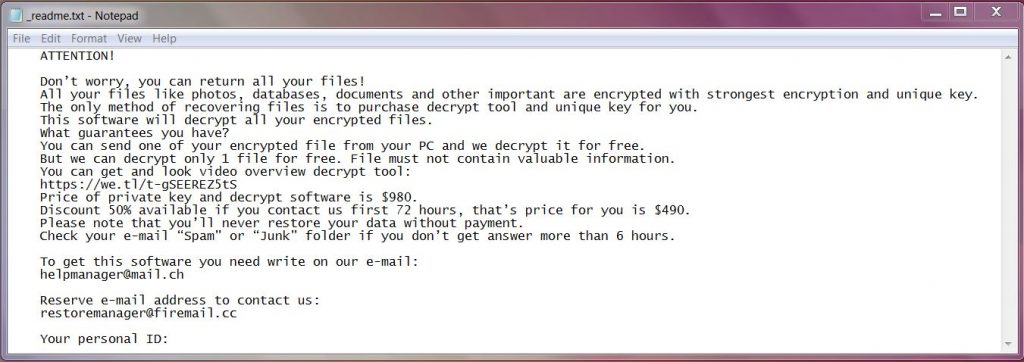

- Ransom Notes: Het vinden van een readme.txt bestand of iets dergelijks losgeld nota op uw bureaublad of in mappen is een duidelijk signaal van ransomware-activiteit.

- Onvermogen om bestanden te openen: Als u bestanden niet kunt openen of als ze door elkaar worden weergegeven, het betekent waarschijnlijk dat ze gecodeerd zijn.

- Verslechtering van de systeemprestaties: Ransomware kan uw computer aanzienlijk vertragen omdat het bestanden versleutelt of op de achtergrond actief is.

Als u deze signalen tegenkomt, is onmiddellijke actie noodzakelijk. Om verdere schade te voorkomen, moet u de verbinding met het internet verbreken en professioneel advies inwinnen voordat u losgeld betaalt. Voor uitgebreide bescherming en verwijdering van dergelijke bedreigingen, het gebruik van een speciale beveiligingsoplossing zoals SpyHunter kan realtime verdediging bieden en de risico's die gepaard gaan met ransomware-infecties minimaliseren.

Stapsgewijze handleiding om de STOP/DJVU-ransomware veilig te verwijderen

De confrontatie met de STOP/DJVU-ransomware vereist een berekende aanpak om de veiligheid van uw gegevens en de integriteit van uw computersysteem te garanderen. Deze gids leidt u door een strategische strategie, stapsgewijs proces om de dreiging van deze wijdverbreide ransomware te beperken.

Isoleren van de geïnfecteerde machine: Een cruciale eerste stap

Voordat u in het verwijderingsproces duikt, het is van cruciaal belang om de geïnfecteerde machine te isoleren. Dit betekent dat u de verbinding met internet verbreekt, gedeelde netwerken uitschakelen, en het stopzetten van alle gegevensoverdrachten. Hierdoor, u voorkomt dat de ransomware zich naar andere apparaten verspreidt en beschermt uw netwerkintegriteit. Hier zijn eenvoudig, praktische stappen:

- Koppel uw apparaat los van internet, door de Wi-Fi-verbinding uit te schakelen of door de Ethernet-kabel los te koppelen.

- Schakel Bluetooth en andere op verbindingen gebaseerde diensten uit om de verspreiding te voorkomen.

- Waarschuw uw netwerkbeheerder of beveiligingsteam, indien toepasselijk, om een bredere systeemveiligheid te garanderen.

Deze preventieve acties helpen de dreiging onder controle te houden en een veilige omgeving te creëren voor het verwijderen van malware.

Gebruik SpyHunter om de STOP/DJVU-ransomware automatisch te verwijderen

Na het isoleren van de getroffen machine, de volgende stap is het direct aanpakken van de ransomware. Het gebruik van een geavanceerd hulpprogramma voor het verwijderen van malware, zoals SpyHunter, stroomlijnt dit proces.

De voordelen van het gebruik van SpyHunter voor het verwijderen van ransomware

SpyHunter is krachtige software die is ontworpen om te identificeren, isoleren, en elimineer malware, inclusief de beruchte STOP/DJVU-ransomware. Het is gemaakt voor gebruikers van alle technische achtergronden, het aanbieden van een eenvoudig, effectieve aanpak voor het verwijderen van malware. Dit zijn de belangrijkste voordelen:

- Geavanceerde detectiemogelijkheden: SpyHunter maakt gebruik van geavanceerde algoritmen om zowel bekende als opkomende malwarebedreigingen te detecteren.

- Gebruiksvriendelijke interface: Het intuïtieve ontwerp vereenvoudigt het virusverwijderingsproces, toegankelijk maken voor alle gebruikers.

- Geautomatiseerde verwijdering: Zodra malware wordt gedetecteerd, SpyHunter verwijdert deze bedreigingen efficiënt met minimale tussenkomst van de gebruiker, het verminderen van het risico op menselijke fouten.

- Regelmatige updates: Regelmatige updates zorgen ervoor dat SpyHunter de nieuwste cyberbedreigingen voor blijft, het bieden van voortdurende bescherming voor uw apparaat.

Om SpyHunter te gebruiken voor het verwijderen van ransomware:

- Download en installeer SpyHunter volgens de meegeleverde instructies.

- Voer een scan uit om schadelijke software op uw apparaat te identificeren.

- Volg de aanwijzingen om gedetecteerde malware te verwijderen, effectief uw apparaat ontdoen van de STOP/DJVU-ransomware.

Deze aanpak elimineert niet alleen de onmiddellijke dreiging, maar beschermt uw apparaat ook tegen toekomstige infecties, het bieden van gemoedsrust in een steeds evoluerende digitale omgeving.

Decoderen van uw bestanden: Bestrijding van STOP/DJVU-ransomware

Het slachtoffer worden van de STOP/DJVU-ransomware kan een stressvolle ervaring zijn, met persoonlijke of belangrijke bestanden plotseling buiten bereik vanwege encryptie. Gelukkig, de strijd tegen deze vorm van cyberaanval is niet hopeloos. Inzicht in de tools en methoden die beschikbaar zijn voor decodering kan een cruciale rol spelen bij het herstellen van uw gegevens. Deze handleiding is bedoeld om het decoderingsproces te vereenvoudigen, een baken van hoop bieden voor de getroffenen.

Identificeren of uw bestanden zijn gecodeerd met online of offline sleutels

De eerste stap op weg naar het decoderen van uw bestanden is het identificeren van het type sleutel dat wordt gebruikt om ze te coderen. STOP/DJVU-ransomwarevarianten gebruiken online of offline sleutels. Het is van cruciaal belang om te bepalen welke is gebruikt, omdat dit een aanzienlijke invloed heeft op uw herstelaanpak. offline sleutels worden hergebruikt bij meerdere slachtoffers, waardoor decodering eenvoudiger wordt zodra een sleutel is teruggevonden door cyberbeveiligingsexperts. In tegenstelling tot, online toetsen zijn voor ieder slachtoffer uniek, wat het decoderingsproces bemoeilijkt vanwege de specificiteit van de codering.

Om vast te stellen welk type codering op uw bestanden wordt gebruikt, onderzoek het losgeldbriefje dat door de aanvallers is achtergelaten of gebruik decoderingstools van gerenommeerde cyberbeveiligingsbedrijven, die vaak automatisch het coderingstype identificeren.

Beschikbare decoderingstools voor STOP/DJVU-bestanden verkennen

Er zijn verschillende tools ontwikkeld om slachtoffers van de STOP/DJVU-ransomware te helpen bij het decoderen van hun bestanden. De beschikbaarheid en effectiviteit van deze tools kan variëren, afhankelijk van het type coderingssleutel dat tijdens de aanval wordt gebruikt. Hier leest u hoe u verder kunt gaan met de meest aanbevolen decoderingsoplossingen:

- EmsiSoft-decryptor voor STOP Djvu: Dit is een algemeen aanbevolen hulpmiddel voor slachtoffers van wie de bestanden zijn gecodeerd met offline sleutels. Het is eenvoudig te gebruiken:

- Download de EmsiSoft-decryptor voor STOP Djvu van de officiële website.

- Voer het programma uit en volg de aanwijzingen op het scherm om het decoderingsproces te starten.

- Als uw gegevens zijn gecodeerd met een offline sleutel, de tool kan uw bestanden mogelijk met succes herstellen.

- Online sleuteldecodering: Als uw bestanden zijn gecodeerd met een online sleutel, het proces wordt lastiger. Omdat elke sleutel uniek is, het herstellen van uw bestanden zonder de specifieke sleutel is een uitdaging. Het wordt aanbevolen om regelmatig te controleren op updates van decoderingstools en communityforums, naarmate er nieuwe sleutels of methoden kunnen ontstaan.

- Controleren op nieuwe decryptors: Bezoek regelmatig gerenommeerde bronnen zoals de ID Ransomware-website of de EmsiSoft-decoderingstoolpagina voor updates over nieuwe decoderingsoplossingen die zijn ontwikkeld.

Bij het omgaan met encryptie door een online sleutel, het behouden van hoop en op de hoogte blijven zijn van cruciaal belang. Hoewel onmiddellijke decodering misschien niet mogelijk is, De voortdurende inspanningen van de cyberbeveiligingsgemeenschap leiden vaak tot doorbraken die het herstel van uw bestanden in de toekomst kunnen vergemakkelijken.

In gevallen waarin decodering niet onmiddellijk haalbaar is met de beschikbare tools, het beoefenen van goede digitale hygiëne door regelmatig een back-up van uw gegevens te maken en het gebruik van beveiligingssoftware zoals SpyHunter kan een proactieve verdediging bieden tegen toekomstige ransomware-aanvallen en het herstel vereenvoudigen mocht u slachtoffer worden.

Kan STOP/DJVU worden gedecodeerd? [Beschikbare decrypter]

Kortom, het kan zijn, afhankelijk van de versie van de ransomware.

Er is een decrypter-tool uitgebracht voor DJVU waarvoor .NET Framework vereist is 4.5.2 geïnstalleerd of een latere versie. De tool werd in eerste instantie uitgebracht voor de .poema, .PumaX, .poema's versies van de cryptovirus. Michael Gillespie updates reguralrly dat het nieuw ontdekte verions zoals ondersteuning .formaat, .toegang, .Nderod, .bopador, .novasof, .dodoc, .Todar en andere. Houd er rekening mee dat het gereedschap vereist een paar van een origineel bestand en de versleutelde versie.

STOP/DJVU-versies die kunnen worden gedecodeerd

Zoals uitgelegd door de ontwikkelaar van de decrypter, voor alle versies van STOP Djvu, bestanden kunnen met succes worden gedecodeerd als ze zijn gecodeerd met een offline sleutel die we hebben.

Voor oudere Djvu-varianten, bestanden kunnen ook worden gedecodeerd met behulp van gecodeerde/originele bestandsparen die zijn ingediend bij het STOP Djvu Submission-portaal. Deze methode, echter, is niet van toepassing op nieuwe Djvu-bestanden die na augustus zijn gecodeerd 2019.

De EmsiSoft-decrypter kan decoderen 148 varianten van de losgeld-eisende software uit 202+ beschikbaar. De volgende extensies worden ondersteund door decryptiehulpmiddel:

→ .meer, .hese, .seto, .kaart, .betalen, .medicijnen, .kvag, .gentleman, .karl, .neus, .noos, .kuub, .Reco, .bora, .plannen, .werd, .koet, .Derp, .meka, .moskee, .peet, .mbed, .kodg, .zobm, .MSOP, .sake, .mkos, .nbes, .afkickkliniek, .bal, .REPP, .alka, .schaduw, .DjVu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .pdff, .denken, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .blazer, .promos, .promotionele, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .kloppen, .kropun, .charcl, .doples, .lichten, .luceq, .chech, .Relieves, .weg, .Tronas, .kosten, .bosje, .mainstream, .roland, .refols, .raldug, .Etol, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .kus, .fedasot, .berost, .forasom, .fordan, .CODN, .codnat1, .grappen, .dotmap, .Radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .steen, .redmat, .lancet, .Davda, .poret, .pidom, .greep, .heroset, .Boston, .muslat, .gerosan, .vesad, .horon, .niet vinden, .uitwisseling, .van, .lotep, .nusar, .trust, .besub, .cezor, .loka, .dildo's, .slaaf, .Vusd, .herad, .berosuce, .gehad, .Gusau, .madek, .Darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .toegang, .formaat, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .invoeren, .brusaf, .londec, .krusop, .mtogas, .Soh, .NACRO, .pedro, .nuksus, .vesrato, .masodas, .cetori, .staren, .wortelen, .meer, .hese, .seto, .kaart, .betalen, .kvag, .karl, .neus, .noos, .kuub, .Reco, .bora

Als u uw variant van de degenen boven, het zou moeten zijn 100% decryptable nu.

Voorkomen is beter dan genezen: Hoe u zich kunt beschermen tegen ransomware-aanvallen

Met het digitale tijdperk neemt het risico op ransomware-aanvallen toe, waar uw kostbare gegevens worden gecodeerd en bewaard voor losgeld. Het goede nieuws is, met proactieve maatregelen, u kunt het risico op een inbreuk aanzienlijk minimaliseren. In deze discussie, we onderzoeken de belangrijkste strategieën om uw digitale sfeer effectief te beschermen.

Effectieve strategieën om regelmatig een back-up van uw gegevens te maken

Regelmatige gegevensback-ups vormen uw vangnet in het geval van een ransomware-aanval. Hier zijn enkele gebruiksvriendelijke methoden om ervoor te zorgen dat uw gegevens veilig blijven:

- Externe opslagapparaten: Gebruik externe harde schijven of USB-drives om een back-up van uw bestanden te maken. Ontkoppel deze en bewaar deze op een veilige plaats zodra de back-up is voltooid, om te voorkomen dat ze het doelwit worden van een aanval.

- Cloud diensten: Cloudopslag is een handige manier om ervoor te zorgen dat uw bestanden toegankelijk zijn, zelfs als uw lokale apparaten zijn aangetast. Services zoals Microsoft OneDrive zorgen voor naadloze back-up en synchronisatie tussen apparaten, ervoor te zorgen dat er niet alleen een back-up van uw gegevens wordt gemaakt, maar dat deze ook op alle apparaten up-to-date zijn.

- Partitioneer uw schijf: Door uw besturingssysteem en persoonlijke bestanden op afzonderlijke schijfpartities te bewaren, u kunt uw gegevens beschermen, zelfs als u uw besturingssysteempartitie schoon moet vegen. Deze methode voegt een extra laag gegevensbeveiliging toe.

Door deze back-upstrategieën te implementeren, Herstellen van een ransomware-aanval wordt een beheersbaar proces in plaats van een catastrofaal gegevensverlies.

Het belang van het up-to-date houden van uw software

Verouderde software is een belangrijk doelwit voor ransomware-aanvallen vanwege beveiligingsproblemen die nog niet zijn gepatcht. Volg deze eenvoudige maar effectieve stappen om uw digitale veiligheid te verbeteren:

- Activeer automatische updates: Dit zorgt ervoor dat software, vooral uw besturingssysteem en beveiligingsoplossingen, zijn altijd up-to-date met de nieuwste beveiligingspatches.

- Regelmatige software-audits: Controleer en update regelmatig alle softwareapplicaties om potentiële toegangspunten voor ransomware te beperken.

Het onderhouden van software-updates is een eenvoudige maar cruciale voorzorgsmaatregel tegen ransomware-infiltratie, het beschermen van uw digitale omgeving tegen bekende kwetsbaarheden.

Waarom investeren in uitgebreide beveiligingsoplossingen zoals SpyHunter essentieel is

In de strijd tegen steeds geavanceerdere ransomware-bedreigingen, uitgebreide beveiligingsoplossingen zijn uw waakzame bewakers. SpyHunter, met zijn robuuste anti-malwaremogelijkheden, biedt cruciale voordelen:

- Proactieve bescherming: De dynamische scanengine van SpyHunter is ontworpen om ransomware-aanvallen te detecteren en te dwarsbomen voordat ze uw bestanden kunnen versleutelen, het bieden van realtime bescherming die zich aanpast aan zich ontwikkelende bedreigingen.

- Uitgebreide detectie van bedreigingen: Gebruik maken van geavanceerde algoritmen, SpyHunter identificeert en neutraliseert een breed scala aan digitale bedreigingen, zorgen voor een uitgebreide beveiliging van uw systeem.

- Gemoedsrust: Met de beschermende maatregelen van SpyHunter, u kunt met vertrouwen door de digitale wereld navigeren, wetende dat uw systeem is beschermd tegen verschillende cyberbeveiligingsbedreigingen.

Investeren in een allesomvattende beveiligingsoplossing zoals SpyHunter verbetert niet alleen uw verdediging tegen ransomware, maar versterkt ook uw digitale privacy en integriteit tegen een spectrum aan cyberdreigingen. Omarm SpyHunter voor een versterkte beveiligingshouding die uw digitale leven veilig houdt.

Ransomware begrijpen: Een nadere blik op de mechanica van STOP/DJVU

Ransomware, in zijn meest basale vorm, is een soort kwaadaardige software die is ontworpen om de toegang tot een computersysteem te blokkeren totdat er een geldbedrag is betaald. STOP / DJVU ransomware, echter, tilt deze manipulatie naar een ander niveau door gebruik te maken van geavanceerde encryptiemethoden om bestanden individueel te vergrendelen – waardoor het bijzonder lastig wordt om de schade ongedaan te maken zonder de unieke decryptiesleutel. Deze variant richt zich voornamelijk op Windows-gebruikers, misbruik maken van kwetsbaarheden of nalatigheid van gebruikers, zoals het downloaden van illegale software of het klikken op misleidende links.

Het proces begint wanneer de ransomware een systeem infiltreert, meestal gemaskeerd als legitieme download. Bij uitvoering, het scant op specifieke bestandstypen – zoals documenten, afbeeldingen, en multimediabestanden – en codeert ze met behulp van geavanceerde cryptografie met openbare sleutels. Dit betekent dat het een publieke sleutel gebruikt om de bestanden te versleutelen en dat het slachtoffer een privésleutel moet kopen voor decodering. Om een schijn van bruikbaarheid te behouden, STOP/DJVU codeert alleen de eerste 5 MB van de gegevens, ervoor zorgen dat de gebruiker het systeem nog steeds kan bedienen en, belangrijker, toegang tot internet om het losgeld te betalen.

Wat STOP/DJVU anders maakt dan andere ransomwarevarianten?

Wat STOP/DJVU onderscheidt van andere ransomware-families is het enorme aantal varianten en de agressieve evolutiesnelheid. Met namen als .djvu, .lkfr, .lkhy, onder andere, elke variant past een unieke bestandsextensie toe op gecodeerde bestanden, waardoor ze gemakkelijk identificeerbaar maar moeilijk te ontgrendelen zijn zonder de bijbehorende decoderingssleutel. Deze constante evolutie helpt de ransomware detectie door beveiligingssoftware te vermijden, omdat nieuwe versies in eerste instantie onder de radar van antivirusprogramma's kunnen blijven’ databases.

Bovendien, de STOP/DJVU-ransomwarefamilie heeft een voorkeur voor het exploiteren van minder kritische internetgebruikers die zich bezighouden met het downloaden van illegale inhoud of software-cracks. Deze targetingstrategie vergroot niet alleen de pool van potentiële slachtoffers, maar exploiteert ook een niche die minder snel officiële hulp zal zoeken vanwege de twijfelachtige wettigheid van hun activiteiten..

De psychologische tactieken die cybercriminelen gebruiken achter ransomware

De cybercriminelen achter de STOP/DJVU-ransomware maken gebruik van psychologische tactieken om slachtoffers onder druk te zetten om het losgeld te betalen. Bij het coderen van de beoogde bestanden, de ransomware laat een briefje achter waarin meestal betaling in cryptocurrency wordt gevraagd, in ruil daarvoor een decoderingssleutel beloven. In deze notitie wordt vaak de nadruk gelegd op een aanbod met een beperkte looptijd, waarbij het losgeldbedrag na een bepaalde periode zou verdubbelen, een gevoel van urgentie.

Door de versleutelde bestanden een herkenbare extensie te geven en losgeldbriefjes achter te laten die gemakkelijk te vinden zijn, deze criminelen spelen in op de slachtoffers’ angsten en wanhoop. De strategie is duidelijk: om een scenario te creëren waarin het betalen van het losgeld de gemakkelijkste en snelste manier lijkt om weer toegang te krijgen tot waardevolle gegevens. Voor velen, vooral degenen die niet voorbereid zijn op recente back-ups of die niet bekend zijn met de werking van ransomware, de druk om te voldoen kan overweldigend voelen.

In situaties waarin bescherming tegen dergelijke bedreigingen voldoende is, het gebruik van beveiligingssoftware zoals SpyHunter kan een effectieve verdedigingslinie bieden. De geavanceerde functies van SpyHunter zijn ontworpen om varianten van ransomware te detecteren en te verwijderen, inclusief die uit de STOP/DJVU-familie, waardoor gebruikers een essentieel hulpmiddel krijgen in de strijd tegen kwaadaardige cyberdreigingen.

Nasleep en herstel: Wederopbouw na een ransomware-aanval

Herstellen van een ransomware-aanval is een proces dat zorgvuldige planning en actie vereist. Zodra de onmiddellijke dreiging is geneutraliseerd, het is van cruciaal belang dat u zich concentreert op het veilig herstellen van uw gegevens en het beschermen van uw privacy. Hier zijn enkele essentiële stappen die u moet nemen:

- Evalueer de omvang van de schade: Beoordeel welke bestanden zijn versleuteld en bepaal de ernst van de aanval. Dit zal helpen bij het bepalen van de volgende stappen en of professionele hulp nodig is.

- Verwijder de malware: Vóór eventuele herstelinspanningen, Zorg ervoor dat de schadelijke software volledig van uw systeem wordt verwijderd. Als u dit niet doet, kan dit leiden tot het opnieuw coderen van herstelde bestanden of tot verdere verspreiding van de malware.

- Gebruik Systeemherstel: Indien beschikbaar, gebruik Windows Systeemherstel om uw systeem terug te zetten naar een punt voordat de infectie plaatsvond. Dit kan helpen bij het verwijderen van wijzigingen die door de ransomware zijn aangebracht, zonder dat dit gevolgen heeft voor persoonlijke bestanden.

- Data herstel: Gebruik tools voor gegevensherstel, zoals Recuva, om te proberen gecodeerde bestanden te herstellen. Hoewel niet alle bestanden herstelbaar kunnen zijn, deze stap is cruciaal om zoveel mogelijk gegevens te redden.

- Versterk uw cyberbeveiligingsmaatregelen: Na het herstel is het perfecte moment om uw beveiligingsprotocollen te verbeteren. Dit omvat het updaten van software, wachtwoorden versterken, en het implementeren van multi-factor authenticatie om te beschermen tegen toekomstige aanvallen.

- regelmatig back-ups: Zorg voor een gedisciplineerde aanpak voor het regelmatig maken van back-ups van uw belangrijke bestanden. Het hebben van back-ups op een externe schijf of cloudopslag kan de schade die wordt veroorzaakt door toekomstige ransomware-aanvallen aanzienlijk beperken.

Onthouden, De weg naar herstel gaat niet alleen over het herstellen van wat verloren is gegaan, maar ook over het versterken van uw verdediging om in de toekomst voor een betere bescherming te zorgen.

Wanneer moet u professionele hulp zoeken: Het raadplegen van cyberbeveiligingsexperts

In sommige situaties, de complexiteit van de aanval en de technische capaciteit van de getroffen entiteit kunnen het zoeken naar professionele hulp noodzakelijk maken. Dit is het moment waarop het raadplegen van cybersecurity-experts cruciaal wordt:

- Gespecialiseerde kennis en ervaring: Cybersecurity-experts brengen een schat aan gespecialiseerde kennis en ervaring met zich mee, vooral bij het herstel van ransomware. Hun bekendheid met de nieuwste bedreigingen en trends kan van onschatbare waarde zijn.

- Toegang tot geavanceerde tools: Professionals hebben toegang tot de meest geavanceerde tools voor effectieve verwijdering van malware en gegevensherstel, die mogelijk niet direct beschikbaar zijn voor de gemiddelde gebruiker.

- Strategische begeleiding: Verder dan onmiddellijk herstel, experts kunnen strategische begeleiding bieden bij het verbeteren van uw beveiligingspositie. Dit omvat advies op maat over het voorkomen van toekomstige aanvallen en het verbeteren van uw algehele cyberbeveiligingsstrategie.

De beslissing om professionals te raadplegen hangt af van verschillende factoren, maar vergeet niet, Snel en geïnformeerd handelen is essentieel. Cybersecurity-experts helpen niet alleen bij herstel, maar spelen ook een cruciale rol bij het versterken van uw verdediging tegen toekomstige bedreigingen. In gevallen waarin de complexiteit van de aanval uw technische mogelijkheden overweldigt, Het inschakelen van experts kan uw kansen op succesvol herstel en het beveiligen van uw digitale omgeving tegen opkomende bedreigingen aanzienlijk vergroten.

In contexten waar discussies over beveiligingsmaatregelen plaatsvinden, hulpmiddelen voor het verwijderen van malware, of systeemherstel relevant zijn, SpyHunter komt naar voren als een krachtige bondgenoot. De mogelijkheden bij het identificeren en verwijderen van malware, naast het bieden van realtime bescherming, maken SpyHunter tot een passende aanbeveling voor gebruikers die hun cyberbeveiligingspositie willen verbeteren.

Voorop blijven: De toekomst van verdedigingsstrategieën tegen ransomware

De strijd tegen ransomware is aan de gang en evolueert. Terwijl cybercriminelen hun technieken verfijnen, dat geldt ook voor onze verdedigingsstrategieën. Ergens naar uitkijken, het is van cruciaal belang dat zowel organisaties als individuen een proactieve benadering van cyberbeveiliging hanteren. Dit omvat onder meer het op de hoogte blijven van de nieuwste trends op het gebied van ransomware en het gebruik maken van geavanceerde beveiligingsoplossingen zoals SpyHunter, die realtime bescherming biedt tegen opkomende bedreigingen. Door prioriteit te geven aan updates, gebruik te maken van slimme beveiligingspraktijken, en investeren in uitgebreide bescherming, we kunnen een stap voor blijven in de strijd tegen ransomware.

Opkomende technologieën op het gebied van cyberbeveiliging en hun rol in de strijd tegen ransomware

Het landschap van de verdediging tegen ransomware wordt radicaal getransformeerd door opkomende technologieën. Kunstmatige intelligentie (AI) en machine learning-algoritmen lopen voorop, het bieden van geavanceerde middelen om bedreigingen te detecteren en te neutraliseren voordat ze schade kunnen aanrichten. Blockchain-technologie biedt ook een nieuwe beveiligingslaag door veiligere transactiemethoden mogelijk te maken die de effectiviteit van ransomware-aanvallen gericht op financiële afpersing kunnen minimaliseren. Ondertussen, cloudgebaseerde beveiligingsoplossingen worden steeds populairder vanwege hun vermogen om dynamische en schaalbare verdedigingsmechanismen te bieden die zich kunnen aanpassen aan de groeiende complexiteit van ransomware-tactieken. Het integreren van deze technologieën in cyberbeveiligingsstrategieën vergroot het vermogen van een organisatie om zich effectief te beschermen tegen geavanceerde ransomware-aanvallen.

Gemeenschaps- en juridische inspanningen om de ransomware-dreiging te bestrijden

De strijd tegen ransomware reikt ook verder dan technologische oplossingen en omvat ook gemeenschaps- en juridische inspanningen. Informatie delen tussen bedrijven, experts op het gebied van cyberbeveiliging, en internationale wetshandhavingsinstanties zijn van onschatbare waarde gebleken om ransomwarecampagnes een stap voor te blijven. Deze gezamenlijke inspanningen vergemakkelijken de snelle verspreiding van informatie over dreigingen, helpen aanvallen te stoppen voordat ze zich wijdverspreid verspreiden. Bovendien, Overheden over de hele wereld handhaven strengere regels en straffen tegen cybercriminelen, met als doel de creatie en verspreiding van ransomware tegen te gaan. Het komt door deze combinatie van gemeenschapswaakzaamheid, juridische actie, en de inzet van geavanceerde beveiligingsmaatregelen waarvan we hopen dat ze de komende jaren aanzienlijke vooruitgang zullen boeken tegen de ransomware-dreiging.

Laatste inzichten: Verbeter uw verdediging tegen STOP/DJVU-ransomware

Terwijl de dreiging van de STOP/DJVU-ransomware blijft evolueren, Het verbeteren van uw cyberbeveiligingsmaatregelen is nog nooit zo cruciaal geweest. Dit laatste inzicht is bedoeld om u uit te rusten met praktische stappen en strategieën om uw verdediging tegen deze alomtegenwoordige dreiging te versterken.

De hoeksteen van een solide verdedigingsstrategie tegen ransomware-aanvallen is een geïnformeerde en proactieve houding. Door te begrijpen hoe ransomware zich verspreidt en welke valstrikken het meest worden gebruikt door cybercriminelen, zoals phishing-e-mails en kwaadaardige downloads, u kunt uw kwetsbaarheid aanzienlijk verminderen.

Belangrijke strategieën voor verbeterde bescherming:

- Regelmatige updates: Houd uw besturingssysteem en alle software up-to-date. Cybercriminelen maken vaak misbruik van bekende kwetsbaarheden in software om hun aanvallen te initiëren. Door ervoor te zorgen dat uw systeem altijd up-to-date is, je dicht deze gaten in de beveiliging en maakt het voor aanvallers moeilijker om je digitale omgeving te infiltreren.

- Maak een back-up van uw gegevens: Maak regelmatig een back-up van uw belangrijke bestanden en gegevens naar een externe opslagoplossing of cloudservice. Deze actie kan uw vangnet zijn, ervoor te zorgen dat dit gebeurt in geval van een aanval, u beschikt over niet-geïnfecteerde kopieën van uw gegevens die kunnen worden hersteld.

- Gebruik vertrouwde beveiligingsoplossingen: Het gebruik van gerenommeerde antivirus- en antimalwareoplossingen biedt een cruciaal schild tegen ransomware-aanvallen. Producten zoals SpyHunter zijn ontworpen om bedreigingen zoals de STOP/DJVU-ransomware te detecteren en te neutraliseren voordat ze uw bestanden kunnen versleutelen. Het integreren van dergelijke beveiligingstools in uw cyberbeveiligingstoolkit verbetert niet alleen uw verdediging, maar zorgt ook voor gemoedsrust.

- Onderwijs uzelf en anderen: Blijf op de hoogte van de nieuwste ransomwarebedreigingen en deel deze kennis met vrienden, familie, en collega. Inzicht in de tactieken die cybercriminelen gebruiken om ransomware te verspreiden, kan de kans op succesvolle aanvallen aanzienlijk verkleinen.

- Oefen veilig browsen: Wees voorzichtig bij het surfen op internet; vermijd het klikken op verdachte links of het downloaden van software van niet-geverifieerde bronnen. Deze eenvoudige maar effectieve gewoonte kan voorkomen dat schadelijke software toegang krijgt tot uw systeem.

Herstel van een ransomware-aanval kan een uitdaging zijn, maar door deze preventieve maatregelen te volgen, u kunt het risico en de impact aanzienlijk beperken. Hoewel niet alle gecodeerde bestanden kunnen worden hersteld, met een combinatie van up-to-date back-ups, goede cyberbeveiligingsgewoonten, en krachtige beveiligingssoftware zoals SpyHunter plaatst u in een sterke positie om u te verdedigen tegen STOP/DJVU-ransomware en andere digitale bedreigingen.

samengevat, regelmatig back-ups maken, met behulp van vertrouwde antivirusoplossingen zoals SpyHunter, het bijwerken van uw software, het oefenen van veilige surfgewoonten, en op de hoogte blijven van ransomware-bedreigingen is van het grootste belang. Door deze strategieën te adopteren, je beschermt niet alleen je digitale bezittingen, maar draagt ook bij aan de bredere strijd tegen ransomware.

- Stap 1

- Stap 2

- Stap 3

- Stap 4

- Stap 5

Stap 1: Scan for STOP/DJVU Ransomware with SpyHunter Anti-Malware Tool

Ransomware Automatische verwijdering - Videogids

Stap 2: Uninstall STOP/DJVU Ransomware and related malware from Windows

Hier is een methode om in een paar eenvoudige stappen die moeten in staat zijn om de meeste programma's te verwijderen. Geen probleem als u Windows 10, 8, 7, Vista of XP, die stappen zal de klus te klaren. Slepen van het programma of de map naar de prullenbak kan een zeer slechte beslissing. Als je dat doet, stukjes van het programma worden achtergelaten, en dat kan leiden tot een instabiel werk van uw PC, fouten met het bestandstype verenigingen en andere onaangename activiteiten. De juiste manier om een programma te krijgen van je computer is deze ook te verwijderen. Om dat te doen:

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Volg de bovenstaande instructies en u zult met succes de meeste ongewenste en kwaadaardige programma's verwijderen.

Stap 3: Verwijder eventuele registers, created by STOP/DJVU Ransomware on your computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, created by STOP/DJVU Ransomware there. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Voor het starten "Stap 4", alsjeblieft laars terug in de normale modus, in het geval dat u op dit moment in de Veilige modus.

Dit stelt u in staat om te installeren en gebruik SpyHunter 5 geslaagd.

Stap 4: Boot Your PC In Safe Mode to isolate and remove STOP/DJVU Ransomware

Stap 5: Try to Restore Files Encrypted by STOP/DJVU Ransomware.

Methode 1: Gebruik STOP Decrypter van Emsisoft.

Niet alle varianten van deze ransomware kan worden ontsleuteld gratis, maar we hebben de decryptor gebruikt door onderzoekers die vaak wordt bijgewerkt met de varianten die uiteindelijk gedecodeerd toegevoegd. U kunt proberen en decoderen van uw bestanden met behulp van de onderstaande instructies, maar als ze niet werken, dan helaas uw variant van de ransomware virus is niet decryptable.

Volg de onderstaande instructies om de Emsisoft decrypter gebruiken en decoderen van uw bestanden gratis. Je kan Download de Emsisoft decryptiehulpmiddel hier gekoppeld en volg de stappen hieronder:

1 Klik met de rechtermuisknop op de decrypter en klik op Als administrator uitvoeren zoals hieronder getoond:

2. Ben het eens met de licentievoorwaarden:

3. Klik op "Map toevoegen" en voeg vervolgens de mappen waarin u bestanden gedecodeerd zoals hieronder afgebeeld:

4. Klik op "decoderen" en wacht tot uw bestanden te decoderen.

Aantekening: Krediet voor de decryptor gaat naar onderzoekers die de doorbraak hebben gemaakt met dit virus Emsisoft.

Methode 2: Gebruik software voor gegevensherstel

Ransomware infections and STOP/DJVU Ransomware aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. Dit is de reden waarom we een data recovery-methode die u kunnen helpen rond gaan direct decryptie en proberen om uw bestanden te herstellen hebben gesuggereerd. Houd er rekening mee dat deze methode niet kan worden 100% effectief, maar kan ook u helpen een veel of weinig in verschillende situaties.

Klik gewoon op de link en op de websitemenu's bovenaan, kiezen Data herstel - Data Recovery Wizard voor Windows of Mac (afhankelijk van uw besturingssysteem), en download en voer vervolgens de tool uit.

STOP/DJVU Ransomware-FAQ

What is STOP/DJVU Ransomware Ransomware?

STOP/DJVU Ransomware is a ransomware infectie - de schadelijke software die geruisloos uw computer binnenkomt en de toegang tot de computer zelf blokkeert of uw bestanden versleutelt.

Veel ransomware-virussen gebruiken geavanceerde versleutelingsalgoritmen om uw bestanden ontoegankelijk te maken. Het doel van ransomware-infecties is om te eisen dat u een losgeld betaalt om toegang te krijgen tot uw bestanden.

What Does STOP/DJVU Ransomware Ransomware Do?

Ransomware is in het algemeen een kwaadaardige software dat is ontworpen om de toegang tot uw computer of bestanden te blokkeren totdat er losgeld wordt betaald.

Ransomware-virussen kunnen dat ook uw systeem beschadigen, corrupte gegevens en verwijder bestanden, resulterend in het permanent verlies van belangrijke bestanden.

How Does STOP/DJVU Ransomware Infect?

Via several ways.STOP/DJVU Ransomware Ransomware infects computers by being sent via phishing-e-mails, met virusbijlage. Deze bijlage is meestal gemaskeerd als een belangrijk document, zoals een factuur, bankdocument of zelfs een vliegticket en het ziet er erg overtuigend uit voor gebruikers.

Another way you may become a victim of STOP/DJVU Ransomware is if you download een nep-installatieprogramma, crack of patch van een website met een lage reputatie of als u op een viruslink klikt. Veel gebruikers melden dat ze een ransomware-infectie hebben opgelopen door torrents te downloaden.

How to Open .STOP/DJVU Ransomware files?

U can't zonder decryptor. Op dit punt, de .STOP / DJVU Ransomware bestanden zijn versleutelde. U kunt ze pas openen nadat ze zijn gedecodeerd met een specifieke decoderingssleutel voor het specifieke algoritme.

Wat te doen als een decryptor niet werkt?

Raak niet in paniek, en maak een back-up van de bestanden. Als een decryptor uw niet heeft gedecodeerd .STOP / DJVU Ransomware bestanden succesvol, wanhoop dan niet, omdat dit virus nog steeds nieuw is.

Kan ik herstellen ".STOP / DJVU Ransomware" Bestanden?

Ja, soms kunnen bestanden worden hersteld. We hebben er verschillende voorgesteld bestandsherstelmethoden dat zou kunnen werken als je wilt herstellen .STOP / DJVU Ransomware bestanden.

Deze methoden zijn op geen enkele manier 100% gegarandeerd dat u uw bestanden terug kunt krijgen. Maar als je een back-up hebt, uw kansen op succes zijn veel groter.

How To Get Rid of STOP/DJVU Ransomware Virus?

De veiligste en meest efficiënte manier voor het verwijderen van deze ransomware-infectie is het gebruik van een professioneel antimalwareprogramma.

It will scan for and locate STOP/DJVU Ransomware ransomware and then remove it without causing any additional harm to your important .STOP/DJVU Ransomware files.

Kan ik ransomware melden aan de autoriteiten??

In het geval dat uw computer is geïnfecteerd met een ransomware-infectie, u kunt dit melden bij de lokale politie. Het kan autoriteiten over de hele wereld helpen de daders van het virus dat uw computer heeft geïnfecteerd, op te sporen en te achterhalen.

Onder, we hebben een lijst met overheidswebsites opgesteld, waar u aangifte kunt doen als u slachtoffer bent van een cybercrime:

Cyberbeveiligingsautoriteiten, verantwoordelijk voor het afhandelen van ransomware-aanvalsrapporten in verschillende regio's over de hele wereld:

Duitsland - Officieel portaal van de Duitse politie

Verenigde Staten - IC3 Internet Crime Complaint Center

Verenigd Koninkrijk - Actie Fraude Politie

Frankrijk - Ministerie van Binnenlandse Zaken

Italië - Staatspolitie

Spanje - Nationale politie

Nederland - Politie

Polen - Politie

Portugal - Gerechtelijke politie

Griekenland - Cyber Crime Unit (Griekse politie)

India - Mumbai politie - Cel voor onderzoek naar cybercriminaliteit

Australië - Australisch High Tech Crime Centre

Op rapporten kan in verschillende tijdsbestekken worden gereageerd, afhankelijk van uw lokale autoriteiten.

Kunt u voorkomen dat ransomware uw bestanden versleutelt??

Ja, u kunt ransomware voorkomen. De beste manier om dit te doen, is ervoor te zorgen dat uw computersysteem is bijgewerkt met de nieuwste beveiligingspatches, gebruik een gerenommeerd anti-malwareprogramma en firewall, maak regelmatig een back-up van uw belangrijke bestanden, en klik niet op kwaadaardige links of het downloaden van onbekende bestanden.

Can STOP/DJVU Ransomware Ransomware Steal Your Data?

Ja, in de meeste gevallen ransomware zal uw gegevens stelen. It is a form of malware that steals data from a user's computer, versleutelt het, en eist vervolgens losgeld om het te decoderen.

In veel gevallen, de malware-auteurs of aanvallers zullen dreigen de gegevens of te verwijderen publiceer het online tenzij het losgeld wordt betaald.

Kan ransomware WiFi infecteren??

Ja, ransomware kan WiFi-netwerken infecteren, aangezien kwaadwillende actoren het kunnen gebruiken om controle over het netwerk te krijgen, vertrouwelijke gegevens stelen, en gebruikers buitensluiten. Als een ransomware-aanval succesvol is, dit kan leiden tot verlies van service en/of gegevens, en in sommige gevallen, financiële verliezen.

Moet ik ransomware betalen?

Geen, je moet geen afpersers van ransomware betalen. Betalen moedigt criminelen alleen maar aan en geeft geen garantie dat de bestanden of gegevens worden hersteld. De betere aanpak is om een veilige back-up van belangrijke gegevens te hebben en in de eerste plaats waakzaam te zijn over de beveiliging.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, de hackers hebben mogelijk nog steeds toegang tot uw computer, gegevens, of bestanden en kunnen blijven dreigen deze openbaar te maken of te verwijderen, of ze zelfs gebruiken om cybercriminaliteit te plegen. In sommige gevallen, ze kunnen zelfs doorgaan met het eisen van extra losgeld.

Kan een ransomware-aanval worden gedetecteerd??

Ja, ransomware kan worden gedetecteerd. Antimalwaresoftware en andere geavanceerde beveiligingstools kan ransomware detecteren en de gebruiker waarschuwen wanneer het op een machine aanwezig is.

Het is belangrijk om op de hoogte te blijven van de nieuwste beveiligingsmaatregelen en om beveiligingssoftware up-to-date te houden om ervoor te zorgen dat ransomware kan worden gedetecteerd en voorkomen.

Worden ransomware-criminelen gepakt?

Ja, ransomware-criminelen worden gepakt. Wetshandhavingsinstanties, zoals de FBI, Interpol en anderen zijn succesvol geweest in het opsporen en vervolgen van ransomware-criminelen in de VS en andere landen. Naarmate ransomware-bedreigingen blijven toenemen, dat geldt ook voor de handhavingsactiviteiten.

About the STOP/DJVU Ransomware Research

De inhoud die we publiceren op SensorsTechForum.com, this STOP/DJVU Ransomware how-to removal guide included, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen de specifieke malware te verwijderen en uw versleutelde bestanden te herstellen.

Hoe hebben we het onderzoek naar deze ransomware uitgevoerd??

Ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, en als zodanig, we ontvangen dagelijkse updates over de nieuwste malware- en ransomware-definities.

Bovendien, the research behind the STOP/DJVU Ransomware ransomware threat is backed with VirusTotal en NoMoreRansom project.

Om de ransomware-dreiging beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

Als een site die sindsdien is toegewijd aan het verstrekken van gratis verwijderingsinstructies voor ransomware en malware 2014, De aanbeveling van SensorsTechForum is let alleen op betrouwbare bronnen.

Hoe betrouwbare bronnen te herkennen:

- Controleer altijd "Over ons" webpagina.

- Profiel van de maker van de inhoud.

- Zorg ervoor dat er echte mensen achter de site staan en geen valse namen en profielen.

- Controleer Facebook, LinkedIn en Twitter persoonlijke profielen.

Ik heb decryptor nodig van het stop djvu ransomware-virus en al mijn bestanden zijn vergrendeld met de .Orkf-extensie. Ik heb een bijgewerkte versie van decryptor gratis nodig. Geef me indien mogelijk een oplossing hiervoor.

Boa noite amigo's! Tambem estou com mesmo problema stop.djvu (arquivo: .maak

Zie alguem conseguir poste aqui por favor! Obrigado!!!

Is er vanaf nu een oplossing voor de online sleutel voor .orkf?? Dank.

Ik had virus BTOS

dag iedereen, goedeavond, hoe gaat het met je?

Mijn naam is Wellington en ik woon in Brazilië

Ik heb een grote uitdaging. Mijn pc is geïnfecteerd door een VFGJ-extensie ransomware. Enkele tutorials volgen, Ik heb het virus van mijn pc kunnen verwijderen, maar ik kan mijn bestanden niet herstellen. Ik vraag om hulp om te proberen de zaak op te lossen als er hier iets is natuurlijk!

Alguma oplossing voor ransomware (.Ckae)?

Bom dia, amigo's! Tambem estou com mesmo problema stop.djvu (uitgebreid: .hgsh)

Zie alguem conseguir poste aqui por favor! Obrigado!!!

Hi Milena, Ik ben aangevallen door ransomware. todos mis archivos en el disco externo fueron encriptados.

Se les ha agregado la extensión uuio.

A los programas en el disco “C” se se les eliminó las licencias y no abren

alsjeblieft, indicame si el descifrador de la variante no está disponible.

Santa Milena.

EN MI COMPU ENCONTRE NUEVA VARIANTE DE .MIIA Y .BBBW, DE LA CUAL CON ESTE PRODUCTO NO LO PUEDO OPLOSSING, ME TIRA EL PROGRAMMA QUE ES UNA NUEVA VARIANTE. ESTO ME APARECIO EN ESTA SEMANA. Kunt u mij helpen

Mijn pc is in februari geïnfecteerd met de .ygkz ransomware-virusextensie, 2021. Ik heb de gratis tool geprobeerd om mijn bestanden te decoderen, maar het is mislukt. na het scannen, deze tool zei:, mijn bestanden zijn versleuteld met online sleutels. Kon mijn bestanden nog steeds niet herstellen. Help me hoe dan ook aub, als je kunt.

Oi, estou com meu HD externo com arquivos criptografados en eu dou aulas, ik ben wanhopig, o ransomware EWDF, nenhum decodificador server ainda. ik ajudem, alsjeblieft! Já fiz os procedimentos da remoção do vírus, isto aconteceu em 28.05.2022. E até agora estou aguardando as empresas a criarem um novo decodificador para este ransomware. Será que terei que pagar of resgate a estes hackers?? Existe punidade para eles? Meu coração está muito partido.

Hallo, werkt decodeersoftware voor online sleutel?? Omdat er staat dat er geen sleutel is gevonden wanneer ik het ding download en probeer.

Zijn er oplossingen om de BBII-extensie te decoderen????

Hola estaria necesitandoel desincriptador para la variable .oori. ya que me tira error. desde ya muchas gracias

Ik heb de decoderingssleutel van het .pahd-virus nodig, help iemand..

Hola habra una solucion para desencriptar of descifrar extension ghas que es variante STOP/DJVU

muy preocupado

Hallo. Crees que me funcione con Ransomare .Koti es del 2020 y archief mi disco

je fais tous le necessaire

tous les fichiers sont endomagés extesion : .qqjj

j ai essayé emsisoft

et voila le bericht :

kennisgeving: deze ID lijkt een online ID zijn, decryptie is onmogelijk

ebn decrypter ?

Ransomeware does not infect deleted files. So after removal of the virus you can scan your conputer with recuva freeware for deleted files. It will find a lot of deleted files which hopefully are recoverable. After recovery you can open those files and see if there important for you. It is some work but in my case I found important files.

For example if you have a file that you update every month you will save it as april.docx and delete march.docx. April.docx is infected and unreadable. But there is a good chance that you can recover march.docx. Goodluck.