Maart 2017 Patch Tuesday is in de schijnwerpers, omdat het werd uitgerold. Cumulatieve updates veroorzaakte nogal de ravage. In de tussentijd, een privé gemeld fout gezien de CVE-2017-0022 identifier is gepatcht. TrendMicro meldde de kwetsbaarheid voor Microsoft in september 2016.

De fout werd geëxploiteerd in de AdGholas Malvertising campagne en werd vervolgens in de Neutrino geïmplementeerd exploit kit. Onderzoekers zeggen dat CVE-2017-0022 nam de plaats in van CVE-2016-3298 en CVE-2016-3351 in de campagne als de twee fouten in de vorige updates werden aangepakt.

CVE-2017-0022 Technisch overzicht

MITRE Beschrijving

Microsoft XML Core Services (MSXML) in Windows 10 Goud, 1511, en 1607; Windows 7 SP1; Windows 8.1; Windows RT 8.1; Windows Server 2008 SP2 en R2 SP1; Windows Server 2012 Goud en R2; Windows Server 2016; en Windows Vista SP2 behandelt onjuist objecten in het geheugen, waardoor aanvallers om te testen voor de bestanden op de schijf via een bewerkte website, aka “Microsoft XML Information Disclosure Vulnerability.”

CVE-2017-0022 Exploited in Malvertising en phishing-aanvallen

Als CVE-2017-0022 wordt benut zou kunnen worden gebruikt in phishing-aanvallen om gebruikers te verleiden tot het bezoeken van kwaadaardige websites. Als de kwaadaardige poging succesvol blijkt te zijn kan dit leiden tot ongeautoriseerde toegang tot gevoelige informatie. De aanvaller kan ook in staat zijn om de aard van de beveiligingssoftware te detecteren op het beoogde systeem, vooral oplossingen analyseren malware.

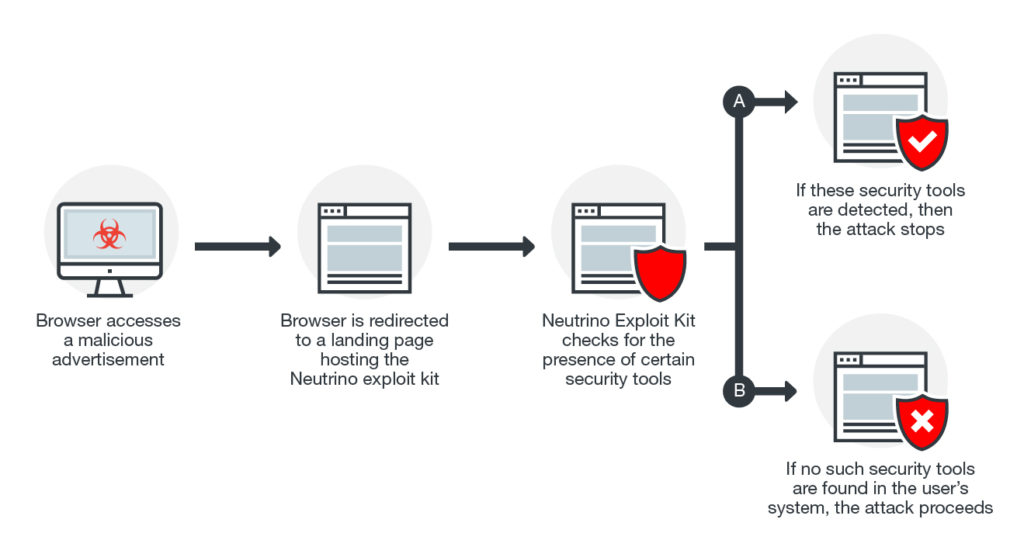

Hier is hoe een malvertising campagne gebouwd op dit beveiligingslek eruit ziet:

Verwant: CVE-2017-0016, CVE-2017-0037, CVE-2017-0038 - Wat zijn de Beperkende factoren?

Andere recente kwetsbaarheden in Microsoft zijn CVE-2017-0016, CVE-2017-0037, CVE-2017-0038. Ze Brough om de tewerkstelling van de bescherming van Intrusion Prevention System licht (IPS), zoals opgemerkt door TrendMicro onderzoekers. IPS, ook wel bekend als Virtual Patching, Helpt te beschermen tegen kwetsbaarheden, zelfs in gevallen waarin patched nog niet vrijgegeven. De drie Microsoft fouten waren in de volgende onderdelen: Core SMB dienst, Internet Explorer en Edge browsers, en de Graphics Device Interface.