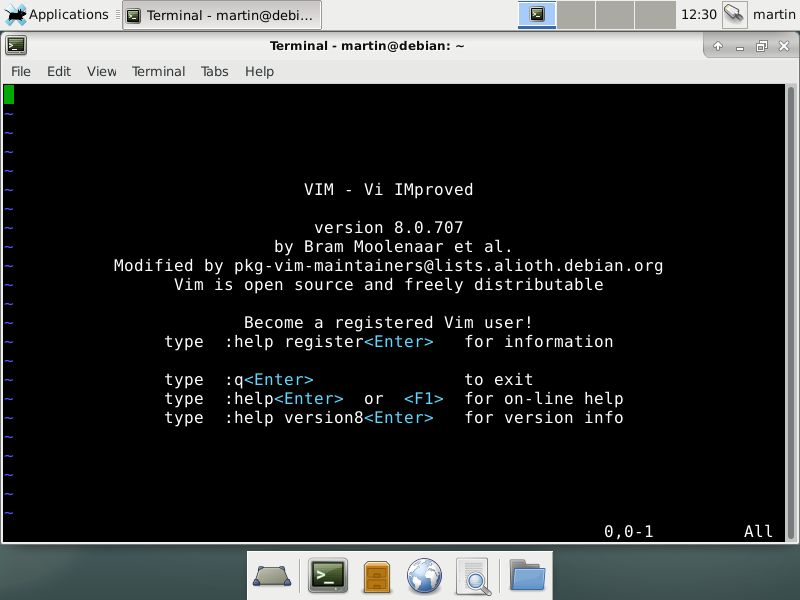

De populaire Linux redactie Vim en Neovim zijn gevonden om een zeer gevaarlijke fout, die wordt bijgehouden in de CVE-2019-12.735 adviserende bevatten. De exploitatie kan de hackers om willekeurige code uit te voeren op het getroffen besturingssysteem.

Het Vim en onbevoegd tekstverwerkers voor Linux zijn gevonden om een belangrijke zwakte waardoor de hackers om willekeurige code uit te voeren hebben, deze bug wordt gevolgd in het CVE-2019-12.735 adviserende. De reden waarom is dit een groot probleem is omdat ze op grote schaal vooraf geïnstalleerd op het slachtoffer systemen. Ze worden gebruikt door zowel eindgebruikers, beheerders en ontwikkelaars om de tekst te bewerken en bel andere third-party tools en scripts.

Door zich Vim en Neovim zijn een van de meest populaire tools zoals ze zijn multifunctioneel gereedschap en kan interageren met het systeem met behulp van verschillende haken en functies. Het probleem zelf komt van de manier waarop de redactie interactie met de zogenaamde “modelines” - een functie die is ingesteld om automatisch te vinden en aangepaste voorkeuren zijn van toepassing in de documenten. De security bug in de Linux-versies van Vim en Neovim bleken een onveilige meningsuiting die kwaadaardige operators sandbox van de toepassing te omzeilen bevatten.

Door het ontwerp van de applicaties te doen zijn onder andere een zandbak die de programma's in de lopende programma's die in een virtuele geïsoleerde omgeving zal beperken. De fout gedocumenteerd in de CVE-2019-12.735 adviserende laat zien hoe hackers het kan overwinnen. Volgens de security onderzoekers zijn er twee mogelijke proof-of-concept exploits die kunnen worden aangetoond in real-world scenario's. De gevolgen van deze stappen is dat de malware operators een omgekeerde dop kunnen krijgen. Het enige wat ze nodig hebben is om de slachtoffers van het openen van een bestand dat eerder werd veranderd. Na verloop van tijd hebben de ontwikkelaars security patches uitgebracht voor de toepassingen. Gebruikers moeten hun aanvragen zo snel mogelijk bij te werken. Maar om ervoor te zorgen dat ze beschermd zijn tot het maximum van de veiligheid onderzoekers suggereert ook dat de volgende acties worden ondernomen:

- uitschakelen modelines voorzien

- onbruikbaar maken “modelineexpr”

- gebruik van de securemodelines plugin in plaats van de ingebouwde modelines