Er zijn vele gespecialiseerde Linux-distributies die zijn ontworpen met veiligheid in het achterhoofd. Ook al zijn er universele distributies die inspelen op vrijwel alle gebruik veel beheerders, bezorgde burgers en penetratie testers meestal kiezen specifieke degenen. Dit artikel zal een aantal van de top keuzes onthullen 2019 met betrekking tot toekomstige uitkeringen en de redenen waarom gebruikers moeten installeren.

Beveiliging en privacy Linux distributies in 2019 - Overzicht

Beveiliging distributies zijn een van de belangrijkste vormen van Linux besturingssystemen die computergebruikers kunnen kiezen uit. En hoewel voor algemene doeleinden edities zoals Ubuntu en openSUSE kan gemakkelijk worden gebruikt voor privé browsen, penetratie testen of dragen penetratietesten, releases die zijn gemaakt voor deze doeleinden een duidelijk voordeel. Ze komen vooraf geconfigureerd met alle benodigde software, In sommige gevallen geoptimaliseerde configuraties beschikbaar.

Wat belangrijk is over beveiliging gerelateerde distributies is dat ze misschien niet de gebruikelijke eindgebruiker bloat en zich richten op de relevante use cases - bijvoorbeeld een privacy-centric besturingssysteem zal geen enkele P2P clients en diensten die het IP-adres zal verzenden en open poorten op de machines met het oog op het delen van gegevens.

Linux-distributies catering aan penetratietesten of forensisch onderzoek kunnen bestaan uit bijzondere bepalingen die niet knoeien met de lokale harde schijf wanneer deze wordt uitgevoerd uit het geheugen. Dit is erg belangrijk, omdat zij de voor de inhoud van de vaste schijf naar ongewijzigd. Pas nadat de gebruiker toestemming om te schrijven naar de schijf heeft gegeven kunnen dergelijke acties worden toegestaan om plaats te vinden. Ook wordt dit mechanisme waargenomen met privacy-beveiligingssystemen, zij zal lopen van het geheugen en hebben een speciale web browser instellingen wijzigen om de minimale informatie te sturen naar de websites en diensten die de gebruikers kunnen bijhouden.

De Linux-distributies die zijn gemaakt voor penetratietesten vaak ook specifieke hardware optimalisaties in de kernel code die kan zorgen voor een betere draadloze kaart prestaties. Dit is erg belangrijk als sommige van de procedures vertrouwen op statistische gegevens en statistieken die worden verkregen door security scans.

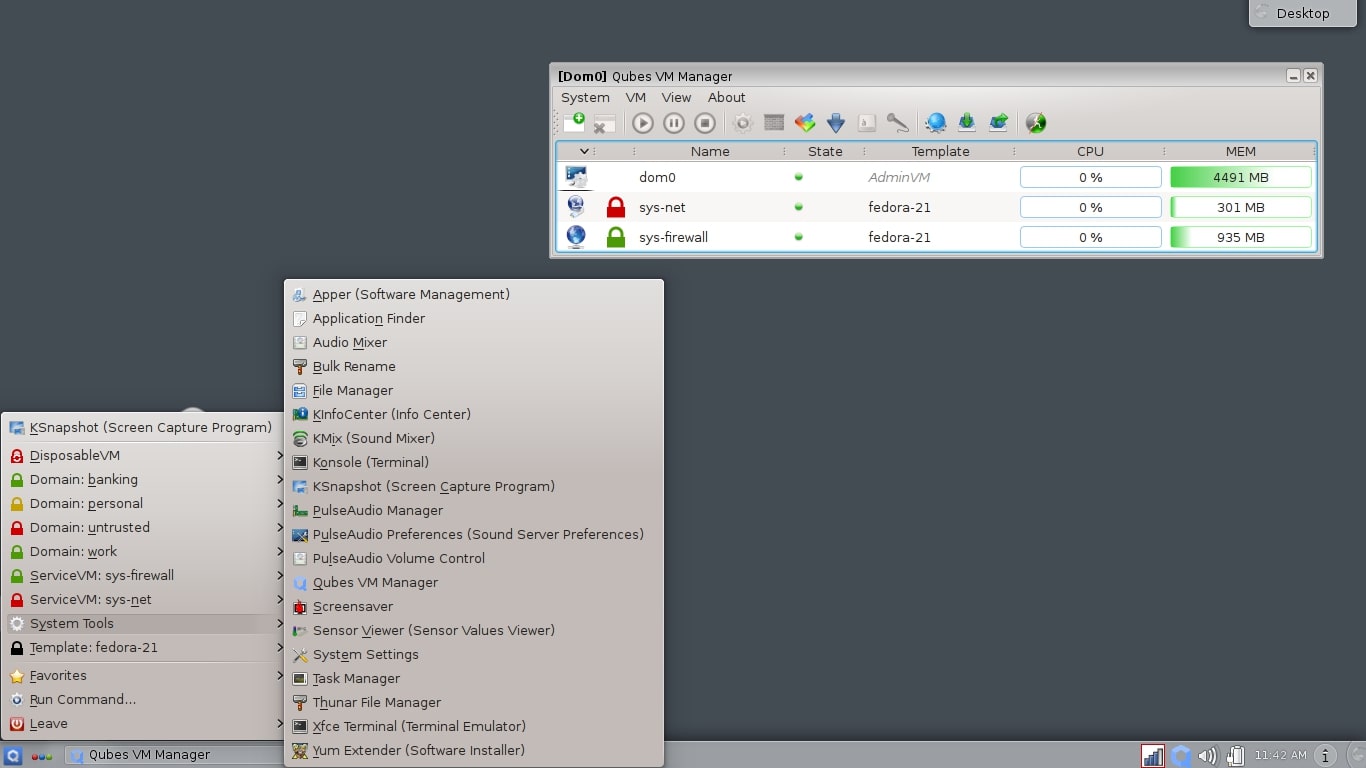

Qubes OS — Beveiliging door compartimentering, een populaire keuze

Qubes OS is een populaire keuze voor security experts bij het uitvoeren van bepaalde diensten vereist dat ze van elkaar gescheiden. Dit wordt gedaan door het implementeren van een aparte benadering van virtualisatie genaamd beveiliging van compartimentering. In werkelijkheid is het effect is dat elke dienst of applicatie zal worden uitgevoerd op een aparte geïsoleerde component genaamd qube (Vandaar de naam Qubes OS). Per definitie kan dit voorkomen dat besmette browsers, bestand virussen en andere malware toegang tot of het wijzigen van de rest van het systeem.

Eindgebruikers kunnen elke geïsoleerde applicatie door het stellen van gekleurde raam browsers te onderscheiden - een gemakkelijke manier om visueel individuele software te identificeren. In de praktijk zelfs indien een virus uitbraak zal worden beperkt tot de betreffende container.

Wat belangrijk is over het is dat de individuele Qubes zijn voor eenmalig gebruik - ze kunnen gemakkelijk worden gestopt en verwijderd uit de inhoud van de vaste en geheugen aandrijving wat resulteert in een schone host waarop verschillende toepassingen en diensten kunnen worden uitgevoerd. De containers kunnen zowel de software en hardware te isoleren. Daardoor voorkomende aanval vectoren worden opgenomen in een afzonderlijke zone van het besturingssysteem en voorkomen bredere infectie.

Handige functionaliteit van de Qubes OS besturingssysteem is het vermogen om ontsmetten PDF-documenten en de optionele Whonix aanvulling waardoor gemakkelijke toegang tot het TOR anonieme netwerk.

Vanwege het feit dat Qubes kan worden gebruikt voor verschillende doeleinden wordt gerangschikt onder de meest populaire Linux-distributies die bruikbaar zijn, niet alleen voor de veiligheid en privacy-minded gebruikers, maar ook voor andere gevallen ook.

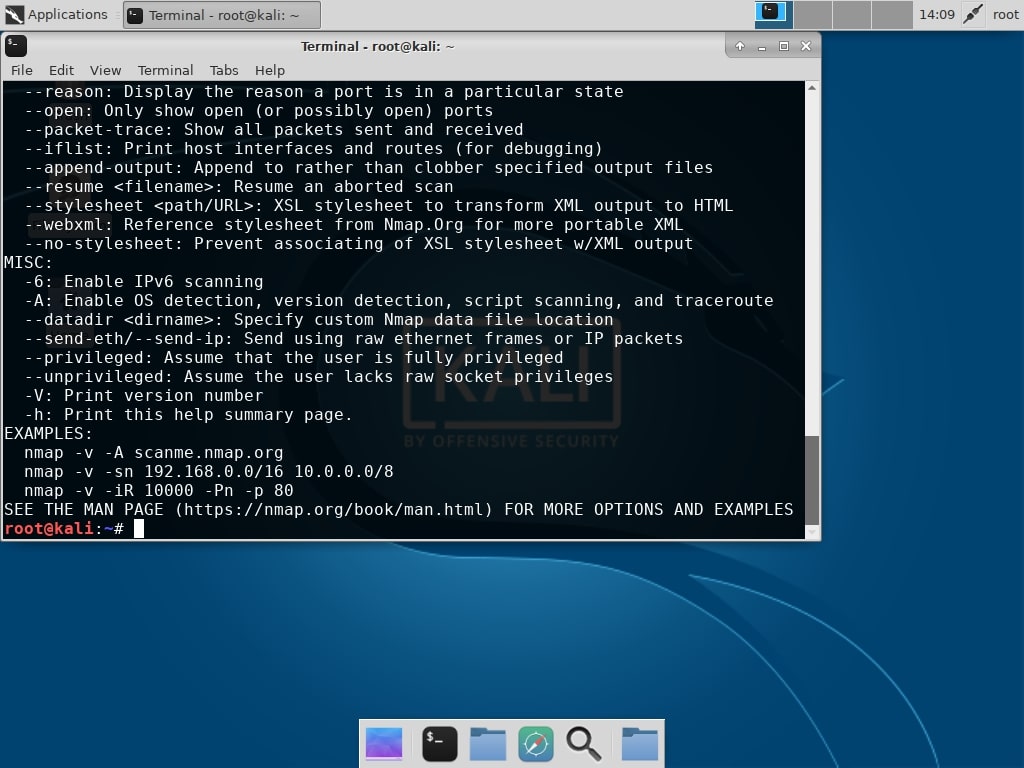

Kali Linux - De industrie-standaard voor Penetratietests

Wanneer penetration testing betreft één van de meest genoemde distributies is Kali Linux. Door de jaren heen is gebleken dat zowel het vertrouwen winnen van amateurs en deskundigen van beide hackers en security experts. Dit blijkt uit het feit dat de meeste van de penetratie testen tutorials en veiligheid gidsen op het internet en gedemonstreerd in gespecialiseerde cursussen vertonen deze bijzondere distributie. Niet alleen is de verdeling geoptimaliseerd voor deze use cases biedt daarnaast een aantal unieke kenmerken die hem onderscheiden van andere projecten.

De ISO-bestanden kunnen volledig worden aangepast met behulp van recepten en gereedschappen, Dit is vooral handig voor teams en bedrijven die Kali kunnen ontwerpen voor bepaalde omgevingen en / of taken. Een goed voorbeeld is de zogenaamde ISO van doom, die is opgezet om een zichzelf installerende, reverse VPN auto-verbinden, netwerk overbruggen beeld van Kali. In de meeste gevallen zal de gebruiker deze opstarten via een van de live-disk images - een aanhoudende run optie is beschikbaar, evenals volledige disk encryptie. Als zodanig is de afbeelding meerdere winkel profielen kunnen huisvesten.

Een “nuke optie” is beschikbaar in de live disk images die veilig alle gegevens te vinden op de toegankelijke harde schijven te wissen. Dit zorgt ervoor dat ze niet kunnen worden gewonnen als het afveegdoekje functies zetten algoritmen zal volledig nulde de inhoud.

De Kali Linux distributie bevat metapackages in zijn repositories die collecties van toolsets trek (toepassingen en diensten) handig voor het orkestreren van bepaalde camapigns of het uitvoeren van specifieke taken. Het is ook een van de weinige distributies die geavanceerde toegankelijkheid functies te implementeren - zowel spraak feedback en braille hardware wordt ondersteund.

De distributie bevat verschillende gespecialiseerde versies voor platforms en apparaten, waaronder de volgende:

- Onbeheerde PXE Installatie - Kali Linux afbeeldingen kunnen worden ingezet op het interne netwerk met behulp van de boot optie PXE. Dit is mogelijk voor zowel de oorspronkelijke beeld en eventuele aangepaste versies die de gebruikers kunnen maken.

- Framboos Pi en ARM Device - De Kali Linux ontwikkelaars beelden voor boordcomputers zoals de Raspberry Pi zodat het kan worden gebruikt in verschillende omgevingen, waaronder ivd apparaten en low-power computers.

- Kali Linux Nethunter - Dit is een speciale ROM overlay voor ASOP en Nexus lijn van telefoons.

- Kali Linux op Android - Een specialist app genaamd Linux Deploy zorgt voor Kali Linux in een chroot omgeving op Android systemen worden geïnstalleerd.

- Cloud pakketten - De verdeling kan in een cloud-omgeving als Kali Linux worden ingezet heeft Amazon EC2 beelden vrijgegeven.

Al deze argumenten bewijzen dat Kali Linux is meestal de voorkeur distributie bij het uitvoeren van penetration testing op computers en netwerken. Het wordt goedgekeurd door zowel hackers, security specialisten en ook gebruikt als voorbeeld in de opleiding en training van professionals.

Verwant: Kali Linux - dit is wat je moet weten voordat u begint

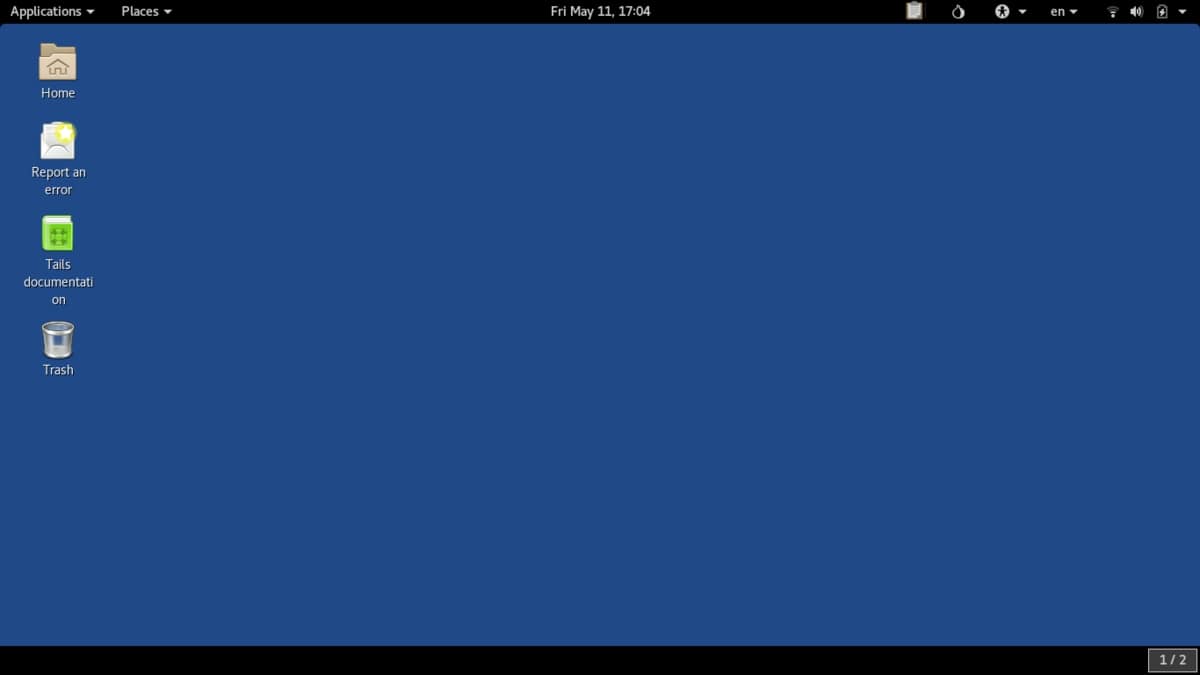

Tails Linux — Anoniem browsen voor iedereen

De Tails Linux-distributie is een specialist release die is gericht op zowel het behoud privacy en anonimiteit tijdens het browsen. Het is het meest bekend als een van de belangrijkste instrumenten om de censuur te omzeilen door te verbinden met het wereldwijde anonieme TOR-netwerk. De gevestigde verbindingen worden getunneld door middel van servers en endpoints over de planeet, de sites die toegankelijk zijn op geen enkele manier te weten wie precies deze stad te bezoeken.

De manier waarop het werkt is dat het wordt uitgevoerd vanaf een live-cd medium en geen sporen achter op de inhoud van de vaste schijf, Alle programma's worden uitgevoerd vanuit het geheugen. E-mail communicatie en instant messaging-protocollen worden beveiligd met behulp van state-of-the-art cryptografische tools die beschikbaar zijn in de bundel.

Gebruikers kunnen ervoor kiezen om de distributie te gebruiken zoals het is pre-geconfigureerd om verbinding te maken met het Tor anonieme netwerk standaard. De veiligheidsregels blokkeert alle directe verbinding met het internet sites die niet door de TEM worden gerouteerd om veiligheidsredenen. Het is vooral handig voor journalisten en klokkenluiders als het omzeilt het grootste deel van het internet censuur die door de staat en internet service providers in sommige landen wordt toegediend. Met behulp van de anonieme netwerken maakt het mogelijk de bezoekers van de site om hun locatie en toegang tot internet sites en diensten te verbergen die kunnen otherwsise zijn ontoegankelijk. Een ander voordeel is dat de TOR netwerken daadwerkelijk kan beschermen tegen bepaalde vormen van cyberaanvallen door de manier waarop de aansluitingen zijn gevestigd.

Tails Linux-distributie is geconfigureerd geen sporen niet te verlaten - zelfs als een swap partitie wordt geïdentificeerd zal het geen gegevens op te schrijven in om eventuele forensische experts van de mogelijkheid om te vertellen wat de verdeling werd gebruikt voor het voorkomen. Het loopt alleen van de RAM-geheugen van de computer die automatisch zodra het besturingssysteem is gestopt wordt gewist.

Parrot Linux — Een distributie met veiligheid in het achterhoofd

Parrot Linux is een Debian-gebaseerde distributie, die is ontworpen om een draagbaar “laboratorium” zowel voor de security specialisten en forensische experts. Het is gebaseerd op de test tak van Debian die ervoor zorgt dat up-to-date pakketten worden vrijgegeven op gezette tijden waarin alle benodigde gereedschappen met voldoende mogelijkheden en het aanbieden van een stabiele werking. Het specifieke kenmerk van het systeem is dat het sandboxes twee oplossingen samen met een aangepast beveiligingsprofiel. Dit betekent dat gebruikersapplicaties en gegevens ook beschermd wanneer het systeem wordt aangetast door hackers.

Penetratie testers zullen ook profiteren van Parrot Linux als het integreert alle gangbare instrumenten die zijn vooraf geconfigureerd met gemakkelijke root-toegang en de relevante beveiligingsconfiguraties zodat de werkzaamheden onmiddellijk kan beginnen. Er zijn een aantal verschillende functies die zijn gevonden in Parrot Linux:

- Debian Testing basis Releases - Dit is een van de weinige gespecialiseerde distributies die gebaseerd zijn op de “testen” tak van Debian. Zoals beschreven door het project zelf is dit de voortdurende ontwikkeling toestand van de volgende stabiele release. Dit betekent dat de pakketten die in de repository van Parrot's nieuwer dan die gevonden in zal zijn “stal” en uit te voeren zonder enige kritische bugs.

- Automount functies standaard uitgeschakeld - Advanced forensische tools niet knoeien met de inhoud van de vaste schijf op geen enkele manier dat is waarom automounting partities of apparaten die niet wordt beschouwd als een goede gang van zaken.

- sandbox-omgeving - De verdeling heeft twee afzonderlijke zandbak geïmplementeerd door gecombineerd gebruik van Firejail en AppArmor samen met aangepaste veiligheidsregels.

- Network Services standaard uitgeschakeld - Dit wordt gedaan om een laag memory footprint te behouden en onnodige blootstelling netwerk te voorkomen in een bepaald netwerk. Diensten die vereisen dat het openen van een poort zal moeten handmatig worden gestart.

- update Herinneringen - Als de verdeling is geïnstalleerd op een bepaald systeem een aangepaste-update reminder service wordt geactiveerd die de gebruiker vraagt om te controleren of het systeem en pakket updates op regelmatige tijdstippen.

We raden Parrot Linux voor zowel amateurs als professionele gebruikers omdat het een stabiel platform voor het uitvoeren van allerlei taken met betrekking tot beveiliging en privacy. De verdeling is geschikt voor een breed scala aan gebruikers, waaronder de volgende: security experts, digitaal forensisch experts, engineering en IT-studenten, onderzoekers, journalisten, activisten, wannabe hackers en politieagenten.

Verwant: Het 10 Beste methoden over hoe om te verbeteren Linux Security

BlackArch Linux — Een veelzijdige penetratietestoptie

BlackArch Linux is een van de bekende derivaten van Arch Linux is ontworpen met penetration testing in gedachten. Het zal een aangepaste low-resources geoptimaliseerde omgeving die meer dan onder meer te lanceren 2000 instrumenten die worden gebruikt door security experts voor vrijwel elke situatie of taak. Wat interessant is, is dat Het is beschikbaar als een officiële user repository. Effectief betekent dit dat Arch Linux gebruikers gemakkelijk hun bestaande installaties BlackArch kunnen transformeren door het downloaden van de vereiste pakketten met behulp van de gids beschikbaar op de site van de distributie.

De BlackArch Linux disk images zijn 64-bits waardoor de ontwikkelaars gebouwd geoptimaliseerd pakketten voor alle moderne computers. Gunstig hebben ze creëerde ook een beeld dat compatibel is met alle populaire virtual machine hosts is. De standaard manier van het inzetten van het besturingssysteem te downloaden en uitvoeren van de live CD en vanaf daar beginnen de installatieprocedure.

De bijbehorende website staan alle instrumenten gebundeld met de huidige release samen met een korte beschrijving, versienummer en de categorie waaronder het wordt gegroepeerd. Dit is handig voor gebruikers die willen controleren of hun gewenste pakket is beschikbaar in de distributie.

BlackArch Linux gebruikers hebben ook in geslaagd om een gastvrije gemeenschap verspreid over de meest gebruikte platforms: GitHub, Tjilpen, Youtube, IRC, Onenigheid en blog van het project.

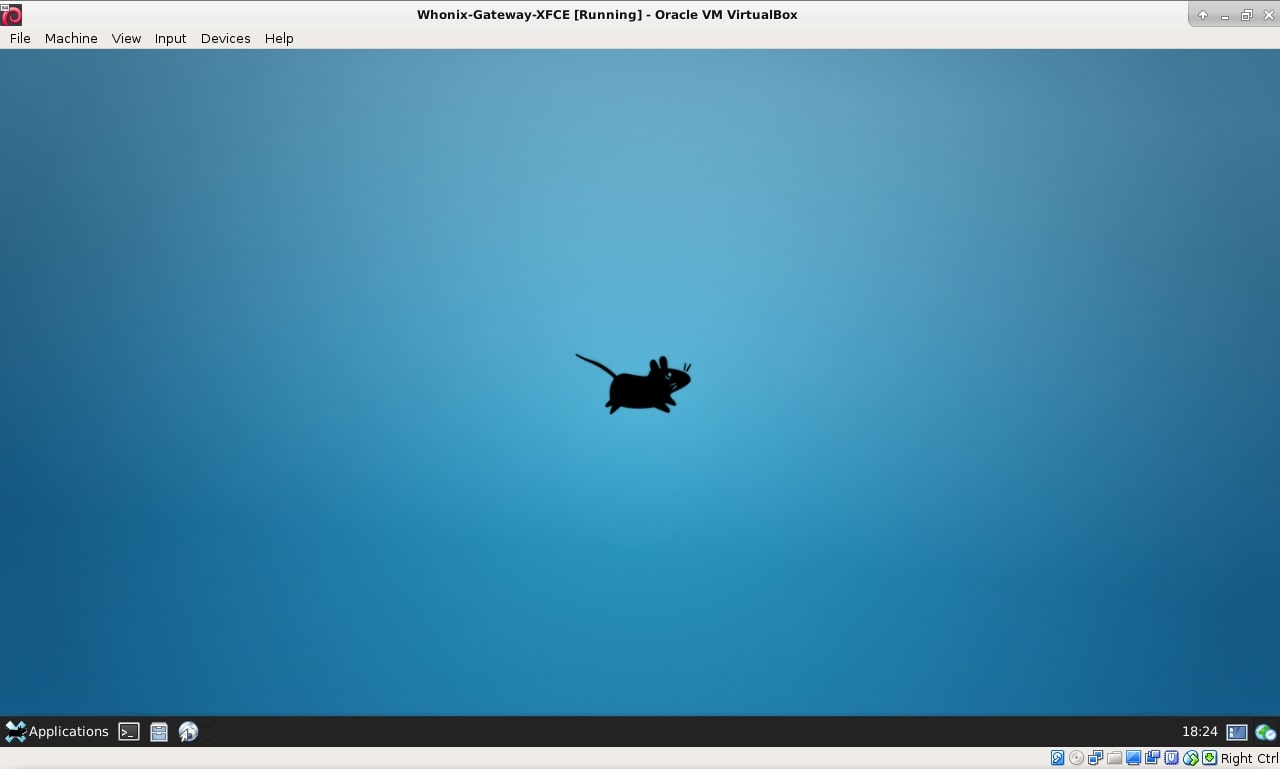

Whonix Linux — Voor anoniem surfen

Whonix Linux is een populair alternatief voor Tails Linux door het aanbieden van een veilige omgeving waardoor de gebruikers op het internet surfen met behulp van de TOR anonieme netwerk. De beveiligde verbinding garandeert niet alleen de privacy van de internetgebruikers, maar biedt ook bescherming tegen bepaalde vormen van cyberaanvallen, zoals man-in-the-middle. Het besturingssysteem is gebaseerd op Debian en de desktop-omgeving wordt uitgevoerd vanaf meerdere virtuele machines. Dit zorgt ervoor dat verschillende lagen van bescherming worden toegevoegd aan de gebruikers tegen malware en IP-adres lekken te bewaken. Dit kenmerk voorkomt ook bepaalde ransomware van running - die een zwarte lijst gedetecteerde virtuele machine gastheren omvatten. Deze geavanceerde malware-bedreigingen stopt automatisch uitgevoerd wanneer een dergelijke motor wordt gedetecteerd.

Alle populaire Internet gereedschappen wordt vooraf geïnstalleerd hebben het live-beeld schijf, zodat de gebruikers niet nodig om alle pakketten te installeren. Volgens de ontwikkelaars is dit de enige besturingssysteem dat is speciaal ontworpen in een VM te worden uitgevoerd en gecombineerd met de TOR anonieme netwerk client. Dit maakt vrijwel het onmogelijk om DNS-lekken en zelfs malware die het systeem hebben besmet met root veroorzaken (administratief) privileges kan niet ontdekken de echte IP-adres.

De virtuele machine gebaseerd motor levert zowel netwerk en hardware isolatie. Wat belangrijker is, is dat een snapshots functie is beschikbaar, de gebruikers kunnen gemakkelijk terugkeren naar vorige opgeslagen staten. Multi-level veiligheid wordt gewaarborgd doordat de gebruikers om meerdere OS klonen te gebruiken, wegwerp virtuele machines en etc.

De live disk images kan worden uitgevoerd in een niet-persistente toestand, wat betekent dat alle inhoud van het geheugen zo snel zal worden gewist als het besturingssysteem is gestopt. Bovendien als het besturingssysteem wordt uitgeschakeld alle resten van kritieke informatie Wil onmogelijk te halen zijn.

CAINE Linux — De vertrouwde forensische oplossing

De CAINE distributie staat voor Computer Aided Investigative Milieu en is een van de meest bekende digitale recherche projecten. Dit is niet een standaard verdeling die is aangepast met scripts en een grafische make-over, in plaats daarvan wordt verwezen naar een te milieu compleet forensisch dat integreert alle noodzakelijke toepassingen en modules voor dit werk. Volgens het ontwerp doelstellingen zijn er drie hoofddoelen waarin CAINE moeten streven te houden:

- Een interoperabele omgeving die de digitale onderzoeker tijdens de vier fasen van het digitale onderzoek ondersteunt

- Een eenvoudig te gebruiken grafische gebruikersinterface

- Gebruiksvriendelijke tools

Naar aanleiding van de gevestigde routine van betrokkenheid zal de uitkering schrijfrechten aan de harde schijf en verwijderbare apparaten te blokkeren. Dit is zo gedaan om het even welke dossiers niet te beschadigen en het milieu te beschermen. Om ervoor te zorgen write procedures worden uitgevoerd zullen de gebruikers nodig hebben om de gekozen apparaten te deblokkeren met behulp van de grafische tools beschikbaar op de schijf.

De distributie bevat scripts dat bestand en datastructuren kan onderzoeken, als zodanig analyse van de belangrijkste inhoud, waaronder de volgende:

- databases

- Internet Geschiedenis en Web Browser Gegevens

- Windows-register

- Verwijderde bestanden

- EXIF gegevens van afbeeldingen en videobestanden

De omgeving bestaat uit een live preview optie die de toegang tot administratieve functies en bewijzen uitgang vereenvoudigt. Een aparte toevoeging aan CAINE is de ingebouwde Windows IR / live forensische gereedschappen met een compleet scala van software die wordt gebruikt om het besturingssysteem omgeving te analyseren.

Verwant: De beste Linux Server Uitkeringen 2017

Conclusie

Wat Linux-distributie wordt gekozen uit deze lijst, zal het de gebruikers te bedienen en dit zijn de top picks gebruikt door zowel amateurs en professionals. Ze zijn gemaakt door teams van toegewijde ontwikkelaars en het simpele feit dat ze gemeenschappen van gebruikers hebben vastgesteld blijkt dat deze projecten zullen blijven een belangrijke rol spelen in de beveiliging en bescherming van de privacy.

Afhankelijk van de behoeften van de individuele gebruikers zal deze gids een goede basis te geven voor de bouw van elke vorm van gereedschap en service. Het voordeel van het gebruik van een van deze kant en klare distributies is dat ze op maat gemaakt voor de specifieke use cases. Gidsen, cursussen en tutorials zal meestal richten op een enkele verdeling bij het uitvoeren van penetratie testen ten opzichte van de veelgebruikte distributies.

We blijven in 2019 met een nog meer verontrustende gevoel van zwaktes in de veiligheid en de constante privacy lekken genereren van een steeds toenemende belangstelling voor dit soort Linux-distributies. Het is belangrijk op te merken dat gewoon ze uit te voeren zal niet garanderen dat de gebruikers zullen worden beschermd tegen het gevaar - zullen ze nodig hebben om de beste beveiliging praktijken te handhaven zoals geadviseerd door beveiligingspersoneel en richtlijnen.