WordPress-beheerders worden geconfronteerd met een geavanceerde e-mailcampagne die gebruik maakt van valse WordPress-beveiligingsadviezen om een niet-bestaande kwetsbaarheid te misbruiken, geïdentificeerd als CVE-2023-45124. Beveiligingsexperts van Wordfence en PatchStack hebben deze kwaadaardige campagne onderschept en gerapporteerd, met als doel het bewustzijn onder WordPress-gebruikers te vergroten.

CVE-2023-45124: Schadelijke campagne gericht op WordPress-beheerders

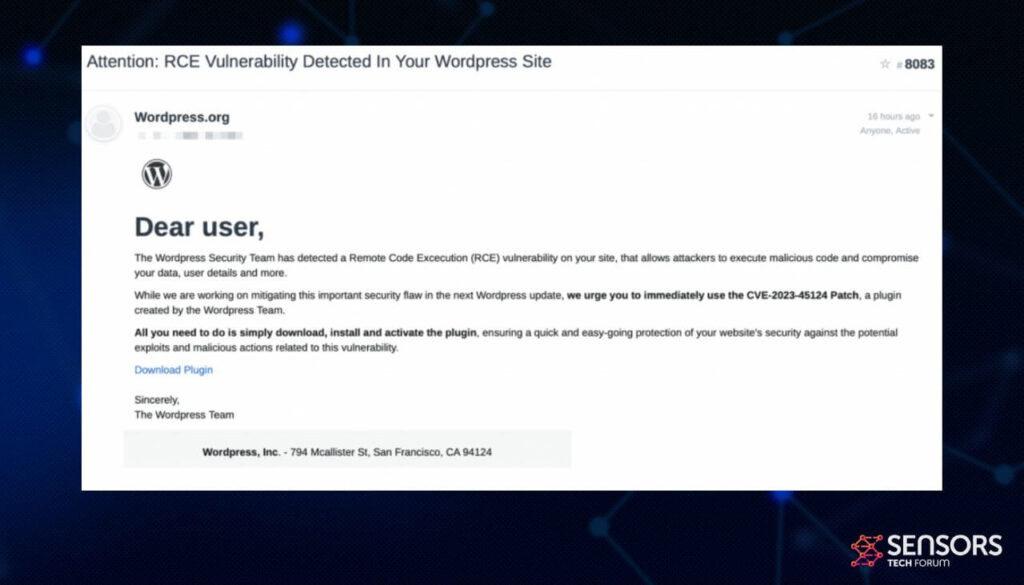

De misleidende e-mails, vermomd als officiële WordPress-communicatie, beheerders ten onrechte op de hoogte stellen van een kritieke situatie uitvoering van externe code (RCE) fout op hun sites. In de e-mail worden de ontvangers dringend verzocht het vermeende beveiligingsprobleem aan te pakken door een plug-in uit het bericht te downloaden en te installeren:

Nadat u op de 'Download Plugin’ knop, slachtoffers worden doorgestuurd naar een misleidende landingspagina op 'en-gb-wordpress'[.]org,’ zorgvuldig ontworpen om op het legitieme 'wordpress.com' te lijken’ plaats. De valse landingspagina bevat een frauduleuze plug-in-invoer, met een verhoogd aantal downloads van 500,000 en verzonnen gebruikersrecensies waarin de doeltreffendheid van de patch werd geprezen bij het herstellen van gecompromitteerde sites en het tegenhouden van hackeraanvallen.

Eenmaal geïnstalleerd, de kwaadaardige plug-in, vermomd als beveiligingspatch, maakt een verborgen admin-gebruiker aan met de naam 'wpsecuritypatch’ en verzendt slachtofferinformatie naar de aanvallers’ commando- en controleserver (C2) bij 'wpgate[.]ritssluiting.’ Hierop volgend, de plug-in downloadt een base64-gecodeerde backdoor-payload van de C2, sla het op als 'wp-autoload.php’ in de webroot van de website.

De achterdeur vertoont geavanceerde functionaliteit, inclusief mogelijkheden voor bestandsbeheer, een SQL-client, een PHP-console, en een opdrachtregelterminal. Bovendien, het maakt gedetailleerde informatie over de serveromgeving bekend aan de aanvallers.

Belangrijk, de kwaadaardige plug-in verbergt zichzelf uit de lijst met geïnstalleerde plug-ins, waardoor handmatig zoeken in de hoofdmap van de site nodig is om te worden verwijderd. Hoewel de operationele doelen van deze plug-in niet openbaar worden gemaakt, beveiligingsanalisten speculeren dat het mogelijk verschillende kwaadaardige doeleinden zou kunnen dienen, zoals het injecteren van advertenties, bezoekers doorverwijzen, het stelen van gevoelige informatie, of zelfs het chanteren van website-eigenaren door te dreigen de inhoud van de database te lekken.