Wist u dat Sofia, de hoofdstad van Bulgarije, was de geboorteplaats van een van de meest destructieve en besmettelijke computervirussen van de late 90's? The Dark Avenger verscheen voor het eerst in het voorjaar van 1989, net op tijd voor de val van de communisten. Vier jaar daarvoor, Vesselin Bontchev, nu een PhD., afgestudeerd aan de Technische Universiteit van Sofia met een M.Sc. in de informatica.

Toevallig of niet, Dark Avenger vaak aangevallen Dr. Bontchev (voor meer informatie, eens een kijkje op zijn paper De Bulgaarse en de Sovjet-Virus Fabrieken).

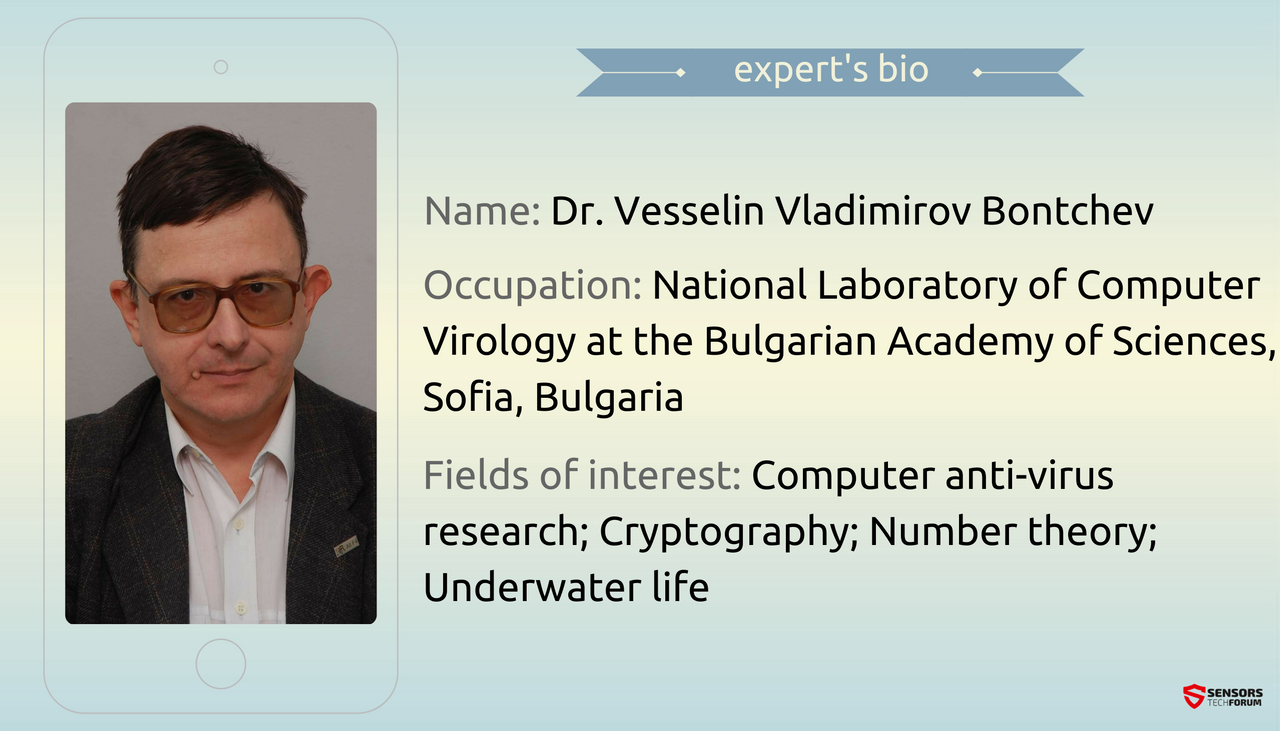

Dr. Bontchev is inderdaad een van de leidende geesten in de computer de veiligheid in Europa, die zijn leven heeft gewijd aan de anti-virus onderzoek:

- Hij heeft gewerkt voor de Technische Universiteit van Sofia's Laboratorium voor microprocessors en microcontrollers;

- Hij heeft gewerkt voor het Instituut voor Industriële Cybernetica en Robotics aan de Bulgaarse Academie van Wetenschappen;

- Hij is een van de oprichters van CARO (Computer Anti-Virus Researchers’ Organisatie) en medeoprichter van VSI (de Virus Security Institute);

vandaag Dr. Bontchev kan worden gevonden op de National Laboratory for Computer Virologie aan de Bulgaarse Academie van Wetenschappen in Sofia. Naast het feit dat een ware meester in computerbeveiliging zaken en een tijdgenoot van Dark Avenger, Dr. Bontchev is een geweldige gesprekspartner. Hij is ook niet het bezit van een smartphone.

STF: Uw professionele achtergrond is vrij indrukwekkend. Hoe ben je geïnteresseerd bent in computervirussen worden specifiek?

Dr. Bontchev: Zichzelf vermenigvuldigende programmeerconstructies hebben me altijd gefascineerd. Toen ik voor het eerst leerde hoe te programmeren in 1978, mijn allereerste matig complex programma (ik bedoel, iets verfijnder dan triviale dingen zoals het oplossen van kwadratische vergelijkingen) was een FORTRAN uitvoering van J.H.Conway's spel van “Leven”. Het is een relatief eenvoudige simulatie van tweedimensionale eindige automaten op een raster van vierkante cellen, waarbij elke cel hetzij leeg of vol. De volledige cellen vormen configuraties, die zich ontwikkelen in de tijd volgens een vrij eenvoudige set van regels. Enkele van de fundamentele configuraties, zoals de “glider”, zichzelf voortplanten naar verschillende posities op de grid, nabootsen “beweging” over het raster.

Even terzijde, de allereerste versie van mijn programma niet erg goed doen. Destijds, Ik wist niets over de manier waarop computers werkte en wat hun beperkingen waren. Voor mij, de computer was gewoon een black box waarin je een programma-invoer en uit die het resultaat zijn gekomen. Omdat ik wilde configuraties met conjuncturele ontwikkeling op te sporen, Ik maakte mijn programma te simuleren een 100×100 rooster, onthouden elke configuratie via 100 stappen. De machine was ik proberen om dit programma uit te voeren op was een Russische kloon van een IBM System / 360 met zielig (door hedendaagse normen) 128 Kb geheugen, dus mijn programma is afgebroken als gevolg van een geheugen overflow.

Later las ik C. boek Wetherel's “Etudes voor programmeurs”. Ik beschreef verschillende “hard” programmering problemen, zonder het aanbieden van enkele oplossing voor hen; het oplossen werd overgelaten als een oefening voor de lezer. Eén van deze problemen was om een programma dat niet het geval is ingevoerd om het even wat, maar geeft zijn eigen bron te schrijven. (Tegenwoordig zijn dergelijke programma's worden genoemd “wat”.) Ik probeerde hard, maar kon dat probleem niet oplossen op het moment.

Een paar jaar later (in de vroege jaren 1980) Ik las een artikel in “Scientific American” van Martin Gardner (één van mijn favoriete auteurs). Het beschreef het computerspel “Core War”, waarbij twee programma's, gecreëerd door de twee spelers, en geschreven in een gespecialiseerde taal, zouden elkaar vechten op een gesimuleerde computer. Een van de zeer succesvolle vroege programma, de kabouter", was een self-replicator, snel -overwriting het beschikbare geheugen met kopieën van zichzelf.

In de late jaren '80 (Ik was een informatica student aan de Technische Universiteit van Sofia), Ik deed wat vrijwilligerswerk als technisch adviseur van de enige Bulgaarse computer-gerelateerde tijdschrift, “Computer voor u”. Op een dag (het was in 1987, I denk), ze vroegen me te helpen vertalen van een artikel uit het Duitse tijdschrift “CHIP”. Het onderwerp van dit artikel was computervirussen.

Ik heb geen Duits op het moment weten, maar dat was niet het probleem. Het artikel werd al “vertaald” door een professionele vertaler - iemand die Duits zeer goed kende, maar die had geen kennis van computers en computer-gerelateerde termen niet, zo veel van de uitdrukkingen zag er nogal grappig. Bijvoorbeeld, het deel van het artikel over de Brain virus (waarbij het volume label van de schijf het infecteert verandert) werd vertaald als het virus “het veranderen van de capaciteit van de schijf”. Termen als “harde schijf” ("Disk" in het Duits) werden letterlijk vertaald als “hard plate” en ga zo maar door.

Ik hielp het schoonmaken van de vertaling maar het onderwerp me echt gefascineerd, dus ik bleef denken over wat zelfreplicerende programma's (d.w.z., virussen) zou kunnen doen. Na enige reflectie, Ik kwam tot de conclusie dat ze nooit een significante bedreiging kunnen vormen, omdat elke gebruiker met een brein onmiddellijk zou merken dat er iets mis. (Jongen, had ik het fout.) Ik schreef zelfs een artikel, uitleggen van deze conclusie van mij, en gepubliceerd in het tijdschrift.

Toen mijn artikel kwam out of print een paar maanden later, twee jongens kwamen naar het kantoor van de redacteur en vertelde ons dat ze een computer virus in hun gezelschap had ontdekt. die ze onmiddellijk ons aangetoond met behulp van een laptop ze meegebrachte - Ze hadden zelfs een programma dat de geïnfecteerde bestanden kunnen repareren door het verwijderen van het virus van hen geschreven. (Dit alles was inderdaad erg nieuw voor ons op het moment. Bulgarije was nog steeds een socialistisch land. Maar deze jongens hadden een eigen bedrijf! de laptop! Een virus! We voelden ons als het leven in de toekomst.)

Helaas, het bleek dat toen ze demonstreerden hun cleanup programma, ze hadden ook verwijderd het enige exemplaar van het virus dat ze had achtergelaten - omdat ze al hadden schoongemaakt de computers die bij hun bedrijf. Maar ik wilde zo veel om het te onderzoeken! Ik ging met hen om hun bedrijf, op zoek naar een ander exemplaar. We vonden geen. We deden, echter, zoek een stukje papier in de vuilnisbak, bevattende een gedrukte hex dump van een klein geïnfecteerd programma. Ik nam dat papiertje huis en zorgvuldig ging de informatie byte-voor-byte in mijn computer. Ik heb het twee keer, zodat ik de twee exemplaren konden vergelijken en eventuele fouten die ik zou hebben gemaakt bij het invoeren van de bytes. Eindelijk had ik een werkende virus te onderzoeken!

Later vernam ik dat het een variant van een virus we nu kennen onder de naam Vienna.648.A, de broncode van die werd gepubliceerd in een Duits boek van Ralf Burger. Ik gedemonteerd en geanalyseerd en het bleek dat een behoorlijk stom programma. Ik was op zoek naar COM-bestanden (een soort uitvoerbare bestanden) in de huidige directory en in de in de variabele PATH van het milieu getoonde mappen. Als het eenmaal gevonden een dergelijk bestand, zou het zich voegen aan het einde van deze, en zou wijzigen van de eerste 3 bytes, ze te vervangen met een JMP instructie om het virus lichaam. De overschreven bytes zou binnen het virus lichaam worden opgeslagen, zodat ze konden worden hersteld op runtime - zodat het geïnfecteerde programma nog zou werken. Met een waarschijnlijkheid van 1/5, het virus zou het bestand te beschadigen in plaats van infecteren, het overschrijven van de eerste 5 bytes met een JMP instructie aan het adres dat de oorzaak van de computer opnieuw op te starten.

Alles bij elkaar, een nogal stom, en 648 bytes leek overkill voor zo'n sinecure; Ik kon waarschijnlijk fit een equivalent programma in de helft van die ruimte. Maar het was de allereerste virus ik had gezien.

Later werden vele andere virussen ontdekt in Bulgarije. Cascade (maakte de letters van het testbeeld naar beneden vallen en stapel onderin), Pingpong (vertoonde een stuiterende stip op het scherm), enzovoort. tenslotte, Bulgaren begonnen met het schrijven van virussen, ook. Een van hen, met behulp van het handvat The Dark Avenger, werd eerder berucht met zijn verfijnde en kwaadaardige creaties. Maar dat is een verhaal voor een andere keer.

STF: Hoe is kwaadaardige software ontwikkeld? Wat is er veranderd sinds de jaren 90 en waar denk je dat malware wordt geleid?

Dr. Bontchev: Oorspronkelijk, malware is geschreven door onvolwassen kinderen die wilde laten zien aan de wereld hoe slim ze waren. Dientengevolge, malware was meestal virussen (d.w.z., zelfreplicerende programma's), omdat men geloofde dat het maken van een zelf-replicerende programma was “hard”. Bovendien, deze virussen bevatten vaak verschillende slimme programmering trucs - stealth, tunneling, polymorfisme - evenals leuke video-effecten (vallende letters, stuiterende stippen, animaties, etc.). Helaas, dit is veranderd.

Tegenwoordig malware wordt meestal geproduceerd door zeer verschillende mensen. De grootste groep is de professionele criminelen. Ze zijn niet geïnteresseerd in pronken aan de wereld hoe slim ze zijn - ze zijn in het maken van geld alleen geïnteresseerd. Dit heeft verschillende effecten op de vorm van malware geproduceerd had.

Om te beginnen met, tegenwoordig zien we zelden virussen. De meeste van de tijd is het niet replicerende malware. Er zijn twee redenen voor deze. Eerste, non-replicating malware is makkelijker om te schrijven. De criminelen die het maken zijn het runnen van een bedrijf - een crimineel bedrijf, yes, maar een bedrijf toch. Dus, zij betrekking hebben op efficiency. De producten die het gemakkelijkste te produceren met een minimum aan inspanningen en kosten. Tweede, anti-virus programma's vrij veel in geslaagd om virussen onder controle te krijgen. Het maakt niet uit hoe snel het virus spreads, de update van de anti-virus programma's die het zal ontdekken zal nog sneller verspreiden. Dus, global computervirus pandemieën zijn vrij veel een no-show deze dagen. Ja, zullen er nog geïsoleerde gevallen met verouderde machines die geen anti-virus software niet gebruiken (of niet updaten) - maar deze zijn relatief weinig en ver tussen.

Niet replicerende malware, aan de andere kant - we weten niet hoe om te gaan met die efficiënt. Het is een one-shot wapen. Tegen de tijd dat we, de anti-virus mensen, krijgen een monster, de malware zou al hebben gelopen, heeft haar schade, en we zijn onwaarschijnlijk dat precies dezelfde malware weer te zien. Dus, yes, kunnen we onze programma's bij te werken en uit te voeren detectie van het - maar het zal niet zeer nuttig zijn; de volgende keer een ander, iets andere malware worden gebruikt.

Dus, vanuit het oogpunt van de slechteriken, niet replicerende malware is veel efficiënter dan virussen - het is zowel gemakkelijker te produceren en moeilijker om te stoppen, Als geheel (Hoewel een bepaalde bekende variant is het triviaal om te stoppen).

De andere wijziging betreft de payload. Deze jongens zijn niet gemotiveerd om te laten zien hoe slim ze zijn - ze gemotiveerd zijn om geld te verdienen. Dus, in plaats van leuke en flitsende payloads, malware heeft tegenwoordig veelal financieel georiënteerde payloads. Het versturen van spam, weergeven van advertenties, het stelen van wachtwoorden en creditcardnummers, versleutelen van gegevens van de gebruiker en vast te houden voor losgeld - dat soort dingen.

De andere koning van malware producenten zien we vandaag de dag (veel meer zelden, echter) zijn verschillende overheidsdiensten spion agentschappen. Zij, ook, zijn niet bezig met pronken hoe slim ze zijn. Ze zijn vooral bezig met “het krijgen van de klus te klaren”. Het “job” is bijna altijd inlichtingenvergaring, met enkele zeldzame uitzonderingen na, zoals de sabotage veroorzaakt door Stuxnet. Spreken van Stuxnet, Het is een typisch voorbeeld van de overheid geproduceerd malware. Het is gigantisch, rommelig, modulaire, krijgt de klus te klaren. Het werd niet geschreven door een aantal slimme jongen in de kelder van zijn moeder - het was samengesteld uit modules die deel uitmaken van een groot kader waren, niet ontworpen zelfs alleen door verschillende mensen, maar door verschillende teams, het schrijven van de specificatie en niet met elkaar praten.

Zoals ik zei, Deze wijziging maakt me verdrietig. Het bestrijden van de slimme kinderen was fun, als een spel. Ik zeker niet willen vechten tegen de Russische maffia of iemands cyberoorlog.

STF: Hoe zit het met de toekomst van ransomware, vooral? We hebben onlangs een analyse van de zogenaamde doxware. Gaat het slechter dan dat?

Dr. Bontchev: Ransomware is inderdaad de toekomst. Het is de makkelijkste manier om de waarde van de getroffen computer geld te verdienen. In plaats van het stelen van wachtwoorden en creditcardnummers en proberen te achterhalen hoe om geld te verdienen van hen, u direct verkopen aan de gebruiker wat ze ongetwijfeld waardevol - hun eigen gegevens. Momenteel zijn we het zien van een veel “junk” ransomware - duidelijk geschreven door onwetende idioten die kan nooit de cryptografie goed te krijgen. Maar dit is tijdelijk. Vroeger of later, de meerderheid van de slechteriken zullen leren hoe undecryptable ransomware maken. Zolang efficiënte protocollen voor waardeoverdracht als Bitcoin bestaan, en zolang de meerderheid van de mensen niet regelmatig een back-up van hun gegevens, ransomware zal een succesvolle moneymaker voor de criminelen.

Natuurlijk, dat betekent niet dat elke willekeurige Tom, Dick of Harry kunnen produceren succesvolle ransomware zoals Locky, bijvoorbeeld. Het verkrijgen van de cryptografie recht is noodzakelijk maar niet voldoende. Je moet ook de juiste infrastructuur (botnets, exploit kits, etc.) voor het verspreiden van de malware aan de slachtoffers.

Persoonlijk, Ik denk niet dat “doxing” ransomware is zo'n big deal. Hoewel veel mensen hebben een eigen gegevens zouden ze betalen om te voorkomen dat het zien van het publiek blootgesteld, Dat is lang niet altijd het geval. De meeste mensen niet erg gevoelige gegevens op hun computer hebben. Maar alle mensen hebben gegevens over hun computers dat zij van mening waardevol. Dus, dreigt de data te vernietigen (of toetsen waarmee het versleuteld) is veel meer “stimulerend” dan dreigen om het te publiceren. Dit is althans mijn mening - maar, Hallo, Ik ben verkeerd geweest. De tijd zal het leren, als het doet altijd.

Een veel meer gevaarlijke trend zou ransomware worden uitgevoerd op een aantal bedrijfskritische apparaten - zoals medische hulpmiddelen, industriële controllers, etc.

STF: Rekening houdend met de evolutie van de “professioneel geschreven” malware, gelooft u dat meer jonge mensen moeten worden aangemoedigd om een carrière in informatiebeveiliging voort te zetten?

Dr. Bontchev: Ik ben van mening dat jongeren moeten nastreven wat ze interessant en bevredigend vinden. Ik zal blij zijn als meer van hen wenden tot het gebied van informatiebeveiliging - het is een fascinerend gebied en er is een acuut gebrek aan specialisten in het - maar het zou verkeerd zijn om op kunstmatige wijze de belangen van de jongeren te richten in een bepaalde richting. Zeker, maken het mogelijk voor hen om te leren en doe mee, als dit is wat ze interessant vinden. Maar niet vertellen wat ze moeten interesseren; laat ze zich bevinden.

STF: Gegevensbescherming is veranderd in een groot probleem. Is er iets wat we kunnen doen om onszelf te beschermen tegen zowel legale als illegale het verzamelen van gegevens?

Dr. Bontchev: Ik ben geen expert op het juridische aangelegenheden, dus ik ga naar dat deel van de vraag over te slaan.

Ten aanzien van de persoonlijke levenssfeer in het algemeen, yes, dingen zijn echt uit de hand. En het is de grote bedrijven die de meeste problemen veroorzaken. Ik wou dat er was een mogelijkheid om te betalen voor de verschillende Google, Facebook, etc. diensten met geld, in plaats van onze persoonsgegevens.

Er is heel weinig een mens kan doen. Definitief, gebruik maken van een ad blocker. Vermijd plaatsen die niet toestaan dat u een te gebruiken. Configureren Flash om play-on-click, in plaats van automatisch (Dit wordt anders gedaan in de verschillende browsers). Java uitschakelen. gebruik Disconnect, Privacy Badger, etc. Gebruik wegwerp e-mailadressen bij het registreren om websites (Mailinator en Spamgourmet zijn zeer goed voor dit doel).

Ik gebruik NoScript, maar de meeste mensen waarschijnlijk niet in staat zal zijn om te leven met het - veel te veel sites zijn volledig gebroken en onbruikbaar als JavaScript is uitgeschakeld. Ik wou dat ik kon raden het gebruik van Tor (het is heel goed voor de bescherming van uw privacy), maar, droevig, CloudFlare maakt de helft van de Internet onbruikbaar via Tor. Vermijd installatie “software bundels”, of op zijn minst iets dergelijks Unchecky die automatisch verwerpt de bundel crapware gebruiken.

Begrijpen dat als je gebruik maakt van een web e-mailservice zoals Gmail of Yahoo of Hotmail / Outlook, u bent in wezen het opgeven van uw privacy aan de e-mail provider. (Ik gebruik mijn Yahoo! Mailadres als een “openbare” wegwerp-adres - iets wat ik me kan veroorloven om te geven aan mensen die ik niet ken en waar ik me niet schelen als het eindigt op een spam lijst.) Als u een beroep moeten doen op een web e-mailservice, ten minste gebruik iets privacy-vriendelijke achtige ProtonMail of Unseen.is.

Ook, als je gebruik maakt van een smartphone (Ik niet), je geeft veel van uw privacy. Niet alleen uw naam en locatie; veel apps lekken van allerlei gegevens die kunnen worden gebruikt om u te houden in een of andere manier.

STF: Nu een meer praktische vraag… Wat is de meest effectieve geautomatiseerde systeem van een gebruiker kan gebruik maken van een back-up van hun bestanden als ze willen om ze te openen op een dagelijkse basis?

Dr. Bontchev: Dit is sterk afhankelijk van de specifieke behoeften van de gebruiker. Ik doe maandelijkse back-ups naar een externe schijf (die sluit ik alleen tijdens de backup / restore proces), en ook kopiëren de relatief afgewerkte versies van mijn werk (bijv., een programma of een papieren) naar externe USB-sticks. Dat zou duidelijk onvoldoende zijn voor een bedrijf dat niet zou overleven als het verliest een week ter waarde van klantgegevens. Dus, er is niemand “meest effectieve” oplossing die zou werken voor iedereen. Er zijn veel verschillende producten met verschillende prijzen en de verschillende mogelijkheden die geschikt zijn voor verschillende behoeften.

Met name in verband met ransomware, Ik zou iets dat kan doen het zogenaamde aanraden “Streaming” back-up. Dat is, alleen de backup software kan toegang krijgen tot de back-up; de back-up is niet zichtbaar als bestanden op het bestandssysteem van de computer die wordt gesteund.

SensorsTechForum's “Vraag het de experts” interview Series

Als je een cyber security expert en wilt u uw ervaringen delen met ons publiek, stuur ons een e-mail naar support[bij]sensorstechforum.com. Wij zullen graag met u praten over iets cyberveiligheid!