Gemaakt in 2007, Pion Storm is de naam van een cyber-spionage operatie waarvan het voornaamste doel is gericht op militaire, overheden en media-entiteiten.

De naam Pion Storm komt uit een schaakspel actie waarbij de pionnen zijn georganiseerd in een massale verdediging tegen de vijand. De naam komt overeen met deze operatie als de aanvallers gebruiken meerdere downloaders om te voorkomen dat gevangen en om hun werk voort te zetten ongestoorde. Volgens de experts van Trend Micro, een gespecialiseerde blog over bedreiging en beveiliging informatie, de cybercriminelen achter de Pawn Storm werk met diverse aanval tactieken om de verdediging van de slachtoffers door te dringen. En ze zijn:

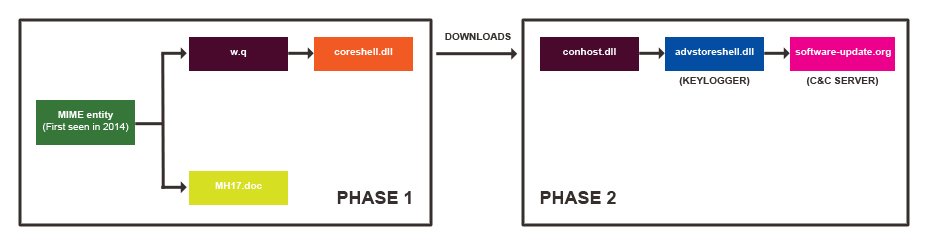

→ spear-phishing e-mails met schadelijke Microsoft Office-documenten leiden tot SEDNIT / Sofacy malware, zeer selectieve exploits geïnjecteerd in legitieme websites die ook zal leiden tot SEDNIT / Sofacy malware, en phishing e-mails die het slachtoffer omleiden naar nep Outlook Web Access login pagina,’ volgens Trend Micro.

De onderzoekers hebben gemerkt dat het stuk malware genaamd SEDNIT heel vaak wordt gebruikt, met name door-spear phishing e-mails. Na een kijkje op SEDNIT malware en hoe de cybercriminelen gebruiken het, Trend Macro hebben geconcludeerd dat de aanvallers vrij inderdaad zijn ervaren. SEDNIT blijkt zeer flexibel te zijn - het is ontworpen om gemakkelijk te breken door de verdediging van de slachtoffers ', waarna het blijft zo veel mogelijk informatie vast te leggen.

In een van de recente aanslagen met SedNet, de cyber criminelen aangevallen Poolse websites via de browser en bedreigde de payload hosting. Blijkbaar wilden ze laten lijken dat ze richtten meerdere gebruikers, terwijl het in feite, ze hadden een veel kleinere lijst van doelwitten.

Naast de spionage tactieken, de aanvallers nog andere methoden om systemen van de slachtoffers in gevaar brengen, zoals malware voor de exploitatie en het stelen van data.

'SEDNIT varianten bijzonder nuttig gebleken, als deze mag de dreiging acteurs om alle manieren van gevoelige informatie te stelen van computers van de slachtoffers, terwijl effectief ontwijken detectie,’ aldus onderzoekers van Trend Micro.