Creado en 2007, Tormenta Hipoteca es el nombre de una operación de ciberespionaje, cuyo objetivo principal es la orientación militar, los gobiernos y las entidades de medios.

La tormenta de nombre Hipoteca proviene de una acción de ajedrez donde los peones se organizan en una defensa masiva contra el adversario. El nombre corresponde a esta operación ya que los atacantes utilizan varios descargadores con el fin de evitar ser capturados y para continuar con su trabajo sin molestias. Según los expertos de Trend Micro, un blog especializado acerca de la amenaza y la información de seguridad, los ciberdelincuentes detrás de la obra Tormenta Hipoteca con varias tácticas de ataque para penetrar en la defensa de las víctimas. Y son:

→ correos electrónicos de phishing de lanza con documentos de Microsoft Office maliciosos llevan a SEDNIT / Sofacy de malware, hazañas muy selectivos inyectados en sitios web legítimos que también dará lugar a SEDNIT / Sofacy de malware, y correos electrónicos de phishing que redirigen a las víctimas de Outlook Web Access falsa páginas de inicio de sesión,’ según Trend Micro.

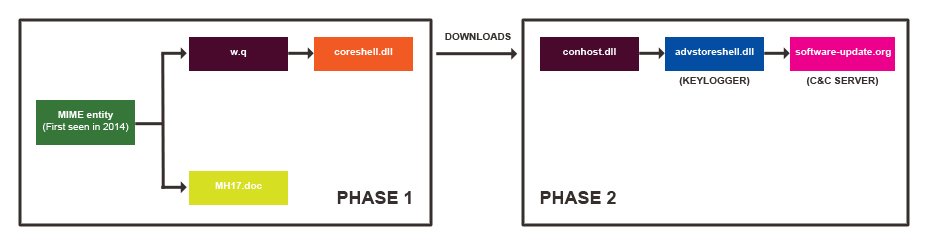

Los investigadores han observado que la pieza de malware llamada SEDNIT se utiliza muy a menudo, específicamente a través de correos electrónicos de phishing de lanza-. Después de una mirada más cercana a SEDNIT malware y cómo los criminales cibernéticos lo utilizan, Macro Tendencia han llegado a la conclusión de que los atacantes están muy experimentados en verdad. SEDNIT parece ser muy flexible - está diseñado para romper a la defensa de las víctimas fácilmente, después de lo cual sigue captando la mayor cantidad de información posible.

En uno de los ataques recientes de SEDNET, los criminales cibernéticos atacaron sitios web polacos a través del navegador y amenazaron la carga útil de hosting. Al parecer, tenían la intención de hacer que parezca que sus objetivos eran las múltiples usuarios, cuando en realidad, tenían una lista mucho más pequeña de los objetivos.

Además de las tácticas de espionaje, los atacantes tienen otros métodos para comprometer los sistemas de las víctimas como el malware para la explotación y el robo de datos.

'SEDNIT variantes particularmente resultó útil, ya que permitió a los actores de amenaza para robar toda clase de información confidencial de los ordenadores de las víctimas, mientras que evadir la detección eficaz,’ dichos investigadores de Trend Micro.