Erstellt in 2007, Pfand Storm ist der Name einer Cyber-Spionage Operation, deren Hauptziel strebt Militär, Regierungen und Medienunternehmen.

Der Name Bauernsturm stammt aus einer Schach Aktion, wo die Bauern sind in eine massive Verteidigung gegen die Gegner organisiert. Der Name entspricht diese Operation als die Angreifer verwenden mehrere Downloader, um zu vermeiden, erwischt zu werden und ihre Arbeit ungestört fortsetzen. Nach Ansicht von Experten bei Trend Micro, ein spezialisierter Blog über Bedrohung und Sicherheitsinformationen, die Cyber-Kriminellen hinter dem Bauernsturm Arbeit mit mehreren Angriffstaktiken der Opfer Verteidigung zu durchdringen. Und sie sind:

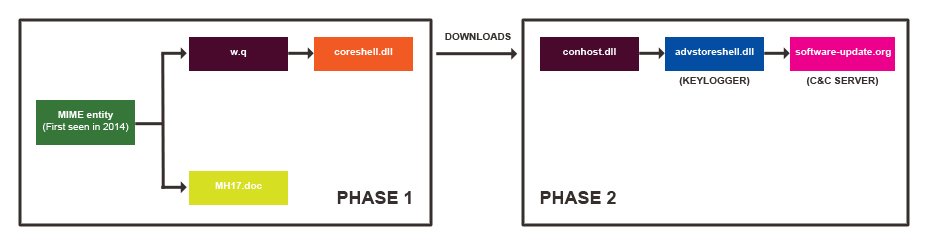

→ Speer-Phishing-E-Mails mit Schad Microsoft Office-Dokumente führen zu SEDNIT / Sofacy Malware, sehr selektiv Exploits in legitime Webseiten injiziert, die auch zu SEDNIT / Sofacy Malware führen wird, und Phishing-E-Mails, die Opfer auf gefälschte Outlook Web Access Login-Seiten umleiten,’ nach Trend Micro.

Die Forscher haben festgestellt, dass das Stück von Malware genannt SEDNIT wird häufig verwendet,, insbesondere durch Speer-Phishing-E-Mails. Nach einem genaueren Blick auf SEDNIT Malware und wie die Cyber-Kriminellen nutzen es, Trend Makro zu dem Schluss gekommen, dass die Angreifer sind in der Tat sehr erfahren. SEDNIT scheint sehr flexibel zu sein - es ist entworfen, um durch die Opfer Verteidigung leicht brechen, wonach es, so viele Informationen wie möglich zu erfassen, weiterhin.

In einem der letzten Angriffe mit SedNet, die Cyber-Kriminellen angegriffen polnischen Webseiten über den Browser und bedrohte die Nutzlast-Hosting. Anscheinend haben sie zu machen, schauen, wie sie mehrere Benutzer Targeting soll, wenn tatsächlich, sie eine weit geringere Liste der Ziele hatte.

Zusätzlich zu den Spionage Taktik, die Angreifer haben andere Methoden, um der Opfer Systeme zu beeinträchtigen wie Malware für die Nutzung und Datendiebstahl.

'SEDNIT Varianten besonders bewährt, da diese erlaubt die Bedrohung Akteure auf, alle Arten der sensiblen Informationen aus der Opfer-Computern zu stehlen und gleichzeitig effektiv vor Entdeckung,’ sagte Forscher bei Trend Micro.