Beveiligingstechnici ontdekte dat de SLocker Android ransomware familie codebasis is gepubliceerd in een gedecompileerd (rauw) formulier. Dit maakt het voor iedere hacker Dit is een prominente bedreiging die heeft vele soorten die ooit sinds de eerste iteratie geproduceerd.

SLocker Android Ransomware Code Revealed

Malware experts waren in staat om de volledige broncode te verkrijgen in gedecompileerd van een van de meest gevaarlijke Android ransomware families van de late - SLocker. Dit is een prominente virus familie die wordt geassocieerd met verschillende distributiekanalen campagnes.

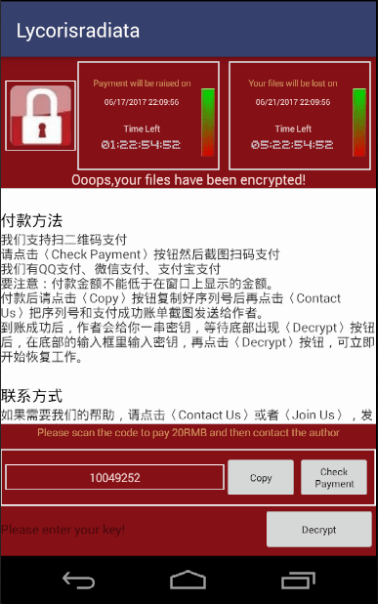

Image Source: Veiligheidszaken

Aantekening: Het plaatsen van volledige broncode van virussen online is een gevaarlijke praktijk moet het mogelijk worden hackers om nageslacht bedreigingen eenvoudig.

De code werd gepost op de Git Hub dat is een van de grootste repositories van het web van open-source software. Dit heeft bijgedragen onderzoekers ontdekken hoe de kern motor werken, maar geeft ook de mogelijkheid voor computer criminelen om eenvoudig de bron wijzigen en nakomelingen virussen. Dergelijke malware code is meestal beschikbaar in de ondergrondse hacking communities voor een vergoeding.

De gebruiker die de code geplaatst heeft gemaakt van de “fs0c1ety” nick naam en heeft een disclaimer waarin staat dat het omgekeerde is ontworpen door een live-monster geplaatst. De GitHub bericht leest de volgende:

Aantekening: SLocker is bedoeld om te worden alleen gebruikt voor veiligheidsonderzoek. Elk ander gebruik is niet de verantwoordelijkheid van de ontwikkelaar(s). Zorg ervoor dat u begrijpt en zich houden aan de wetten in uw omgeving. Met andere woorden, Doe niet zo stom, heb een lul niet, en gebruik het op verantwoorde en juridisch.

SLocker Android Ransomware Infection Capabilities

De SLocker Android ransomware behoort tot de grotere virusfamilie die is voortgebracht als nakomelingen van de basiscode. Het is een ransomware ontwikkeld voor het mobiele besturingssysteem dat veel infecties heeft veroorzaakt, met name in 2016 waar meer dan 400 varianten werden geïdentificeerd in een aantal grootschalige aanval campagnes.

SLocker wordt verdeeld voornamelijk als vals apps die als legitiem multimediaspelers pose, game handleiding en andere populaire software op de Google Play Store en andere repositories.

Het is een doeltreffend instrument dat de gebruikelijke ransomware tactiek volgt:

- Wanneer de app wordt uitgevoerd voor de eerste keer het verandert het pictogram en de naam van de gebruiker af te leiden en te verbergen haar oorspronkelijke naam.

- Een installatie controle wordt dan uitgevoerd. De SLocker motor loopt een reeks van commando's om te bepalen of het apparaat is geïnfecteerd vóór. Als de infectie nieuwe dan een willekeurig getal wordt gegenereerd in opgeslagen in een “SharedPreferences” map.

- Als er een externe opslag beschikbaar (microSD-kaarten voor voorbeelden) vervolgens een nieuwe thread wordt gekopieerd om het.

- Het virus engine begint meteen aan de gebruiker en het systeem bestanden op basis van een ingebouwde lijst van gerichte bestandsextensies versleutelen. Net als de computer equivalenten de hackers kan deze lijst aanpassen, markeren de getroffen bestanden met verschillende extensies en verander de code naar believen.

- Veel SLocker Android virusstammen uitvoeren van de kwaadaardige code onder een aanhoudende stand van uitvoering. Dit betekent dat de motor ransomware volgt de opdrachten en voorkomt actief handmatige pogingen verwijderen.

- De SLocker Android virus legt een lockscreen dat ransomware bericht aan de slachtoffers toont. Het kan worden geconfigureerd om een andere toon te tonen op basis van de doelen. Enkele van de nieuwste varianten imiteren de beruchte WannaCry virus familie.

Een deel van de gevangen stammen uitvoeren van een grondige controle voor het versleutelen en / of hernoemen het slachtoffer bestanden. Dit wordt gedaan door het afdwingen van een ingebouwde doellijst. Hier is een voorbeeld:

- De kleine paden naar het doel bestanden moeten niet de volgende strings bevatten: “/.”, “android”, “met” en “MIAD”. Ze verwijzen naar het systeem locaties en wereldwijde app namen. Dit wordt gedaan om storingen aan het apparaat te voorkomen na de ransomware motor is gestart.

- Het hebben van een verwijderbare opslag (microSD-kaart b.v.) beschikbaar, de mappen die worden beïnvloed door het virus dreiging zou een kleiner directory niveau dan hebben 3. De andere afgedwongen regel is om de volgende tekenreeksen in het bestand pad hebben: "Baidunetdisk", “Download” of “DCIM”.

- De bestanden moeten een punt bevatten (“.”) en de byte lengte van de gecodeerde namen moeten kleiner zijn dan 251.

- De doelstelling bestanden moeten groter zijn dan 10 KB en kleiner dan 50 MB.

Afhankelijk van de gevangen SLocker Android virusstam en de versie van de dreiging kan contact opnemen met de hacker operators via het TOR anonieme netwerk. Een aantal van de criminelen die SLocker varianten werken hebben command and control servers die kunnen worden gebruikt om de afstandsbediening van de besmette apparaten en stelen waardevolle gegevens die zijn gemaakt. Andere versies kunnen SMS-berichten verstuurd via een specifiek telefoonnummer of gateway.

Slocker Android Ransomware voortdurende aanvallen

Afhankelijk van de bereikte virus de ransomware kan worden bediend door een andere hacker of strafrechtelijke collectieve. Dit reflecteert op de ransomware betaling, LockScreen inhoud en andere factoren configureerbare. Enkele van de meest voorkomende vormen imiteren de computer versie van de WannaCry ransomware familie.

De slachtoffers worden getoond een generiek ogende losgeldnota dat de slachtoffers dwingt voor een betaling vergoeding. De computer gebruikers zijn gechanteerd om de vergoeding te betalen om hun gegevens te herstellen. De operatoren beloven dat zodra het geld is ontvangen, hun bestanden zullen worden hersteld en het virus verwijderd. In dat dit niet het geval.

WAARSCHUWING! Betaal niet de hackers in ieder geval. Gebruik specialist security tools waarmee actieve infecties te verwijderen.

Een deel van de gevangen ransomware hebben opgericht afzonderlijke betaalmethoden - Alipay, WeChat en QQ. Het merendeel van de bijbehorende criminele collectieven werden geïdentificeerd afkomstig uit China en Rusland. Dat de malware kan worden gebruikt om bespioneren gecompromitteerde apparaten blijkt dat een grotere geïnfecteerde slachtoffer base kan worden gebruikt voor massaproductie identiteitsdiefstal. In de loop der jaren ontdekte de rechtshandhaving onderzoeken die databases met persoonlijke gegevens zijn vaak een van de meest verhandelde goederen in de hacker ondergrondse netwerken.

Google Play Bescherm mei Guard Against SLocker Android Ransomware Instances

Google heeft de Google Play Protect service beschikbaar voor alle Android-gebruikers. Dit is een nieuwe functie die voor het eerst op de Google I / O conferentie in mei werd aangekondigd dat nu actief is. Deze functie combineert de veiligheidsdiensten dat een deel van het Android-systeem tot nu toe zijn geweest: Apps verifiëren en Uitsmijter in één app. Deze stap effectief kunnen mobiele gebruikers in staat om zichzelf beter te beschermen tegen kwaadaardige apps te vinden op de Google Play Store. De Play Protect scant actief alle beschikbare apps op Google's diensten op tekenen van kwaadaardige code. Daarnaast controleert de software afkomstig uit bronnen van derden een goed. Een van de belangrijkste voordelen van het hebben van Google Play Protect is dat het pro-actief scant de gedragspatronen van alle geïnstalleerde programma's. Computerprogrammeurs ontdekt dat sommige van de geavanceerde malware activeren hun code van het virus na een zekere vertraging. Gewone antivirus producten zijn niet in staat om dergelijke infecties te detecteren.

Google Play Bescherm ook controleert alle geïnstalleerde applicaties. Als een kwaadwillende actie dan wordt gewezen op de app is onmiddellijk gestopt en wordt de gebruiker gewaarschuwd. Gebruikers die de nieuwste versie van de Google Play services kunt de instellingen openen door te navigeren naar de Instellingen> Google> Beveiliging> Play Protect (eerder Apps verifiëren) menu.

Zoals uiteengezet in dit artikel het SLocker Android malware is een gevaarlijk virus familie die het vermogen om zich te verspreiden over miljoenen potentiële slachtoffers heeft. De gepubliceerde code zal misdadigers in staat stellen verder te versies creëren. Dit is de reden waarom wij adviseren alle gebruikers om constant te blijven op de hoogte van de meest recente beveiligingsrisico, incidenten en beste advies. Ook, Volg de onderstaande stappen om verder de beveiliging van het apparaat.