De SyncCrypt ransomware is een nieuw geïdentificeerde dreiging die nu wordt verdeeld in een wereldwijde spam aanvalsgolf. De hackers achter de dreiging coördineert template-gebaseerde e-mailberichten die payload bestanden bevatten die leiden tot de gevaarlijke infectie.

SyncCrypt Ransomware is een nieuw ontdekte malware Threat

De eerste exemplaren van de SyncCrypt ransomware Vorige week werden geïdentificeerd (Augustus 2017) en de gevangen samples showcase dat de malware is een ernstige bedreiging voor de kwetsbare computer gebruikers en hun machines. Volgens de analyse is dit een veelzijdige ransomware die in staat is zowel systeem gebruikersgegevens coderen volgens een vooraf vastgesteld gedragspatroon. De criminelen achter de malware gebruikt social engineering trucs om de doelstellingen te manipuleren om zichzelf en tasten de SyncCrypt ransomware code.

De huidige versies worden geconfigureerd en via een grootschalig wereldwijd aanval tegen mogelijke doelwitten van start. De cyber security experts waren in staat om live-monsters uit de inbraakpogingen die inzicht geven over de huidige doelstellingen van de hackers te verkrijgen. Op dit moment is er geen informatie beschikbaar is over de potentiële broncode. Het is zeer waarschijnlijk dat het door de makers van de grond af bedacht. Daarnaast is de identiteit van de makers is ook niet bekend, het kan een enkele hacker of een hele criminele collectief zijn.

SyncCrypt Ransomware Distribution Tactics

SyncCrypt Ransomware wordt geleverd aan klanten wereldwijd met behulp van verschillende strategieën. Ieder van hen zijn gemaakt op een manier die tot doel hebben om de infectie verhouding zo veel mogelijk te vergroten. De belangrijkste tactiek op het moment lijkt de full-scale e-aanval campagne. De huidige golf maakt gebruik van berichten die zich voordoen als wordt verzonden door overheidsinstellingen. De gemaakte monsters pretenderen gerechtelijke bevelen worden vermomd in verschillende soorten bestanden. De berichten kunnen tekst of uitgebreide inhoudelijke lichaam onder meer onder de aandacht van de beoogde slachtoffers vast te leggen. In andere gevallen worden de bijlagen direct weergegeven zonder enige tekst in een WSF-formaat.

Active SyncCrypt infecties effectief kan alleen worden verwijderd met een capabele anti-spyware oplossing, verwijzen naar onze verwijdering gids voor een uitgebreide gids.

Het WSF-bestanden worden gebruikt door de Microsoft Windows Script Host, die in staat is om een breed scala van verschillende scripts uit te voeren. Afhankelijk van de verzonden stammen de criminelen kan enkele infectie technieken te gebruiken:

- Scripts die de kwaadaardige code op zichzelf. Ze zijn meestal de eenvoudigste vormen van virussen die het makkelijkst te detecteren door beveiligingssoftware.

- Scripts die de malware downloaden van een-hacker gestuurde website.

- Complex infectie mechanismen die een reeks van payloads dat de uiteindelijke ransomware leveren gebruiken.

De huidige aanval campagne gebruikt een complex infectiemechanisme dat de uiteindelijke SyncCrypt ransomware levert als gevolg. De gemaakte samples downloaden van een afbeelding van een hacker gecontroleerde site die een embedded archief is voorzien in een ZIP-bestand. Het bestand wordt dan uitgepakt op de lokale machine die leidt tot de SyncCrypt ransomware. Dit complex infectie route effectief omzeilt een aantal anti-virus detectie mechanismen. Als een slachtoffer probeert een van de beeldbestanden zullen ze een cover van een muziekalbum te zien openen - “& Ze zijn ontsnapt het gewicht van de Duisternis” door Olafur Arnalds.

SyncCrypt Ransomware infectieproces

Zodra de schadelijke bestanden worden ingezet om het slachtoffer de computers van de malware wordt gewonnen onthullen van een reeks bestanden - sync.exe, readme.html en leesmij.png. Het beeldbestand wordt verplaatst naar de tijdelijke map van Windows onder een willekeurig naam ZIP-bestand. De andere bestanden worden in een subdirectory “BackupClient”. Dit is een verwijzing naar populaire software die wordt gebruikt om files uit de machine genereren. De hackers maken vaak gebruik van deze namen aan de gebruikers gek dat ze een legitieme software op hun computers geïnstalleerd. Het uiteindelijke uitvoerbare bestand wordt gelanceerd en dit begint het eigenlijke SyncCrypt ransomware proces.

De vastgelegde monsters geassocieerd met het virus volgt de standaard ransomware infectie patronen door het starten van een encryptie. Het maakt gebruik van de krachtige AES cipher die zowel gebruikers- en systeembestanden richt. Dit gebeurt op basis van een ingebouwde lijst van target bestandsextensies. De hackers kunt configureren op basis van de beoogde doelstellingen. De huidige monsters verwerkt de volgende extensies:

accdb, ACCD, accdr, adp, maar, ARW, adder, aspx, backup, backupdb, achter, knuppel, bay, vg, BGT, mengsel, bmp, bpw, cdf, cdr, CDR3, CDR4, cdr5, cdr6, cdrw, CDX, hemel, CFG, klasse, cls, config, contact, cpp, krop, crt, CRW, css, csv, d3dbsp, dbx, dcr, dcs, dds, de, dif, dit, doc, docm, docx, stip, DOTM, dotx, DRF, DRW, dwg, Dxb, dxf, computer, borst, eps, fdb, VFL, FPX, frm, gif, GPG, spel, HB, HPP, html, plooi, JPE, jpeg, jpg, kdbx, KDC, sleutel, pot, Java, laccdb, latex, ldf, lit, nemen, mapimail, max, Vooruitzicht, CIS, MFW, mlb, MML, MMW, midi, Moneywell, mokka, mpp, middenschip, nml, nrw, OAB, odb, Ep, odf, antwoord, odi, odm, Reageer, paragraaf, odt, otg, oth, OTP, ots, p12, niet, helpen, pbm, PCD, pct, pcx, pdf, PEF, pem, pfx, pgm, php, pict, over, paden, potx, PPAM, ppm, pps, PPSM, ppsx, ppt, PPTM, pptx, PPZ, prf, psd, ptx, kroeg, QBW, QBX, QPW, raf, rtf, veilig, weken, besparen, sda, sdc, sdd, dakloos, Sociaal-Democratische Partij, SKP, sql, sqlite, sqlite3, sqlitedb, STC, std, sti, stm, stw, sxc, sxg, zij, sxm, sxw, tex, txt, tif, tiff, vcf, portemonnee, wb1, wb2, WB3, wcm, wdb, WPD, wps, xlr, xls, XLSB, xlsm, xlsx, xlam, XLC, XLK, xlm, XLT, reg, RSPT, profiel, DJV, DjVu, MS11, er, pls, png, pst, XLTM, xltx, xlw, xml, R00, 7ritssluiting, vhd, aes, behoren tot, apk, boog, ASC, ASM, aanwinst, awg, terug, BKP, GOMB, bsa, bz2, csh, de, dat, dbf, db_journal, ddd, dok, van, ontwerp, erbsql, erf, EF, fff, fhd, fla, flac, IIF, IIQ, indd, mensen, JNT, geschiedenis, lbf, litesql, LZH, lzma, LZO, LZX, m2ts, m4a, mdf, midden, mny, mpa, MPE, mpeg, mpg, MPGA, MRW, msg, mvb, wereld, uitverkocht, NDF, nsh, NVRAM, NXL, NYF, obj, ogg, ogv, p7b, P7M, P7R, p7s, pakket, pagina's, tikje, bps, pdd, PFR, PNM, pot, psafe3, PSPIMAGE, pwm, opperste, QBB, QBM, ICBM's, QBY, qcow, qcow2, RAM, rar, ras, Rat, rauw, RDB, rgb, RJS, RTX, rvt, RWL, RWZ, maar, sch, scm, SD2, zijn, shar, SHW, sid, zitten, SITX, skm, SMF, snd, spl, SRW, ssm, sst, STX, svg, alle, swf, neemt, TBZ, tbz2, tgz, TLZ, TXZ, UOP, uot, kve, ustar, vbox, vbs, vcd, VDI, vhdx, VMDK, vmsd, VMX, vmxf, vob, voor, wab, prop, wav, was-, WBMP, WebM, WebP, wkn, wma, WP5, wri, WSC, WVX, XPM, xps, xsd, ritssluiting, dierentuin,

Alle aangetaste bestanden worden hernoemd met de .kk verlenging. De monsters verder over een uitsluitingen lijst die verbiedt encryptie in bepaalde mappen. Dit wordt gedaan om niet te beïnvloeden besturingssysteem. De mappen onder meer de volgende:

- Windows

- Program Files (x86)

- Program Files

- ProgramData

- WinNT

- System Volume Information

- \Desktop Readme

- %Prullenbak

Afhankelijk van de gevangen instantie kan de motor ook alle gevonden Shadow volume kopieën verwijderen. Dit voorkomt effectief data recovery zonder het gebruik van een professionele recovery software.

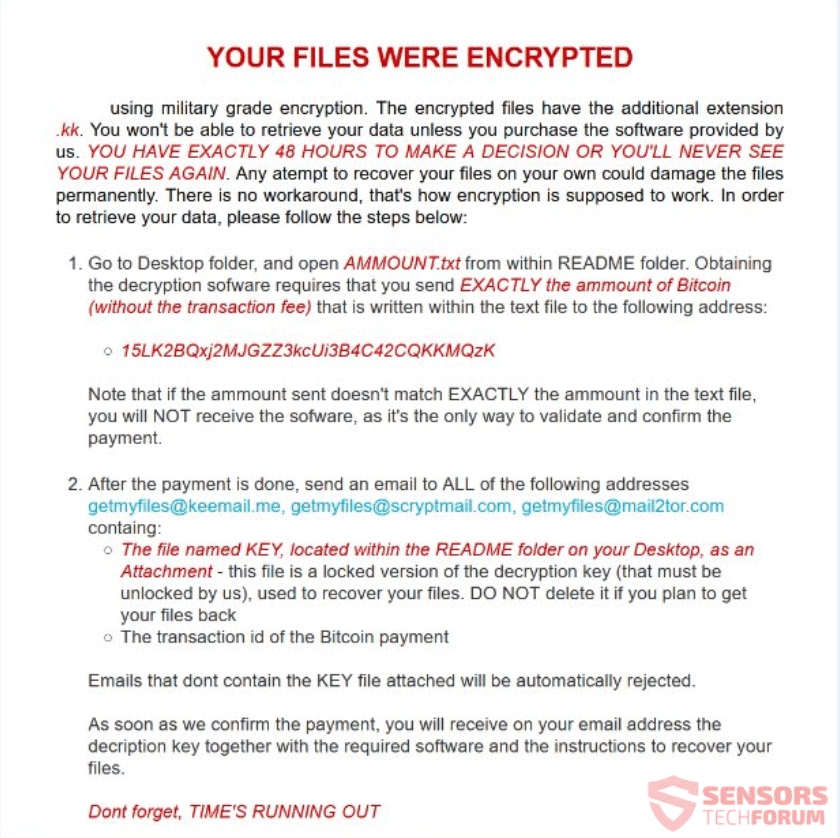

SyncCrypt Ransomware Sample Ransomware Note

Wanneer de encryptie proces voltooid is een map met de naam Leesmij wordt gemaakt op de desktop van de gebruiker. Het bevat verschillende bestanden die gerelateerd zijn aan de infectie:

- AMMOUNT.txt - Dit bestand wordt het verzoek ransomware som door de hackers te stellen.

- key - Bevat het publiek encryptiesleutel wordt gebruikt door de ransomware motor.

- readme.html - Dit bestand geeft de ransomware nota voorgelegd aan de slachtoffers.

- readme.png - toont het beeld de ransomware.

De ransomware noot wordt daarna geopend in de gebruiker standaard browser. Het leest het volgende bericht:

UW dossiers werden VERSLEUTELDE

het gebruik van militaire graad van versleuteling. De versleutelde bestanden hebben de bijkomende verlenging .kk. U zult niet in staat zijn om uw gegevens op te halen, tenzij u de software die door ons kopen. JE HEBT PRECIES 48 UREN een beslissing te nemen of u zult nooit zien uw bestanden opnieuw. Elke poging werd ondernomen om uw bestanden te herstellen op uw eigen kunnen de bestanden permanent beschadigen. Er is geen oplossing, dat is hoe encryptie wordt geacht te werken. Om uw gegevens op te halen, volgt u de onderstaande stappen:

1. Ga naar de map Desktop, open AMMOUNT.txt vanuit README folder. Het verkrijgen van de decryptie sofware vereist dat u precies de ammount van Bitcoin sturen (zonder dat de transactiekosten) die is geschreven in het tekstbestand naar het volgende adres:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Merk op dat als de ammount verzonden komt niet overeen met precies de ammount in het tekstbestand, u zult niet de sofware te ontvangen, want het is de enige manier om te valideren en de betaling bevestigen.

2. Nadat de betaling is gedaan, stuur dan een e-mail naar alle van de volgende adressen getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

Het bestand met de naam KEY, gelegen in de map README op uw bureaublad, als een Attachment - dit bestand is een gesloten versie van de decryptie sleutel (die moeten worden ontgrendeld door ons), gebruikt om uw bestanden te herstellen. Verwijder het dan niet als je van plan bent om uw bestanden terug te krijgen

De transactie-ID van de Bitcoin betaling

E-mails die niet bevatten de KEY bestand als bijlage worden automatisch geweigerd.

Zodra we de betaling bevestigen, zult u de decription sleutel samen met de vereiste software ontvangen op uw e-mailadres en de instructies om uw bestanden te herstellen.

vergeet, Tijd die OUT

Afhankelijk van het verkregen monster kan het virus ook voor kiezen om essentiële Windows-register instellingen te wijzigen. Dit kan leiden tot stabiliteit of problemen met de prestaties of de uitvoering van bepaalde toepassingen te verbieden. Geavanceerde malware zoals de SyncCrypt ransomware kan ook anti-virus producten uit te schakelen.

Wij adviseren alle gebruikers van een kwaliteit anti-spyware tool gebruiken om effectief te scannen op SyncCrypt infecties en verwijder gevonden exemplaren met een paar muisklikken.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter