Andrei Costin (Eurecom), partículas apostolis (Ruhr-University Bochum), Aurelien Francillon (Eurecom) realizada uma pesquisa tht revela a vulnerabilidade de muitos COTS.

Andrei Costin (Eurecom), partículas apostolis (Ruhr-University Bochum), Aurelien Francillon (Eurecom) realizada uma pesquisa tht revela a vulnerabilidade de muitos COTS.

Um número prevalente dos futuros hacks que nos esperam envolver a Internet das Coisas.

Um dos estudos, realizado por um grupo de pesquisadores europeus com foco em IoT, verificou que as interfaces da web para administração de usuários comerciais, dispositivos incorporados produzidos em massa, como roteadores, Telefones VoIP, e câmeras IP / CFTV, são bastante vulneráveis a ataques.

Os especialistas testaram imagens de firmware incorporadas e interfaces da web para vulnerabilidades existentes.

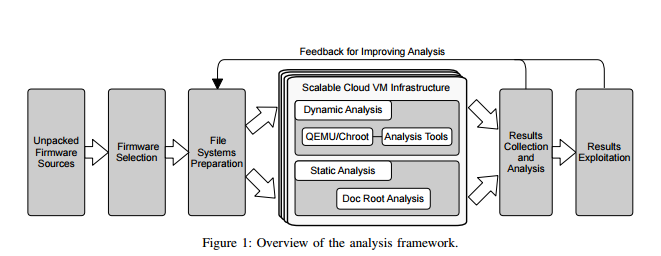

Em seu papel, intitulado ‘Análise de Firmware Dinâmica Automatizada em Escala: Um estudo de caso sobre interfaces da Web incorporadas ', os três pesquisadores – Andrei Costin, Apostolis Zarras e Aurelien Francillon - apresentam a primeira estrutura totalmente automatizada por meio de análise dinâmica de firmware para alcançar a divulgação automatizada de bugs em imagens de firmware incorporadas. Os cientistas também aplicaram a estrutura para pesquisar a segurança de interfaces da web incorporadas presentes em dispositivos comerciais off-the-shelf (COTS) como routers, DSL / modems a cabo, Telefones VoIP, Câmeras IP / CFTV.

Estrutura única que não depende do fornecedor, Dispositivo ou arquitetura

Uma nova metodologia foi introduzida pela equipe de especialistas que não depende do fornecedor, dispositivo ou arquitetura. Sua estrutura consiste em emulação de sistema completo para realizar a execução de imagens de firmware em um ambiente apenas de software (sem ter que envolver dispositivos físicos incorporados).

Os pesquisadores não queriam usar dispositivos físicos pertencentes aos usuários porque essa prática seria considerada eticamente errada e até ilegal. Os pesquisadores também analisaram as interfaces da web dentro do firmware por meio de ferramentas estáticas e dinâmicas. O que é crucial sobre seu estudo e sua metodologia é que é bastante único em sua natureza.

Algumas estatísticas

Durante o estudo de caso, 1925 imagens de firmware de 54 fornecedores foram testados e 9271 vulnerabilidades foram divulgadas em 185 deles. Aproximadamente 8 por cento das imagens de firmware embutidas continham código PHP em seu lado do servidor, e tinha pelo menos uma falha. As imagens de firmware representaram um total de 9046 problemas relacionados à segurança, como:

- cross-site scripting;

- Manipulação de arquivo;

- Falhas de injeção de comando.

Teste de segurança dinâmico feito em 246 Interfaces da Web

Aqui estão os resultados:

- 21 pacotes de firmware foram declarados vulneráveis à injeção de comando.

- 32 foram considerados por falhas XSS.

- 37 eram vulneráveis a CSRF (Cruz- falsificação de solicitação de site) ataques.

Infelizmente, como apontado pela equipe de pesquisa, um número predominante de fabricantes não está interessado em investir tempo e meios para melhorar a segurança de seus dispositivos. Não obstante, em algum ponto, os fornecedores devem se concentrar em todas as questões relacionadas à segurança em seus produtos. Com o crescimento da popularidade da Internet das Coisas, codificadores maliciosos certamente visarão sistemas e dispositivos vulneráveis.

A boa notícia é que os pesquisadores não planejam desistir de suas atividades de revelação de vulnerabilidade:

‘Pretendemos continuar a coletar novos dados e estender nossa análise a todas as imagens de firmware que possamos acessar no futuro. Além disso, queremos estender nosso sistema com técnicas de análise dinâmica mais sofisticadas que permitem um estudo mais aprofundado das vulnerabilidades dentro de cada imagem de firmware. '