Lembre-se do Trojan Astaroth? Considerado um dos itens mais furtivos de malware que rouba informações, Astaroth continua a evoluir nos seus últimos ataques.

De acordo com um novo relatório divulgado pela Cisco Talos, o malware obteve duas atualizações principais.

Esta é uma má notícia, Enquanto o Astaroth Trojan já é capaz de anti-análise e anti-sandbox para impedir a detecção e análise por pesquisadores de segurança cibernética.

O Astaroth é conhecido por atingir usuários brasileiros, e aparentemente, continua a fazê-lo nos últimos ataques detectados. O Trojan está usando o Pandemia de COVID-19 como isca. As novas adições ao seu código malicioso incluem:

- Labirinto complexo de técnicas de ofuscação e anti-análise / evasão implementadas por Astaroth inibe a detecção e a análise da família de malware.

- Uso criativo das descrições dos canais do YouTube para comunicações de comando e controle codificadas e criptografadas (C2) implementado por Astaroth.

Como são realizados os novos ataques de Astaroth?

A distribuição do Trojan é baseada no envio de mensagens de email maliciosas (phishing). As últimas campanhas estão usando o coronavírus (COVID-19) pandemia como um truque para atrair usuários a abrir a mensagem de email. Como o malware está direcionado para usuários brasileiros, os e-mails são escritos em português.

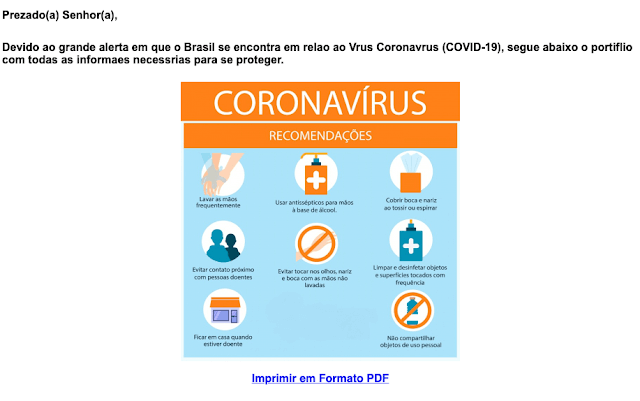

Aqui está um exemplo desse email:

O que o email diz? O anúncio é sobre a distribuição de respiradores necessários para tratar pacientes com coronavírus. O email também inclui uma série de recomendações na forma de um arquivo PDF vinculado. Claro, esses links existem apenas para redirecionar vítimas em potencial para servidores controlados por hackers.

Depois que o usuário clica no link malicioso incluído no email, eles serão redirecionados para um servidor controlado pelos atores da ameaça. A carga útil inicial da operação é um arquivo ZIP com link LNK da infraestrutura do Google, revela análise do Cisco Talos.

Outros detalhes da última campanha Astaroth incluem:

- Múltiplas camadas de ofuscação implementadas antes dos LoLBins (ExtExport / Bitsadmin) usado para infecção adicional.

- Extensas verificações anti-análise / evasão realizadas antes da entrega da carga útil de Astaroth.

- Domínios C2 codificados e criptografados extraídos das descrições dos canais do YouTube.

Astaroth usa descrições de canais do YouTube

Como já observado, uma das adições mais interessantes à última campanha do Astaroth é o uso das descrições dos canais do YouTube. Esse truque faz parte de "um mecanismo C2 redundante com infraestrutura C2 primária e secundária”:

A principal maneira pela qual o malware se comunica com os servidores C2 é através da recuperação de domínios C2 usando descrições de canal do YouTube. Os invasores estabeleceram uma série de canais do YouTube e estão aproveitando as descrições dos canais para estabelecer e comunicar uma lista de domínios C2 com os quais os nós na botnet devem se comunicar para obter instruções e atualizações adicionais.

Em conclusão…

Por design, Astaroth é "doloroso para analisar,Cisco Talos diz. O malware está ficando mais sofisticado, adicionando serviços como o YouTube para ocultar sua infraestrutura de comando e controle.