CVE-2017-7150: Mac OS X Prompts aviso pode ser facilmente contornado

Os computadores Mac OS X foram considerados vulneráveis devido a um relatório indicando que os avisos de aviso podem ser facilmente ignorados. Uma demonstração mostrou como isso pode ser usado por hackers em infecções por vírus. A vulnerabilidade é classificada como…

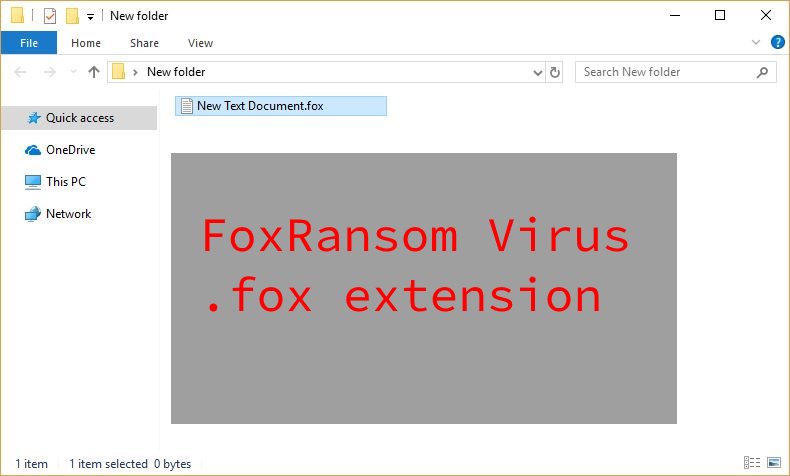

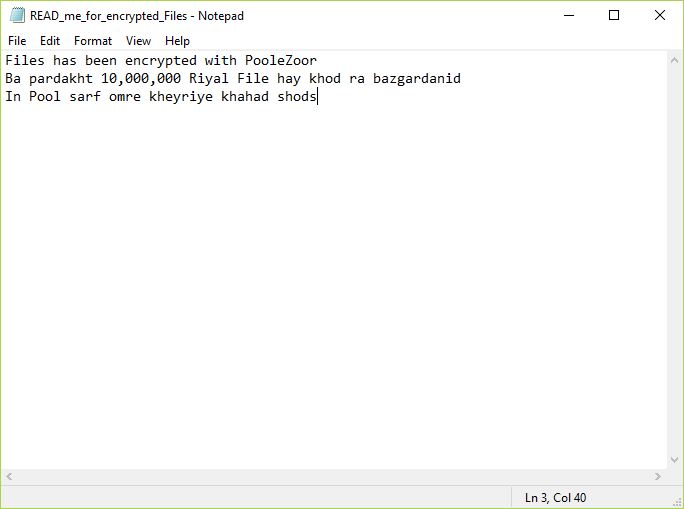

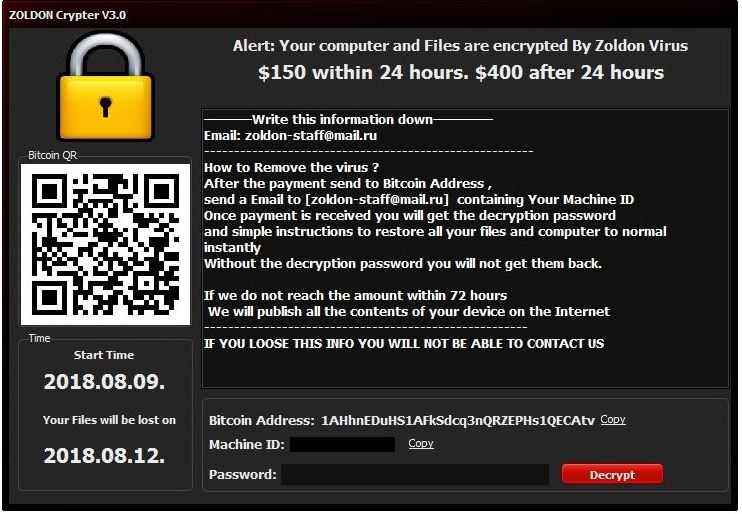

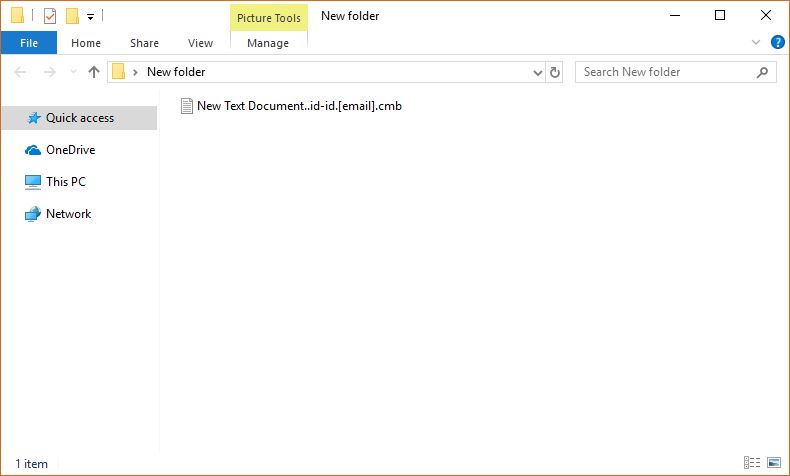

![Yourencrypter@protonmail.ch imagem Vírus nota ransomware Yourencrypter@protonmail.ch. Yourencrypter@protonmail.ch Virus image ransomware note Yourencrypter@protonmail.ch.[random ext] extension](https://cdn.sensorstechforum.com/wp-content/uploads/2018/08/Yourencrypter@protonmail.ch-virus-image-sensorstechforum-com.jpg)